ąÆ čĆčāą▒čĆąĖą║čā "ąŚą░čēąĖčéą░ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąĖ ą║ą░ąĮą░ą╗ąŠą▓ čüą▓čÅąĘąĖ" | ąÜ čüą┐ąĖčüą║čā čĆčāą▒čĆąĖą║ | ąÜ čüą┐ąĖčüą║čā ą░ą▓č鹊čĆąŠą▓ | ąÜ čüą┐ąĖčüą║čā ą┐čāą▒ą╗ąĖą║ą░čåąĖą╣

ąĪ.ąö. ąĀčÅą▒ą║ąŠ

ąōąĄąĮąĄčĆą░ą╗čīąĮčŗą╣ ą┤ąĖčĆąĄą║č鹊čĆ ąŚąÉą× "ąĪ-ąóąĄčĆčĆą░ ąĪąĖąŁčüą¤ąĖ", ą║.čä.-ą╝.ąĮ.

ąÆ čüąŠą▓čĆąĄą╝ąĄąĮąĮąŠą╝ ą╝ąĖčĆąĄ čüčéčĆąĄą╝ąĖč鹥ą╗čīąĮąŠ čĆą░čüč鹥čé čćąĖčüą╗ąŠ ą╝ąŠą▒ąĖą╗čīąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮčŗčģ čüąĖčüč鹥ą╝ ąĖ "ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮčŗčģ ąĮą░ą┤ąŠą╝ąĮąĖą║ąŠą▓". ąŁčéą░ č鹥ąĮą┤ąĄąĮčåąĖčÅ ąĮą░čłą╗ą░ ąŠčéčĆą░ąČąĄąĮąĖąĄ ą┤ą░ąČąĄ ą▓ ą╗ąĖąĮą│ą▓ąĖčüčéąĖą║ąĄ - ą▓ ąŠą▒ąĖčģąŠą┤ č鹥čģąĮąĖč湥čüą║ąŠą│ąŠ ą░ąĮą│ą╗ąĖą╣čüą║ąŠą│ąŠ čÅąĘčŗą║ą░ ą┐čĆąŠčćąĮąŠ ą▓ąŠčłą╗ąĖ ąĮąĄąŠą╗ąŠą│ąĖąĘą╝čŗ telecommuter ąĖ teleworker.

ą¤čĆąĖ čŹč鹊ą╝ ąĮą░ čüąĄą│ąŠą┤ąĮčÅ čüčéą░ą╗ąĖ ą╝ą░čüčüąŠą▓ąŠ ą┤ąŠčüčéčāą┐ąĮčŗą╝ąĖ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖąŠąĮąĮčŗąĄ čĆąĄčüčāčĆčüčŗ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░. ąĢčüą╗ąĖ 5-10 ą╗ąĄčé ąĮą░ąĘą░ą┤ čāą┤ą░ą╗ąĄąĮąĮčŗą╣ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ą╝ąŠą│ ą▓ąŠčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ č鹊ą╗čīą║ąŠ ą╝ąŠą┤ąĄą╝ąŠą╝ ąĮą░ ą║ąŠą╝ą╝čāčéąĖčĆčāąĄą╝ąŠą╣ ą╗ąĖąĮąĖąĖ (ą║ąŠč鹊čĆčŗą╣ ąŠčüčéą░ąĄčéčüčÅ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĮčŗą╝ ąĖ ąĮąĄą┤ąŠčĆąŠą│ąĖą╝ ąĖąĮčüčéčĆčāą╝ąĄąĮč鹊ą╝), č鹊 čüąĄą│ąŠą┤ąĮčÅ ą┐čĆą░ą║čéąĖč湥čüą║ąĖ ą┐ąŠą▓čüąĄą╝ąĄčüčéąĮąŠ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮčŗ GPRS, xDSL ąĖ ą▒čŗčüčéčĆąŠ čĆą░čüč鹥čé ąĘąŠąĮą░ ą┐ąŠą║čĆčŗčéąĖčÅ čüąĄčĆą▓ąĖčüąŠą▓ ą╝ąŠą▒ąĖą╗čīąĮąŠą╣ č鹥ą╗ąĄč乊ąĮąĖąĖ 3G, čüąŠč湥čéą░čÄčēąĖčģ ą▓čŗčüąŠą║čāčÄ čüą║ąŠčĆąŠčüčéčī ą┐ąĄčĆąĄą┤ą░čćąĖ ą┤ą░ąĮąĮčŗčģ, ąĮą░ą┤ąĄąČąĮąŠčüčéčī ą║ą░ąĮą░ą╗ą░ ąĖ ąŠč湥ąĮčī čĆą░ąĘčāą╝ąĮčŗąĄ čåąĄąĮčŗ.

ąĢčüą╗ąĖ ą▓ąŠą┐čĆąŠčüčŗ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖą╣ ąĮą░ čüąĄą│ąŠą┤ąĮčÅ, čéą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, čĆąĄčłąĄąĮčŗ, č鹊 ąĮą░ ą┐ąĄčĆąĄą┤ąĮąĖą╣ ą┐ą╗ą░ąĮ ą▓čŗčģąŠą┤čÅčé ą▓ąŠą┐čĆąŠčüčŗ ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮąŠą╣ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ.

ąÆ č湥ą╝ ąČąĄ čüą┐ąĄčåąĖčäąĖą║ą░ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ čü č鹊čćą║ąĖ ąĘčĆąĄąĮąĖčÅ ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮąŠą╣ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ? ą¦ąĄą╝ ąĘą░ą┤ą░čćą░ ąĘą░čēąĖčéčŗ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ąŠčéą╗ąĖčćą░ąĄčéčüčÅ ąŠčé ąĘą░ą┤ą░čćąĖ ąĘą░čēąĖčéčŗ "ą▓ąĮčāčéčĆąĄąĮąĮąĄą│ąŠ" ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą╣ čüąĄčéąĖ?

ąŻą┤ą░ą╗ąĄąĮąĮąŠčüčéčī čĆą░ą▒ąŠč湥ą│ąŠ ą╝ąĄčüčéą░ ą▓ąĮąĄčłąĮąĄą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą┐ąŠčĆąŠąČą┤ą░ąĄčé, ą▓ čüčĆą░ą▓ąĮąĄąĮąĖąĖ čü ą╗ąŠą║ą░ą╗čīąĮčŗą╝ ąŠčäąĖčüąĮčŗą╝ čĆą░ą▒ąŠčćąĖą╝ ą╝ąĄčüč鹊ą╝, čéčĆąĖ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗčģ čäą░ą║č鹊čĆą░ čāą│čĆąŠąĘ:

ąÆąŠąĘąĮąĖą║ą░ąĄčé ą▓ąŠą┐čĆąŠčü - ą▓ ą║ą░ą║ąŠą╣ ą╝ąĄčĆąĄ ą╝ąŠąČąĮąŠ ąĮąĄą╣čéčĆą░ą╗ąĖąĘąŠą▓ą░čéčī ą▓ą╗ąĖčÅąĮąĖąĄ čŹčéąĖčģ ąĮąĄą│ą░čéąĖą▓ąĮčŗčģ čäą░ą║č鹊čĆąŠą▓?

ąØą░ ą╝ąŠą╣ ą▓ąĘą│ą╗čÅą┤, čüąŠą▓čĆąĄą╝ąĄąĮąĮčŗąĄ č鹥čģąĮąŠą╗ąŠą│ąĖąĖ ąĘą░čēąĖčéčŗ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ą┐ąŠąĘą▓ąŠą╗čÅčÄčé ąŠą▒ąĄčüą┐ąĄčćąĖčéčī ą┤ą╗čÅ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ čĆą░ą▒ąŠč湥ą│ąŠ ą╝ąĄčüčéą░ ą┐čĆą░ą║čéąĖč湥čüą║ąĖ č鹊čé ąČąĄ čāčĆąŠą▓ąĄąĮčī ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ, čćč鹊 ąĖ ą┤ą╗čÅ ą╗ąŠą║ą░ą╗čīąĮąŠą│ąŠ ąŠčäąĖčüąĮąŠą│ąŠ. ą¤čĆąĖąĮčåąĖą┐čŗ ą┐ąŠčüčéčĆąŠąĄąĮąĖčÅ čéą░ą║ąŠą│ąŠ ą▒ąĄąĘąŠą┐ą░čüąĮąŠą│ąŠ čĆąĄčłąĄąĮąĖčÅ ąĖąĘą╗ąŠąČąĄąĮčŗ ą▓ čŹč鹊ą╣ čüčéą░čéčīąĄ.

ąĪąĄą│ąŠą┤ąĮčÅ ą▓ ąŠą▒ą╗ą░čüčéąĖ ąĘą░čēąĖčéčŗ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ ą┤ąŠą▓ąŠą╗čīąĮąŠ ąČąĄčüčéą║ąŠ ą║ąŠąĮą║čāčĆąĖčĆčāčÄčé č鹥čģąĮąŠą╗ąŠą│ąĖąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ čüąĄč鹥ą▓ąŠą│ąŠ (IPsec) ąĖ čéčĆą░ąĮčüą┐ąŠčĆčéąĮąŠą│ąŠ (SSL/TLS) čāčĆąŠą▓ąĮčÅ.

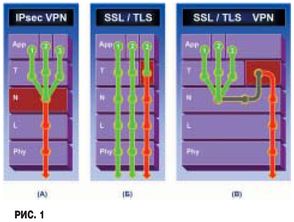

ą¦č鹊ą▒čŗ ą┐ąŠčÅčüąĮąĖčéčī čüčāčéčī čĆą░ąĘą╗ąĖčćąĖą╣ čŹčéąĖčģ čĆąĄčłąĄąĮąĖą╣, ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ ą▓ą▓ąĄčüčéąĖ ąĮąĄą║ąŠč鹊čĆčāčÄ ą║ą╗ą░čüčüąĖčäąĖą║ą░čåąĖčÄ. ąØą░ čĆąĖčü. 1 ą┐ąŠą║ą░ąĘą░ąĮčŗ čéčĆąĖ ą┐čĆąĖąĮčåąĖą┐ąĖą░ą╗čīąĮąŠ čĆą░ąĘą╗ąĖčćąĮčŗąĄ čüąĖčüč鹥ą╝ąĮčŗąĄ ą░čĆčģąĖč鹥ą║čéčāčĆčŗ:

ąÆ č湥ą╝ čĆą░ąĘą╗ąĖčćąĖčÅ? ą¤čĆąĄąČą┤ąĄ ą▓čüąĄą│ąŠ čüą╗ąĄą┤čāąĄčé čüą║ą░ąĘą░čéčī, čćč鹊 ą▓čüąĄ čéčĆąĖ ą░čĆčģąĖč鹥ą║čéčāčĆčŗ ąĖčüą┐ąŠą╗čīąĘčāčÄčé ą┐čĆąĖą╝ąĄčĆąĮąŠ ąŠą┤ąĖąĮą░ą║ąŠą▓čŗą╣ ąĮą░ą▒ąŠčĆ čüčĆą░ą▓ąĮąĖą╝čŗčģ ą┐ąŠ čüč鹊ą╣ą║ąŠčüčéąĖ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖč湥čüą║ąĖčģ ą░ą╗ą│ąŠčĆąĖčéą╝ąŠą▓. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ą┐ąŠ ą║čĆąĖč鹥čĆąĖčÄ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖč湥čüą║ąŠą╣ čüč鹊ą╣ą║ąŠčüčéąĖ čĆąĄčłąĄąĮąĖčÅ ą╝ąŠąČąĮąŠ čüčćąĖčéą░čéčī ą┐čĆąĖą╝ąĄčĆąĮąŠ ąŠą┤ąĖąĮą░ą║ąŠą▓čŗą╝ąĖ.

ąÆ č湥ą╝ čĆą░ąĘą╗ąĖčćąĖčÅ? ą¤čĆąĄąČą┤ąĄ ą▓čüąĄą│ąŠ čüą╗ąĄą┤čāąĄčé čüą║ą░ąĘą░čéčī, čćč鹊 ą▓čüąĄ čéčĆąĖ ą░čĆčģąĖč鹥ą║čéčāčĆčŗ ąĖčüą┐ąŠą╗čīąĘčāčÄčé ą┐čĆąĖą╝ąĄčĆąĮąŠ ąŠą┤ąĖąĮą░ą║ąŠą▓čŗą╣ ąĮą░ą▒ąŠčĆ čüčĆą░ą▓ąĮąĖą╝čŗčģ ą┐ąŠ čüč鹊ą╣ą║ąŠčüčéąĖ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖč湥čüą║ąĖčģ ą░ą╗ą│ąŠčĆąĖčéą╝ąŠą▓. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ą┐ąŠ ą║čĆąĖč鹥čĆąĖčÄ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖč湥čüą║ąŠą╣ čüč鹊ą╣ą║ąŠčüčéąĖ čĆąĄčłąĄąĮąĖčÅ ą╝ąŠąČąĮąŠ čüčćąĖčéą░čéčī ą┐čĆąĖą╝ąĄčĆąĮąŠ ąŠą┤ąĖąĮą░ą║ąŠą▓čŗą╝ąĖ.

ą¦č鹊 ąČąĄ ą║ą░čüą░ąĄčéčüčÅ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖąŠąĮąĮąŠą│ąŠ ą┐čĆąŠč鹊ą║ąŠą╗ą░ - čĆąĄčłąĄąĮąĖąĄ IPsec ąŠą┤ąĮąŠą▓čĆąĄą╝ąĄąĮąĮąŠ ąĖ ą▒ąŠą╗ąĄąĄ ą│ąĖą▒ą║ąŠ, ąĖ ą▒ąŠą╗ąĄąĄ čüą╗ąŠąČąĮąŠ ą║ą░ą║ ą┐ąŠ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ, čéą░ą║ ąĖ ą▓ 菹║čüą┐ą╗čāą░čéą░čåąĖąĖ. ąÆ ą░čĆčģąĖč鹥ą║čéčāčĆąĄ IPsec (čĆąĖčü. 1, ą░): čéčĆą░čäąĖą║ ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣ ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ ąĮą░ čüąĄč鹥ą▓ąŠą╣ čāčĆąŠą▓ąĄąĮčī ą▓ ą▓ąĖą┤ąĄ ą┐ą░ą║ąĄč鹊ą▓, ą┐ą░ą║ąĄčéčŗ ą┐ąĄčĆąĄčģą▓ą░čéčŗą▓ą░čÄčéčüčÅ, čłąĖčäčĆčāčÄčéčüčÅ ąĖ ą┐ąŠą┤ą┐ąĖčüčŗą▓ą░čÄčéčüčÅ. ąĪą┐ąĄčåąĖą░ą╗čīąĮčŗą╣ ą┐čĆąŠč鹊ą║ąŠą╗, Internet Key Exchange, IKE, ąĘą░ą▒ąŠčéąĖčéčüčÅ ąŠą▒ čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĖ ą║ą╗čÄčćą░ą╝ąĖ ąĖ čüąŠą│ą╗ą░čüąŠą▓ą░ąĮąĖąĖ ą┐ąŠą╗ąĖčéąĖą║ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ.

ąÜąŠąĮčüą░ą╗čéąĖąĮą│ąŠą▓ą░čÅ ą║ąŠą╝ą┐ą░ąĮąĖčÅ The Burton group ą▓ ąŠą┤ąĮąŠą╝ ąĖąĘ ą░ąĮą░ą╗ąĖčéąĖč湥čüą║ąĖčģ ąŠčéč湥č鹊ą▓ čāčéą▓ąĄčƹȹ┤ą░ą╗ą░, čćč鹊 VPN-čĆąĄčłąĄąĮąĖčÅ ąĮą░ ą▒ą░ąĘąĄ ą┐čĆąŠč鹊ą║ąŠą╗ą░ IPsec ą┤ą╗čÅ čüąĖčüč鹥ą╝ čü ą▒ąŠą╗ąĄąĄ ą▓čŗčüąŠą║ąĖą╝ąĖ čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅą╝ąĖ ą┐ąŠ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą┐čĆąĄą┤ą┐ąŠčćčéąĖč鹥ą╗čīąĮčŗ ą▓ čüčĆą░ą▓ąĮąĄąĮąĖąĖ čü SSL/TLS VPN.

ą¦č鹊 ą║ą░čüą░ąĄčéčüčÅ "ą║ą╗ą░čüčüąĖč湥čüą║ąŠą╣" čüčģąĄą╝čŗ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÅ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą▓ SSL/TLS (čĆąĖčü. 1, ą▒), č鹊 čŹč鹊 ą▓ąŠą▓čüąĄ ąĮąĄ VPN.

ąÜą░ą║ čāčéą▓ąĄčƹȹ┤ą░ąĄčé ąŠą┤ąĖąĮ ąĖąĘ ą┐ąŠčüą╗ąĄą┤ąĮąĖčģ ą┐ąŠ čüčĆąŠą║čā ą┐čāą▒ą╗ąĖą║ą░čåąĖąĖ ą│ą╗ąŠčüčüą░čĆąĖąĄą▓ IETF [1], VPN - čŹč鹊 "čüą┐ąŠčüąŠą▒ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ąŠčéą║čĆčŗčéčŗčģ ąĖą╗ąĖ čćą░čüčéąĮčŗčģ čüąĄč鹥ą╣ čéą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, čćč鹊ą▒čŗ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĖ VPN ą▒čŗą╗ąĖ ąŠčéą┤ąĄą╗ąĄąĮčŗ ąŠčé ą┤čĆčāą│ąĖčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąĖ ą╝ąŠą│ą╗ąĖ ą▓ąĘą░ąĖą╝ąŠą┤ąĄą╣čüčéą▓ąŠą▓ą░čéčī ą╝ąĄąČą┤čā čüąŠą▒ąŠą╣, ą║ą░ą║ ąĄčüą╗ąĖ ą▒čŗ ąŠąĮąĖ ąĮą░čģąŠą┤ąĖą╗ąĖčüčī ą▓ ąĄą┤ąĖąĮąŠą╣ ąĘą░ą║čĆčŗč鹊ą╣ čüąĄčéąĖ".

ąÜą╗ą░čüčüąĖč湥čüą║ąŠąĄ SSL/TLS-čĆąĄčłąĄąĮąĖąĄ ąĮąĄ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé čŹč鹊ą╝čā ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÄ. ą×ąĮąŠ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé čåąĄą╗ąŠčüčéąĮąŠčüčéčī ąĖ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠčüčéčī ąŠą┤ąĮąŠą│ąŠ čéčĆą░ąĮčüą┐ąŠčĆčéąĮąŠą│ąŠ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ (čéčĆą░čäąĖą║ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ 3 ąĮą░ čĆąĖčü. 1, ą▒). ąöčĆčāą│ąĖąĄ ąČąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ (1 ąĖ 2 ąĮą░ čĆąĖčü. 1, ą▒) ą┐ąĄčĆąĄą┤ą░čÄčé ąŠčéą║čĆčŗčéčŗą╣ čéčĆą░čäąĖą║, ąĖ ą┤ąŠčüčéčāą┐ ą║ ąĖčģ "ąĮąĄąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╝" ą┐ąŠčĆčéą░ą╝ ąĮąĖą║č鹊 ąĮąĄ ą║ąŠąĮčéčĆąŠą╗ąĖčĆčāąĄčé. ąóą░ą║ą░čÅ ąĮąĄąĘą░ą╝ą║ąĮčāč鹊čüčéčī ą║ąŠąĮčéčāčĆą░ ąĘą░čēąĖčéčŗ ą║ąŠą╝ą┐čīčÄč鹥čĆą░ ą▓ SSL/TLS ą╝ąĄąĮčÅ ą▓čüąĄą│ą┤ą░ ąŠč湥ąĮčī čüą╝čāčēą░ą╗ą░...

ąØąŠ čā čŹč鹊ą│ąŠ čĆąĄčłąĄąĮąĖčÅ ąĄčüčéčī čüą▓ąŠčÅ, ą┐čĆą░ą║čéąĖč湥čüą║ąĖ ąĮąĄą║ąŠąĮą║čāčĆąĄąĮčéąĮą░čÅ, "菹║ąŠą╗ąŠą│ąĖč湥čüą║ą░čÅ ąĮąĖčłą░". ąÆ čüąĖčüč鹥ą╝ą░čģ ąĘą░čēąĖčéčŗ ą╝ą░čüčüąŠą▓ąŠą│ąŠ (ąĮąĄ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą│ąŠ) čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░, ą│ą┤ąĄ ą╝čŗ ąĮąĄ ą╝ąŠąČąĄą╝ čāčüčéą░ąĮąŠą▓ąĖčéčī ą║ą░ąČą┤ąŠą╝čā ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÄ "ąĮą░čł" VPN-ą║ą╗ąĖąĄąĮčé, ą░ą╗čīč鹥čĆąĮą░čéąĖą▓čŗ Web-ą▒čĆą░čāąĘąĄčĆčā, ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čÄčēąĄą╝čā SSL- ąĖą╗ąĖ TLS-čüąŠąĄ-ą┤ąĖąĮąĄąĮąĖąĄ, ą┐čĆąŠčüč鹊 ąĮąĄčé. ą¤ąŠčŹč鹊ą╝čā 菹╗ąĄą║čéčĆąŠąĮąĮą░čÅ ą║ąŠą╝ą╝ąĄčĆčåąĖčÅ, čüąĖčüč鹥ą╝čŗ ą┤ąŠčüčéčāą┐ą░ čćą░čüčéąĮčŗčģ ą╗ąĖčå ą║ ą▒ą░ąĮą║ąŠą▓čüą║ąĖą╝ čĆąĄčüčāčĆčüą░ą╝ ąĖ ą┐čĆąŠčćąĖąĄ čüąĖčüč鹥ą╝čŗ čü ą╝ą░čüčüąŠą▓čŗą╝ ąĖ ąĮąĄą┐ąŠą┤ą║ąŠąĮčéčĆąŠą╗čīąĮčŗą╝ ą┐ą░čĆą║ąŠą╝ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ą┐ąŠčüčéčĆąŠąĄąĮčŗ ą┐ąŠ čüčģąĄą╝ąĄ Web-ą▒čĆą░čāąĘąĄčĆ - ąĘą░čēąĖčēąĄąĮąĮąŠąĄ SSL/TLS čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ - ą┐ąŠčĆčéą░ą╗.

IPsec, ąĮą░ą┐čĆąŠčéąĖą▓, ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé čüąŠą▒ąŠą╣ ą░čĆčģąĖč鹥ą║čéčāčĆčā, ąĖčüč湥čĆą┐čŗą▓ą░čÄčēąĖą╝ ąŠą▒čĆą░ąĘąŠą╝ ą┐ąŠą║čĆčŗą▓ą░čÄčēčāčÄ čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮąŠčüčéčī VPN. ąŚą┤ąĄčüčī čéčĆą░čäąĖą║ ą▓čüąĄčģ ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣, ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗą╣ ąĖą╝ąĖ č湥čĆąĄąĘ "čüą▓ąŠąĖ" čéčĆą░ąĮčüą┐ąŠčĆčéąĮčŗąĄ ą┐ąŠčĆčéčŗ, ą┐čĆąĄą▓čĆą░čēą░ąĄčéčüčÅ ą▓ IP-ą┐ą░ą║ąĄčéčŗ, ą║ąŠč鹊čĆčŗąĄ čłąĖčäčĆčāčÄčéčüčÅ, ą┐ąŠą┤ą┐ąĖčüčŗą▓ą░čÄčéčüčÅ ąĖ čéčāąĮąĮąĄą╗ąĖčĆčāčÄčéčüčÅ č湥čĆąĄąĘ ąĮąĄą┤ąŠą▓ąĄčĆąĄąĮąĮčŗąĄ čüąĄčéąĖ. ą¤čĆąĖ "ąĖąĘąŠą╗ąĖčĆčāčÄčēąĄą╣" ą┐ąŠą╗ąĖčéąĖą║ąĄ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ IPsec, ą║ąŠą│ą┤ą░ ąŠčéą║čĆčŗčéčŗą╣ IP-čéčĆą░čäąĖą║ ą┐ąŠą╗ąĮąŠčüčéčīčÄ ąĘą░čēąĖčēąĄąĮ, ą┤ąŠčüčéčāą┐ ą▓ čüąĄčéčī ą┐ąŠą╗čāčćą░ąĄčé čüčéčĆąŠą│ąŠ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╣ ą║čĆčāą│ ą▓ą╗ą░ą┤ąĄą╗čīčåąĄą▓ čüąĄą║čĆąĄčéąĮčŗčģ ą║ą╗čÄč湥ą╣. ą¤čĆąŠą▒ąĖčéčī čŹčéčā "ą▒čĆąŠąĮčÄ" ą┐ąŠčüč鹊čĆąŠąĮąĮąĄą╝čā ąĮąĄą▓ąŠąĘą╝ąŠąČąĮąŠ.

ąóąĄčģąĮąŠą╗ąŠą│ąĖąĖ SSL/TLS VPN (čĆąĖčü. 1, ą▓) ą┐ąŠą╗čāčćąĖą╗ąĖ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĖąĄ ąŠčéąĮąŠčüąĖč鹥ą╗čīąĮąŠ ąĮąĄą┤ą░ą▓ąĮąŠ, ąŠą║ąŠą╗ąŠ 5 ą╗ąĄčé ąĮą░ąĘą░ą┤. ą£ąŠčéąĖą▓ąŠą╝ ą┤ą╗čÅ čüąŠąĘą┤ą░ąĮąĖčÅ VPN-ą┐čĆąŠą┤čāą║č鹊ą▓ ąĮą░ ąŠčüąĮąŠą▓ąĄ čéčĆą░ąĮčüą┐ąŠčĆčéąĮčŗčģ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą▓ ą▒čŗą╗ą░ ąĖą┤ąĄčÅ čüąŠąĘą┤ą░čéčī ą▒ąŠą╗ąĄąĄ ą┐čĆąŠčüč鹊ąĄ ąĖ ą┤ąĄčłąĄą▓ąŠąĄ ą▓ 菹║čüą┐ą╗čāą░čéą░čåąĖąĖ VPN-čĆąĄčłąĄąĮąĖąĄ. ą×ą┤ąĮą░ą║ąŠ ąĘą┤ąĄčüčī, ą║ą░ą║ čŹč鹊 čćą░čüč鹊 čüą╗čāčćą░ąĄčéčüčÅ ą▓ čüčĹȹĄč鹥 "čģąŠč鹥ą╗ąĖ ą║ą░ą║ ą╗čāčćčłąĄ", ą▓ąŠąĘąĮąĖą║ą╗ąĖ ąĮčÄą░ąĮčüčŗ. ąĀąĄčłąĄąĮąĖąĄ "čĆą░čüą┐ąŠą╗ąĘą╗ąŠčüčī" ą▓ ą┤ą▓ąĄ čüčāą│čāą▒ąŠ čĆą░ąĘą╗ąĖčćąĮčŗąĄ ą░čĆčģąĖč鹥ą║čéčāčĆčŗ: "ą┐čüąĄą▓ą┤ąŠ-VPN" ąĖ "č湥čüčéąĮčŗą╣ VPN", ą║ąŠč鹊čĆčŗąĄ čüčāčēąĄčüčéą▓ąĄąĮąĮąŠ čĆą░ąĘą╗ąĖčćą░čÄčéčüčÅ ą┐ąŠ čüą▓ąŠąĖą╝ čüą▓ąŠą╣čüčéą▓ą░ą╝.

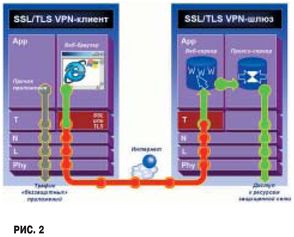

ąÉčĆčģąĖč鹥ą║čéčāčĆą░ "ą┐čüąĄą▓ą┤ąŠ-VPN" ą┐ąŠą║ą░ąĘą░ąĮą░ ąĮą░ čĆąĖčü. 2.

ąÉčĆčģąĖč鹥ą║čéčāčĆą░ "ą┐čüąĄą▓ą┤ąŠ-VPN" ą┐ąŠą║ą░ąĘą░ąĮą░ ąĮą░ čĆąĖčü. 2.

ąÆ ą║ą░č湥čüčéą▓ąĄ VPN-ą║ą╗ąĖąĄąĮčéą░ ą▓ "ą┐čüąĄą▓ą┤ąŠ-VPN" ą▓čŗčüčéčāą┐ą░ąĄčé ą┐čĆąŠčüč鹊ą╣ Web-ą▒čĆą░čāąĘąĄčĆ. ą©ą╗čÄąĘ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĮą░ ą▓ąĮąĄčłąĮąĄą╝ ą┐ąĄčĆąĖą╝ąĄčéčĆąĄ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą╣ čüąĄčéąĖ ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé čüąŠą▒ąŠą╣ ąĘą░čēąĖčēąĄąĮąĮčŗą╣ Web-čüąĄčĆą▓ąĄčĆ, ą║ąŠč鹊čĆčŗą╣ "ą┐ąŠą║ą░ąĘčŗą▓ą░ąĄčé" VPN-ą║ą╗ąĖąĄąĮčéą░ą╝ čĆąĄčüčāčĆčüčŗ ąĘą░čēąĖčēą░ąĄą╝ąŠą╣ ąĖą╝ čüąĄčéąĖ ą▓ ą▓ąĖą┤ąĄ Web-čĆąĄčüčāčĆčüąŠą▓. ą¤čĆąĖ čŹč鹊ą╝ ąĘą░čēąĖčēą░ąĄą╝čŗąĄ čĆąĄčüčāčĆčüčŗ ą▓ąŠą▓čüąĄ ąĮąĄ ąŠą▒čÅąĘą░č鹥ą╗čīąĮąŠ ą┤ąŠą╗ąČąĮčŗ ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅčéčī čüąŠą▒ąŠą╣ Web-čüčéčĆą░ąĮąĖčćą║ąĖ. ąŁč鹊 ą╝ąŠą│čāčé ą▒čŗčéčī čäą░ą╣ą╗ąŠą▓čŗąĄ čüąĖčüč鹥ą╝čŗ, ą┤ą░ąČąĄ čćą░čé, ą│ąŠą╗ąŠčü ąĖ ą▓ąĖą┤ąĄąŠ. ą¦č鹊ą▒čŗ čüą┤ąĄą╗ą░čéčī čŹčéąĖ čĆąĄčüčāčĆčüčŗ ą┤ąŠčüčéčāą┐ąĮčŗą╝ąĖ č湥čĆąĄąĘ ą▒čĆą░čāąĘąĄčĆ, "ą┐ąŠąĘą░ą┤ąĖ" Web-čüąĄčĆą▓ąĄčĆą░ čĆą░čüą┐ąŠą╗ą░ą│ą░ąĄčéčüčÅ ą┐čĆąŠą║čüąĖ-čüąĄčĆą▓ąĄčĆ, čéčĆą░ąĮčüą╗ąĖčĆčāčÄčēąĖą╣ ą┤ą░ąĮąĮčŗąĄ čĆąĄčüčāčĆčüčŗ ą▓ HTTP ąĖ ąŠą▒čĆą░čéąĮąŠ.

ąÆ č湥ą╝ ą┐čĆąĄą╗ąĄčüčéčī čéą░ą║ąŠą│ąŠ čĆąĄčłąĄąĮąĖčÅ? ąÆ č鹊ą╝, čćč鹊 ą┤ą╗čÅ ą┐ąŠčüčéčĆąŠąĄąĮąĖčÅ VPN čü ą║ą╗ąĖąĄąĮčéčüą║ąŠą╣ čüč鹊čĆąŠąĮčŗ ą▓ąŠą▓čüąĄ ąĮąĖč湥ą│ąŠ ąĮąĄ ąĮčāąČąĮąŠ. ąæčĆą░čāąĘąĄčĆ ąĄčüčéčī ąĮą░ ą╗čÄą▒ąŠą╣ ą╝ą░čłąĖąĮąĄ. SSL ąĖą╗ąĖ TLS ąĄčüčéčī ą┐ąŠčćčéąĖ ą▓ ą║ą░ąČą┤ąŠą╝ ą▒čĆą░čāąĘąĄčĆąĄ. ąĪąĄčĆčéąĖčäąĖą║ą░čé (ą║ą╗čÄčć) ąĮąĄ ąŠą▒čÅąĘą░č鹥ą╗ąĄąĮ: ąĖ SSL ąĖ TLS "čāą╝ąĄčÄčé" ą▓čŗčĆą░ą▒ąŠčéą░čéčī ą▓čĆąĄą╝ąĄąĮąĮčŗą╣ čüąĄą░ąĮčüąŠą▓čŗą╣ ą║ą╗čÄčć "ąĮą░ ą╗ąĄčéčā". ąÉčāč鹥ąĮčéąĖčäąĖčåąĖčĆąŠą▓ą░čéčī ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą╝ąŠąČąĮąŠ ą┐ąŠąĘą┤ąĮąĄąĄ, ą┐ąŠą┤ ąĘą░čēąĖč鹊ą╣ čüąĄą░ąĮčüąŠą▓ąŠą│ąŠ ą║ą╗čÄčćą░, ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą┐čĆąĖ ą┐ąŠą╝ąŠčēąĖ ą┐ą░čĆąŠą╗čÅ.

ąÆ č湥ą╝ ąŠčüąĮąŠą▓ąĮčŗąĄ ąĮąĄą┤ąŠčüčéą░čéą║ąĖ? ąśčģ ą┤ą▓ą░.

ąóąĄą┐ąĄčĆčī čüčéą░ąĮąŠą▓ąĖčéčüčÅ čÅčüąĮąĄąĄ ąŠąĘą░ą▒ąŠč湥ąĮąĮąŠčüčéčī ą░ąĮą░ą╗ąĖčéąĖą║ąŠą▓ ąĖąĘ The Burton group, čĆąĄą║ąŠą╝ąĄąĮą┤ąŠą▓ą░ą▓čłąĖčģ ą┤ą╗čÅ ąĘą░čēąĖčéčŗ ą║čĆąĖčéąĖčćąĮčŗčģ čĆąĄčüčāčĆčüąŠą▓ IPsec - ąŠąĮ ąĮąĄ ą┤ąĄą╗ą░ąĄčé ąĖčüą║ą╗čÄč湥ąĮąĖą╣.

ą×čüąŠąĘąĮą░ą▓ą░čÅ čŹčéąĖ ąĮąĄą┤ąŠčüčéą░čéą║ąĖ, ąĖąĮą┤čāčüčéčĆąĖčÅ SSL/TLS VPN ą┐ąŠčłą╗ą░ ąĮą░ čāčüą╗ąŠąČąĮąĄąĮąĖąĄ ą░čĆčģąĖč鹥ą║čéčāčĆčŗ, ą┐čĆąĄą┤ą╗ą░ą│ą░čÅ "č湥čüčéąĮčŗą╣" VPN. ąØą░ąĖą▒ąŠą╗ąĄąĄ čÅčĆą║ąĖą╝ ą┐čĆąĖą╝ąĄčĆąŠą╝ čéą░ą║ąŠą│ąŠ čĆąĄčłąĄąĮąĖčÅ čÅą▓ą╗čÅąĄčéčüčÅ ą┐čĆąĄą║čĆą░čüąĮąŠ ą┐čĆąŠčĆą░ą▒ąŠčéą░ąĮąĮčŗą╣ ąĖ ąŠą┐ąĖčüą░ąĮąĮčŗą╣ ą▓ ąĮąĄčüą║ąŠą╗čīą║ąĖčģ ą║ąĮąĖą│ą░čģ ą┐čĆąŠąĄą║čé OpenVPN (http://openvpn.net). ąÉčĆčģąĖč鹥ą║čéčāčĆčā čŹč鹊ą│ąŠ (ąĖ ą┐ąŠą┤ąŠą▒ąĮčŗčģ) čĆąĄčłąĄąĮąĖą╣ ą╝ąŠąČąĮąŠ ą┐ąŠąĮčÅčéčī ąĖąĘ ą┤ąĖą░ą│čĆą░ą╝ą╝čŗ ąĮą░ čĆąĖčü. 1, ą▓. ąóčĆą░čäąĖą║ ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣ (ą▓čüąĄčģ ąĖą╗ąĖ čćą░čüčéąĖ) čāą┐ą░ą║ąŠą▓čŗą▓ą░ąĄčéčüčÅ ą▓ ąŠčéą║čĆčŗčéčŗą╣ čéčĆą░ąĮčüą┐ąŠčĆčéąĮčŗą╣ ą┐čĆąŠč鹊ą║ąŠą╗, ą┐ąŠč鹊ą╝ ą▓ IP-ą┐ą░ą║ąĄčéčŗ, ą║ąŠč鹊čĆčŗąĄ ą┐ąĄčĆąĄčģą▓ą░čéčŗą▓ą░čÄčéčüčÅ ąĖ ą┐ąŠą▓č鹊čĆąĮąŠ ąĖąĮą║ą░ą┐čüčāą╗ąĖčĆčāčÄčéčüčÅ ą▓ ą┐čĆąŠč鹊ą║ąŠą╗ čéčĆą░ąĮčüą┐ąŠčĆčéąĮąŠą│ąŠ čāčĆąŠą▓ąĮčÅ čü ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄą╝ čüčĆąĄą┤čüčéą▓ ąĘą░čēąĖčéčŗ SSL ąĖą╗ąĖ TLS. ą¦č鹊 ą╝čŗ ą┐ąŠą╗čāčćą░ąĄą╝ ą▓ ąĖč鹊ą│ąĄ? ą¤ąŠą╗ąĮąŠčäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮčŗą╣ "č湥čüčéąĮčŗą╣" VPN, ąŠč湥ąĮčī ą┐ąŠčģąŠąČąĖą╣ ąĮą░ čĆąĄčłąĄąĮąĖąĄ IPsec. ą×ą┤ąĮą░ą║ąŠ ą┐ą╗ą░č鹊ą╣ ąĘą░ čéą░ą║ąŠąĄ čĆąĄčłąĄąĮąĖąĄ čÅą▓ą╗čÅąĄčéčüčÅ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠčüčéčī čāčüčéą░ąĮąŠą▓ą║ąĖ VPN-ą║ą╗ąĖąĄąĮčéą░. ąØąĖą║čāą┤ą░ ąĮąĄ ą┤ąĄąĮąĄčłčīčüčÅ - ą▒čĆą░čāąĘąĄčĆ ąĮąĄ čāą╝ąĄąĄčé ą┐ąĄčĆąĄčģą▓ą░čéčŗą▓ą░čéčī ąĖ čāą┐ą░ą║ąŠą▓čŗą▓ą░čéčī ą▓ čéčĆą░ąĮčüą┐ąŠčĆčéąĮčŗą╣ ą┐čĆąŠč鹊ą║ąŠą╗ IP-ą┐ą░ą║ąĄčéčŗ...

ąÜą░ą║ąŠą▓čŗ ą┐čĆąĄąĖą╝čāčēąĄčüčéą▓ą░ "č湥čüčéąĮąŠą│ąŠ" SSL/TLS VPN? ąĀą░ąĘčĆą░ą▒ąŠčéčćąĖą║ąĖ ą┐čĆąŠą┤čāą║č鹊ą▓ ą▓ čŹč鹊ą╣ č鹥čģąĮąŠą╗ąŠą│ąĖąĖ ą│ąŠą▓ąŠčĆčÅčé, čćč鹊 ąŠąĮ "ąĮą░ą╝ąĮąŠą│ąŠ ą╗ąĄą│č湥" IPsec. ą» ą▒čŗ čüą║ą░ąĘą░ą╗ "ąĮąĄčüą║ąŠą╗čīą║ąŠ ą╗ąĄą│č湥" - ąĖ č鹊 čü ąĮą░čéčÅąČą║ąŠą╣:

ąĪąŠą▒čüčéą▓ąĄąĮąĮąŠ, čāčüčéą░ąĮąŠą▓ą║ą░ ąĖ ą║ąŠąĮčäąĖą│čāčĆąĖčĆąŠą▓ą░ąĮąĖąĄ VPN-ą║ą╗ąĖąĄąĮčéą░ čüčćąĖčéą░ąĄčéčüčÅ ą│ą╗ą░ą▓ąĮąŠą╣ čéčĆčāą┤ąĮąŠčüčéčīčÄ ą▓ąĮąĄą┤čĆąĄąĮąĖčÅ IPsec ą▓ ą╝ą░čüčüąŠą▓ąŠą╝ ą┐ą░čĆą║ąĄ čāą┤ą░ą╗ąĄąĮąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣. ąōą┤ąĄ ąČąĄ "ąŠą▒ą╗ąĄą│č湥ąĮąĖąĄ"?

ąØąĄą║ąŠč鹊čĆąŠąĄ ąŠą▒ą╗ąĄą│č湥ąĮąĖąĄ ąĄčüčéčī ą▓ ą┐čĆąŠčüč鹊č鹥 ą┐čĆąŠč鹊ą║ąŠą╗ą░ ąĖ ą┐ąŠą╗ąĖčéąĖą║ąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ. ąØąĄą║ąŠč鹊čĆąŠąĄ ąŠą▒ą╗ąĄą│č湥ąĮąĖąĄ ąĄčüčéčī ą▓ čåąĄąĮąĄ: SSL/TLS VPN-ą┐čĆąŠą┤čāą║čéčŗ ą▒čŗą▓ą░čÄčé ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┤ąĄčłąĄą▓ą╗ąĄ. ąØąŠ, čü ą┤čĆčāą│ąŠą╣ čüč鹊čĆąŠąĮčŗ, - č鹥čģąĮąĖč湥čüą║ąĖąĄ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ čŹčéąĖčģ ą┐čĆąŠą┤čāą║č鹊ą▓ ą▒ąŠą╗ąĄąĄ čāąĘą║ąĖ. ą¤čĆąŠą┤čāą║čéčŗ čĆą░ąĘąĮčŗčģ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗ąĄą╣ (ą▓ čüąĖą╗čā ąĮąĄčüčéą░ąĮą┤ą░čĆčéąĮąŠčüčéąĖ ąĖąĮą║ą░ą┐čüčāą╗čÅčåąĖąĖ ą┐ą░ą║ąĄč鹊ą▓ ą▓ čéčĆą░ąĮčüą┐ąŠčĆčéąĮčŗą╣ ą┐čĆąŠč鹊ą║ąŠą╗) ą┐čĆą░ą║čéąĖč湥čüą║ąĖ ąĮąĄčüąŠą▓ą╝ąĄčüčéąĖą╝čŗ, č湥ą│ąŠ ąĮąĄ čüą║ą░ąČąĄčłčī ąŠą▒ IPsec-ą┐čĆąŠą┤čāą║čéą░čģ...

ąÜą░ą║ąŠą▓ ąČąĄ "čüčāčģąŠą╣ ąŠčüą░ą┤ąŠą║"? ąÜą░ą║ąĖąĄ č鹥čģąĮąŠą╗ąŠą│ąĖąĖ čüą╗ąĄą┤čāąĄčé ą▓čŗą▒čĆą░čéčī ąĘą░ą║ą░ąĘčćąĖą║čā, ąĘą░ąĖąĮč鹥čĆąĄčüąŠą▓ą░ąĮąĮąŠą╝čā ą▓ ą┐ąŠčüčéčĆąŠąĄąĮąĖąĖ ąĘą░čēąĖčēąĄąĮąĮąŠą╣ čüąĖčüč鹥ą╝čŗ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░? ąØąĄčÅą▓ąĮąŠ ąŠčéą▓ąĄčé ąĮą░ čŹč鹊čé ą▓ąŠą┐čĆąŠčü ąĖąĘą╗ąŠąČąĄąĮ ą▓čŗčłąĄ:

ą¤ąŠčüą╗ąĄą┤čāčÄčēąĖąĄ čĆą░ąĘą┤ąĄą╗čŗ - ąŠ č鹊ą╝, ą║ą░ą║ čüčéčĆąŠąĖčéčī čĆąĄčłąĄąĮąĖąĄ, - č鹥ąŠčĆąĄčéąĖč湥čüą║ąĖ ą┐čĆąĖą╝ąĄąĮąĖą╝čŗ, ąĄčüą╗ąĖ ąĮąĄ ąŠą│ąŠą▓ąŠčĆąĄąĮąŠ ąĖąĮąŠąĄ, ą║ ą╗čÄą▒ąŠą╝čā "č湥čüčéąĮąŠą╝čā" VPN-čĆąĄčłąĄąĮąĖčÄ.

ąÜą░ą║ čāč湥čüčéčī čĆąĖčüą║ąĖ "č湥ą╗ąŠą▓ąĄč湥čüą║ąŠą│ąŠ čäą░ą║č鹊čĆą░"?

ąÜą░ą║-č鹊 ą▓ čäčāąĮą┤ą░ą╝ąĄąĮčéą░ą╗čīąĮąŠą╣ čĆą░ą▒ąŠč鹥 [2] "Cisco SAFE: IPsec VPNs in depth"1 ą╝ąĄąĮčÅ ą┐ąŠčĆą░ąĘąĖą╗ą░ ąŠą┤ąĮą░ čäčĆą░ąĘą░: "ą£ąŠąČąĄčé ą╗ąĖ ą▓ą░čłą░ ąŠčĆą│ą░ąĮąĖąĘą░čåąĖčÅ ą┤ąŠą▓ąĄčĆčÅčéčī VPN ą▓ č鹊ą╣ ąČąĄ ą╝ąĄčĆąĄ, čćč鹊 ąĖ ą▓čŗą┤ąĄą╗ąĄąĮąĮąŠą╝čā WAN-ą║ą░ąĮą░ą╗čā? <...> Cisco ąĖ ą▒ąŠą╗čīčłąĖąĮčüčéą▓ąŠ ąĘą░ą║ą░ąĘčćąĖą║ąŠą▓ ąĖčüčģąŠą┤čÅčé ąĖąĘ č鹊ą│ąŠ, čćč鹊 VPN-ą║ą░ąĮą░ą╗ ąĘą░čüą╗čāąČąĖą▓ą░ąĄčé ąĮąĄčüą║ąŠą╗čīą║ąŠ ą╝ąĄąĮčīčłąĄą│ąŠ ą┤ąŠą▓ąĄčĆąĖčÅ". ąŁč鹊 ą║ą░ą║ ąČąĄ? ą©ąĖčäčĆąŠą▓ą░ąĮąĖąĄ ąĮą░ ą║ą╗čÄčćą░čģ 128 ą▒ąĖčé ąĖ ąŁą”ą¤ ą░ą▓č鹊čĆčŗ čüčćąĖčéą░čÄčé ąĘą░čēąĖč鹊ą╣, ą║ąŠč鹊čĆą░čÅ ą╝ąĄąĮąĄąĄ ąĮą░ą┤ąĄąČąĮą░, č湥ą╝ ąŠčéą║čĆčŗčéčŗą╣ ą║ą░ąĮą░ą╗ ąĘą░ ą┐čĆąĄą┤ąĄą╗ą░ą╝ąĖ ą║ąŠąĮčéčĆąŠą╗ąĖčĆčāąĄą╝ąŠą╣ ąĘąŠąĮčŗ ąŠčĆą│ą░ąĮąĖąĘą░čåąĖąĖ?! ąŚą▓čāčćąĖčé, ą╝čÅą│ą║ąŠ ą│ąŠą▓ąŠčĆčÅ, čüčéčĆą░ąĮąĮąŠ. ąØąŠ, ą▓ąĮąĖą╝ą░č鹥ą╗čīąĮąŠ ą┐ąĄčĆąĄčćąĖčéą░ą▓ č鹥ą║čüčé, čÅ ą┐ąŠąĮčÅą╗, č湥ą│ąŠ ąĮąĄą┤ąŠčüčéą░ą▓ą░ą╗ąŠ ą▓ čŹč鹊ą╣ čäčĆą░ąĘąĄ: "Cisco ąĖ ą▒ąŠą╗čīčłąĖąĮčüčéą▓ąŠ ąĘą░ą║ą░ąĘčćąĖą║ąŠą▓ ąĖčüčģąŠą┤čÅčé ąĖąĘ č鹊ą│ąŠ, čćč鹊 VPN-ą║ą░ąĮą░ą╗ [菹║čüą┐ą╗čāą░čéąĖčĆčāąĄą╝čŗą╣ čĆąĄą░ą╗čīąĮčŗą╝ąĖ, ąĮąĄą╝ąŠčéąĖą▓ąĖčĆąŠą▓ą░ąĮąĮčŗą╝ąĖ, ą▓ąŠąĘą╝ąŠąČąĮąŠ - ąĮąĄą║ą▓ą░ą╗ąĖčäąĖčåąĖčĆąŠą▓ą░ąĮąĮčŗą╝ąĖ, ą▓ ą║ą░ą║ąŠą╣-č鹊 čćą░čüčéąĖ - ą┐čĆčÅą╝ąŠ ąĘą╗ąŠčāą╝čŗčłą╗ąĄąĮąĮčŗą╝ąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅą╝ąĖ] ąĘą░čüą╗čāąČąĖą▓ą░ąĄčé ąĮąĄčüą║ąŠą╗čīą║ąŠ ą╝ąĄąĮčīčłąĄą│ąŠ ą┤ąŠą▓ąĄčĆąĖčÅ".

ąöąĄą╗ąŠ ą▓ č鹊ą╝, čćč鹊 čüąĄčéąĖ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ čćą░čüč鹊 čģą░čĆą░ą║č鹥čĆąĖąĘčāčÄčéčüčÅ ą┤ą▓čāą╝čÅ č湥čĆčéą░ą╝ąĖ: ą▓čŗčüąŠą║ąŠą╣ čĆą░ąĘą╝ąĄčĆąĮąŠčüčéčīčÄ ąĖ čĆą░ąĘąĮąŠčĆąŠą┤ąĮąŠčüčéčīčÄ ą┐ą░čĆą║ą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣.

ą¤ąŠčŹč鹊ą╝čā ą┐čĆąĖ ą┐ąŠčüčéčĆąŠąĄąĮąĖąĖ ą╝ą░čüčüąŠą▓ąŠą╣ čüąĄčéąĖ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ ąĮą░ ą┐ąĄčĆą▓čŗą╣ ą┐ą╗ą░ąĮ ą▓čŗčģąŠą┤čÅčé:

ąŚą┤ąĄčüčī ą║ą░ąČą┤čŗą╣ ą▓ąŠą╗ąĄąĮ ą┐ąŠčüčéčāą┐ą░čéčī, ą║ą░ą║ čģąŠč湥čé, ąĮąŠ ą╝čŗ ąŠą▒čŗčćąĮąŠ ą┤ą░ąĄą╝ čüčéčĆąŠą│ąŠ ąŠą┤ąĮąŠąĘąĮą░čćąĮčāčÄ čĆąĄą║ąŠą╝ąĄąĮą┤ą░čåąĖčÄ: ą┐ąŠą╗ąĖčéąĖą║čā ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĘą░čēąĖčēąĄąĮąĮąŠą╣ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą╣ čüąĄčéąĖ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ ą▓čüąĄą│ą┤ą░ čüą╗ąĄą┤čāąĄčé čüčéčĆąŠąĖčéčī ąĮą░ ą┐čĆąĄą┤ą┐ąŠą╗ąŠąČąĄąĮąĖąĖ, čćč鹊 ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ąĮąĄčüą▓ąĄą┤čāčē ą▓ ąŠą▒ą╗ą░čüčéąĖ ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮąŠą╣ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĖ, ą▓ąŠąĘą╝ąŠąČąĮąŠ, ą┐ąŠč鹥ąĮčåąĖą░ą╗čīąĮąŠ ąĮąĄą╗ąŠčÅą╗ąĄąĮ. ą¤ąŠčŹč鹊ą╝čā:

ąÜ čüčćą░čüčéčīčÄ, č鹥čģąĮąĖč湥čüą║ąĖąĄ čüčĆąĄą┤čüčéą▓ą░ ąĘą░čēąĖčéčŗ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąŠčé ą╝ąĮąŠą│ąĖčģ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗ąĄą╣ ą┐ąŠąĘą▓ąŠą╗čÅčÄčé čĆąĄą░ą╗ąĖąĘąŠą▓ą░čéčī čŹčéąĖ ą┐čĆąĖąĮčåąĖą┐čŗ ąĮą░ ą┐čĆą░ą║čéąĖą║ąĄ.

ą¤čāčüčéąĖč鹥 ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ "ą▓ąĮčāčéčĆčī ąøąÆąĪ"

ąÜą░ą║ čāąČąĄ ą│ąŠą▓ąŠčĆąĖą╗ąŠčüčī ą▓čŗčłąĄ, "č湥čüčéąĮąŠąĄ" VPN-čĆąĄčłąĄąĮąĖąĄ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé "čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĖčéčī" ąĮą░čłčā ą╗ąŠą║ą░ą╗čīąĮčāčÄ čüąĄčéčī ą▓ čāą┤ą░ą╗ąĄąĮąĮčāčÄ ąĘąŠąĮčā. ąśą╗ąĖ, čćč鹊 菹║ą▓ąĖą▓ą░ą╗ąĄąĮčéąĮąŠ, ą▓ąĖčĆčéčāą░ą╗čīąĮąŠ "čāčüą░ą┤ąĖčéčī" čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą▓ ąŠčäąĖčüąĮčāčÄ ą╗ąŠą║ą░ą╗čīąĮčāčÄ čüąĄčéčī. ąśąĘ čŹč鹊ą╣ čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮąŠčüčéąĖ ą▓čŗč鹥ą║ą░čÄčé ą┤ą▓ą░ čāą┤ąŠą▒čüčéą▓ą░:

ą¤ąŠčüą╗ąĄą┤ąĮčÅčÅ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąĘą░čüą╗čāąČąĖą▓ą░ąĄčé ą║čĆą░čéą║ąŠą│ąŠ ą┐ąŠčÅčüąĮąĄąĮąĖčÅ. ąöąĄą╗ąŠ ą▓ č鹊ą╝, čćč鹊 ą▓čüąĄ VPN-ą┐čĆąŠč鹊ą║ąŠą╗čŗ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░čÄčé čüčéčĆąŠą│čāčÄ ą▓ąĘą░ąĖą╝ąĮčāčÄ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ ą┐ą░čĆčéąĮąĄčĆąŠą▓ ą┐ąŠ ą▓ąĘą░ąĖą╝ąŠą┤ąĄą╣čüčéą▓ąĖčÄ. ą£čŗ ą╝ąŠąČąĄą╝ ą┐čĆą░ą║čéąĖč湥čüą║ąĖ čü čÄčĆąĖą┤ąĖč湥čüą║ąĖ ąĘąĮą░čćąĖą╝ąŠą╣ ą┤ąŠčüč鹊ą▓ąĄčĆąĮąŠčüčéčīčÄ čāčéą▓ąĄčƹȹ┤ą░čéčī, čćč鹊 ą┤ą░ąĮąĮčŗą╣ IPsec-ą┐ą░ą║ąĄčé ą┐čĆąĖąĮą░ą┤ą╗ąĄąČąĖčé, čüą║ą░ąČąĄą╝, ąśą▓ą░ąĮčā ąśą▓ą░ąĮąŠą▓ąĖčćčā ąśą▓ą░ąĮąŠą▓čā. ąÜąŠą│ą┤ą░ ąČąĄ IPsec-ą┐ą░ą║ąĄčé ą┐čĆąĖą▒čŗą▓ą░ąĄčé ąĮą░ čłą╗čÄąĘ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĖ ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ ą▓ ą╗ąŠą║ą░ą╗čīąĮčāčÄ čüąĄčéčī ą┐čĆąĄą┤ą┐čĆąĖčÅčéąĖčÅ ą║ą░ą║ ąŠčéą║čĆčŗčéčŗą╣ IP-ą┐ą░ą║ąĄčé - ą░čāč鹥ąĮčéąĖčäąĖ-ą║ą░čåąĖąŠąĮąĮą░čÅ ąĖąĮč乊čĆą╝ą░čåąĖčÅ č鹥čĆčÅąĄčéčüčÅ: ą▓ IP-ąĘą░ą│ąŠą╗ąŠą▓ą║ąĄ ąĮąĄčé ą┐ąŠą╗ąĄą╣, ąĮąĄčüčāčēąĖčģ ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąŠą▒ ąĖąĘą┤ą░č鹥ą╗ąĄ ą┐ą░ą║ąĄčéą░. ą×ą▒ąĖą┤ąĮąŠ! ą×ą┤ąĮą░ą║ąŠ čüą▓čÅąĘą░čéčī ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąŠąĮ-ąĮčāčÄ ąĖąĮč乊čĆą╝ą░čåąĖčÄ IPsec čü ąŠčéą║čĆčŗčéčŗą╝ IP-ą┐ą░ą║ąĄč鹊ą╝ ą▓čüąĄ-čéą░ą║ąĖ ą╝ąŠąČąĮąŠ. ąŁč鹊 ąŠčüčéčĆąŠčāą╝ąĮąŠąĄ čĆąĄčłąĄąĮąĖąĄ ą┐ąĄčĆą▓ąŠą╣ ą▓ąĮąĄą┤čĆąĖą╗ą░, ą┐ąŠ ą╝ąŠąĖą╝ čüą▓ąĄą┤ąĄąĮąĖčÅą╝, ą║ąŠą╝ą┐ą░ąĮąĖčÅ Cisco Systems ą▓ ą║ąŠąĮčåąĄ 1990-čģ. ąĀąĄą░ą╗ąĖąĘčāąĄčéčüčÅ ąŠąĮąŠ čéą░ą║.

ą¤ąŠčüą╗ąĄą┤ąĮčÅčÅ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ąĘą░čüą╗čāąČąĖą▓ą░ąĄčé ą║čĆą░čéą║ąŠą│ąŠ ą┐ąŠčÅčüąĮąĄąĮąĖčÅ. ąöąĄą╗ąŠ ą▓ č鹊ą╝, čćč鹊 ą▓čüąĄ VPN-ą┐čĆąŠč鹊ą║ąŠą╗čŗ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░čÄčé čüčéčĆąŠą│čāčÄ ą▓ąĘą░ąĖą╝ąĮčāčÄ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ ą┐ą░čĆčéąĮąĄčĆąŠą▓ ą┐ąŠ ą▓ąĘą░ąĖą╝ąŠą┤ąĄą╣čüčéą▓ąĖčÄ. ą£čŗ ą╝ąŠąČąĄą╝ ą┐čĆą░ą║čéąĖč湥čüą║ąĖ čü čÄčĆąĖą┤ąĖč湥čüą║ąĖ ąĘąĮą░čćąĖą╝ąŠą╣ ą┤ąŠčüč鹊ą▓ąĄčĆąĮąŠčüčéčīčÄ čāčéą▓ąĄčƹȹ┤ą░čéčī, čćč鹊 ą┤ą░ąĮąĮčŗą╣ IPsec-ą┐ą░ą║ąĄčé ą┐čĆąĖąĮą░ą┤ą╗ąĄąČąĖčé, čüą║ą░ąČąĄą╝, ąśą▓ą░ąĮčā ąśą▓ą░ąĮąŠą▓ąĖčćčā ąśą▓ą░ąĮąŠą▓čā. ąÜąŠą│ą┤ą░ ąČąĄ IPsec-ą┐ą░ą║ąĄčé ą┐čĆąĖą▒čŗą▓ą░ąĄčé ąĮą░ čłą╗čÄąĘ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĖ ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ ą▓ ą╗ąŠą║ą░ą╗čīąĮčāčÄ čüąĄčéčī ą┐čĆąĄą┤ą┐čĆąĖčÅčéąĖčÅ ą║ą░ą║ ąŠčéą║čĆčŗčéčŗą╣ IP-ą┐ą░ą║ąĄčé - ą░čāč鹥ąĮčéąĖčäąĖ-ą║ą░čåąĖąŠąĮąĮą░čÅ ąĖąĮč乊čĆą╝ą░čåąĖčÅ č鹥čĆčÅąĄčéčüčÅ: ą▓ IP-ąĘą░ą│ąŠą╗ąŠą▓ą║ąĄ ąĮąĄčé ą┐ąŠą╗ąĄą╣, ąĮąĄčüčāčēąĖčģ ąĖąĮč乊čĆą╝ą░čåąĖčÄ ąŠą▒ ąĖąĘą┤ą░č鹥ą╗ąĄ ą┐ą░ą║ąĄčéą░. ą×ą▒ąĖą┤ąĮąŠ! ą×ą┤ąĮą░ą║ąŠ čüą▓čÅąĘą░čéčī ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąŠąĮ-ąĮčāčÄ ąĖąĮč乊čĆą╝ą░čåąĖčÄ IPsec čü ąŠčéą║čĆčŗčéčŗą╝ IP-ą┐ą░ą║ąĄč鹊ą╝ ą▓čüąĄ-čéą░ą║ąĖ ą╝ąŠąČąĮąŠ. ąŁč鹊 ąŠčüčéčĆąŠčāą╝ąĮąŠąĄ čĆąĄčłąĄąĮąĖąĄ ą┐ąĄčĆą▓ąŠą╣ ą▓ąĮąĄą┤čĆąĖą╗ą░, ą┐ąŠ ą╝ąŠąĖą╝ čüą▓ąĄą┤ąĄąĮąĖčÅą╝, ą║ąŠą╝ą┐ą░ąĮąĖčÅ Cisco Systems ą▓ ą║ąŠąĮčåąĄ 1990-čģ. ąĀąĄą░ą╗ąĖąĘčāąĄčéčüčÅ ąŠąĮąŠ čéą░ą║.

ąŁčéą░ ąŠą▒čēą░čÅ čüčģąĄą╝ą░ ą╝ąŠąČąĄčé čĆąĄą░ą╗ąĖąĘąŠą▓čŗ-ą▓ą░čéčīčüčÅ ą▓ ą┐čĆąŠą┤čāą║čéą░čģ čĆą░ąĘąĮčŗčģ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗ąĄą╣ ą┐ąŠ-čĆą░ąĘąĮąŠą╝čā. "ą¤čĆąĖą│ą╗ą░čüąĖčéčī" čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą▓ąĮčāčéčĆčī ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą╣ VPN ą╝ąŠąČąĮąŠ ą┐čĆąĖ ą┐ąŠą╝ąŠčēąĖ:

ąśąĄčĆą░čĆčģąĖč湥čüą║ąĖąĄ ą║ąŠąĮčüčéčĆčāą║čåąĖąĖ čüąĄč鹥ą▓ąŠą╣ ąĘą░čēąĖčéčŗ

ąÆ ąĮąĄą║ąŠč鹊čĆčŗčģ čüą╗čāčćą░čÅčģ ąĘą░ą║ą░ąĘčćąĖą║ čĆą░ą▒ąŠčéą░ąĄčé čü ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮčŗą╝ąĖ ą░ą║čéąĖą▓ą░ą╝ąĖ, ą║ąŠč鹊čĆčŗąĄ čüčāčēąĄčüčéą▓ąĄąĮąĮąŠ čĆą░ąĘą╗ąĖčćą░čÄčéčüčÅ ą┐ąŠ čāčĆąŠą▓ąĮčÅą╝ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠčüčéąĖ.

ąÆ ąĮąĄą║ąŠč鹊čĆčŗčģ čüą╗čāčćą░čÅčģ ąĘą░ą║ą░ąĘčćąĖą║ čĆą░ą▒ąŠčéą░ąĄčé čü ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮčŗą╝ąĖ ą░ą║čéąĖą▓ą░ą╝ąĖ, ą║ąŠč鹊čĆčŗąĄ čüčāčēąĄčüčéą▓ąĄąĮąĮąŠ čĆą░ąĘą╗ąĖčćą░čÄčéčüčÅ ą┐ąŠ čāčĆąŠą▓ąĮčÅą╝ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠčüčéąĖ.

ąĪčéčĆčāą║čéčāčĆą░ ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮąŠą╣ čüąĖčüč鹥ą╝čŗ ą┐čĆąĖ čŹč鹊ą╝ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąŠąĖąĘą▓ąŠą╗čīąĮąŠą╣. ą×ą┤ąĮą░ą║ąŠ ąĖ ą┐ąŠ ą┐čĆąŠčüč鹊č鹥 ąŠčüą╝čŗčüą╗ąĄąĮąĖčÅ ą┐ąŠą╗ąĖčéąĖą║ąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĖ ą┐ąŠ ą╗ąŠą│ąĖą║ąĄ 菹║čüą┐ą╗čāą░čéą░čåąĖąĖ čüąĖčüč鹥ą╝čŗ čćą░čüč鹊 ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčéčüčÅ ą┐čĆąĖą▓ą╗ąĄą║ą░č鹥ą╗čīąĮčŗą╝ č鹥čģąĮąĖč湥čüą║ąŠąĄ čĆąĄčłąĄąĮąĖąĄ, ą▓ ą║ąŠč鹊čĆąŠą╝ ą║ąŠąĮčéčāčĆ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ ąŠčéą║čĆčŗčéčŗčģ ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮčŗčģ ą░ą║čéąĖą▓ąŠą▓ ą▓ą║ą╗čÄčćą░ąĄčé ą▓ čüąĄą▒čÅ ą║ąŠąĮčéčāčĆ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ, ą░ ą▓ąĮčāčéčĆąĖ ą║ąŠąĮčéčāčĆą░ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąĮą░čģąŠą┤ąĖčéčüčÅ ą║ąŠąĮčéčāčĆ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ čüčéčĆąŠą│ąŠ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ (čĆąĖčü. 4). ąÆ č鹥čĆą╝ąĖąĮą░čģ ąĘą░ą┤ą░čć ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮąŠą╣ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ čŹč鹊 ąĮą░ąĘčŗą▓ą░ąĄčéčüčÅ "ą┐čĆąĖąĮčåąĖą┐ čŹčłąĄą╗ąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÅ čüčĆąĄą┤čüčéą▓ ąĘą░čēąĖčéčŗ ąĖąĮč乊čĆą╝ą░čåąĖąĖ".

ąśąĮč鹥čĆąĄčüąĮąŠ, čćč鹊 ą┐ąŠą╗ąĖčéąĖą║ą░ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ VPN čģąŠčĆąŠčłąŠ ąĮą░čüčéčĆą░ąĖą▓ą░ąĄčéčüčÅ ąĮą░ ą┐ąŠčüčéčĆąŠąĄąĮąĖąĄ čéą░ą║ąĖčģ čŹčłąĄą╗ąŠąĮąĖčĆąŠą▓ą░ąĮąĮčŗčģ čüąĖčüč鹥ą╝.

ąöąĄą╗ąŠ ą▓ č鹊ą╝, čćč鹊 ą║ą░ąČą┤čŗą╣ "ą▓čŗčłąĄčüč鹊čÅčēąĖą╣" ą┐ąĄčĆąĖą╝ąĄčéčĆ ą┤ąŠą╗ąČąĄąĮ ąŠčéąĮąŠčüąĖčéčīčüčÅ ą║ "ąĮąĖąČąĄą╗ąĄąČą░čēąĄą╝čā" ą║ą░ą║ ą║ ąĮąĄą┤ąŠą▓ąĄčĆąĄąĮąĮąŠą╣ čüčĆąĄą┤ąĄ. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ą║ąŠąĮčéčāčĆčŗ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąĮčāąČąĮąŠ ąĖąĘąŠą╗ąĖčĆąŠą▓ą░čéčī ąŠčé "ąĮąĖąČąĄą╗ąĄąČą░čēąĖčģ" č鹊čćąĮąŠ čéą░ą║ ąČąĄ, ą║ą░ą║ ą╝čŗ ą┐čĆąĖ ą┐ąŠą╝ąŠčēąĖ VPN ąĖąĘąŠą╗ąĖčĆčāąĄą╝ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠąĄ ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮąŠą╣ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ąŠ ą┐čĆąĖ ą┐ąĄčĆąĄą┤ą░č湥 ą┤ą░ąĮąĮčŗčģ č湥čĆąĄąĘ ąŠčéą║čĆčŗčéčŗąĄ čüąĄčéąĖ.

ąöąĄą╗ąŠ ą▓ č鹊ą╝, čćč鹊 ą║ą░ąČą┤čŗą╣ "ą▓čŗčłąĄčüč鹊čÅčēąĖą╣" ą┐ąĄčĆąĖą╝ąĄčéčĆ ą┤ąŠą╗ąČąĄąĮ ąŠčéąĮąŠčüąĖčéčīčüčÅ ą║ "ąĮąĖąČąĄą╗ąĄąČą░čēąĄą╝čā" ą║ą░ą║ ą║ ąĮąĄą┤ąŠą▓ąĄčĆąĄąĮąĮąŠą╣ čüčĆąĄą┤ąĄ. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ą║ąŠąĮčéčāčĆčŗ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąĮčāąČąĮąŠ ąĖąĘąŠą╗ąĖčĆąŠą▓ą░čéčī ąŠčé "ąĮąĖąČąĄą╗ąĄąČą░čēąĖčģ" č鹊čćąĮąŠ čéą░ą║ ąČąĄ, ą║ą░ą║ ą╝čŗ ą┐čĆąĖ ą┐ąŠą╝ąŠčēąĖ VPN ąĖąĘąŠą╗ąĖčĆčāąĄą╝ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠąĄ ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮąŠą╣ ą┐čĆąŠčüčéčĆą░ąĮčüčéą▓ąŠ ą┐čĆąĖ ą┐ąĄčĆąĄą┤ą░č湥 ą┤ą░ąĮąĮčŗčģ č湥čĆąĄąĘ ąŠčéą║čĆčŗčéčŗąĄ čüąĄčéąĖ.

ą¤ąŠčüčéčĆąŠąĖčéčī čéą░ą║ąĖąĄ ąĖąĄčĆą░čĆčģąĖč湥čüą║ąĖąĄ, "ą▓ą╗ąŠąČąĄąĮąĮčŗąĄ" VPN ą▓ ą╝ąĄąČčüąĄč鹥ą▓čŗčģ čüčåąĄąĮą░čĆąĖčÅčģ ąĮąĄ čüąŠčüčéą░ą▓ą╗čÅąĄčé ąĮąĖą║ą░ą║ąŠą│ąŠ čéčĆčāą┤ą░. ąÆ ą┐čĆąŠčüč鹥ą╣čłąĄą╣ ą┐ąŠą╗ąĖčéąĖą║ąĄ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ VPN-čłą╗čÄąĘčŗ ą▓ąĮąĄčłąĮąĄą│ąŠ ą┐ąĄčĆąĖą╝ąĄčéčĆą░ ą┤ąŠą╗ąČąĮčŗ čłąĖčäčĆąŠą▓ą░čéčī čéčĆą░čäąĖą║ ą▓ąĮčāčéčĆąĄąĮąĮąĄą│ąŠ ą┐ąĄčĆąĖą╝ąĄčéčĆą░, ąŠčüąŠą▒ąŠ ąĮąĄ ąĘą░ą┤čāą╝čŗą▓ą░čÅčüčī, ą║ą░ą║ąĖąĄ ą┤ą░ąĮąĮčŗąĄ ą▓ ąĮąĄą╝ ą┐ąĄčĆąĄą┤ą░čÄčéčüčÅ ąĖ ą▒čŗą╗ąĖ ą╗ąĖ ąŠąĮąĖ čāąČąĄ čłąĖčäčĆąŠą▓ą░ąĮčŗ ą▓ ą▒ąŠą╗ąĄąĄ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠą╝ ą┐ąĄčĆąĖą╝ąĄčéčĆąĄ (čĆąĖčü. 5, ą░).

ą×ą┤ąĮą░ą║ąŠ ą┐čĆąĖ čāą┤ą░ą╗ąĄąĮąĮąŠą╝ ą┤ąŠčüčéčāą┐ąĄ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ą▓čüąĄ čüčéą░ąĮąŠą▓ąĖčéčüčÅ ąĮąĄ čéą░ą║ ą┐čĆąŠčüč鹊. ąĀą░čüčüą╝ąŠčéčĆąĖą╝ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, ą║ąŠč鹊čĆčŗą╣ ą┤ąŠą╗ąČąĄąĮ ą┐ąŠą╗čāčćąĖčéčī ą┤ąŠčüčéčāą┐ ąĖąĘ ąŠčéą║čĆčŗč鹊ą╣ čüąĄčéąĖ ą║ čĆąĄčüčāčĆčüą░ą╝ ąĮą░ąĖą▒ąŠą╗ąĄąĄ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠą│ąŠ ą▓ąĮčāčéčĆąĄąĮąĮąĄą│ąŠ ą┐ąĄčĆąĖą╝ąĄčéčĆą░. ąÆ čŹč鹊ą╝ čüą╗čāčćą░ąĄ VPN-ą║ą╗ąĖąĄąĮčé čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą┤ąŠą╗ąČąĄąĮ čāčüčéą░ąĮąŠą▓ąĖčéčī ą▓ą╗ąŠąČąĄąĮąĮčŗąĄ VPN-čéčāąĮąĮąĄą╗ąĖ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠ čüąŠ čłą╗čĹʹŠą╝ ą▓ąĮąĄčłąĮąĄą│ąŠ ą║ąŠąĮčéčāčĆą░ ("ą×ąś"), čłą╗čĹʹŠą╝ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠą│ąŠ ą║ąŠąĮčéčāčĆą░ ("ąÜ") ąĖ čłą╗čĹʹŠą╝ čüčéčĆąŠą│ąŠ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠą│ąŠ ą║ąŠąĮčéčāčĆą░ ("ąĪąÜ", čĆąĖčü. 5, ą▒). ąźąŠčĆąŠčłąĄąĄ VPN-čĆąĄčłąĄąĮąĖąĄ ą┤ąŠą╗ąČąĮąŠ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░čéčī ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą┐ąŠčüčéčĆąŠąĄąĮąĖčÅ čéą░ą║ąŠą╣ ą░čüąĖą╝ą╝ąĄčéčĆąĖčćąĮąŠą╣ čüąĖčüč鹥ą╝čŗ ą▓ą╗ąŠąČąĄąĮąĮčŗčģ VPN-čéčāąĮąĮąĄą╗ąĄą╣.

ą×ą┤ąĮą░ą║ąŠ ą┤ąĖąĘą░ą╣ąĮ "ą▓ą╗ąŠąČąĄąĮąĮčŗčģ VPN", ą┐ąŠą║ą░ąĘą░ąĮąĮčŗą╣ ąĮą░ čĆąĖčü. 5, čćą░čüč鹊 ą▓čŗąĘčŗą▓ą░ąĄčé čĆčÅą┤ ą▓ąŠą┐čĆąŠčüąŠą▓:

ą×čéą▓ąĄčéčŗ ąĮą░ čŹčéąĖ ą▓ąŠą┐čĆąŠčüčŗ ąĮąĄ čüąŠą▓čüąĄą╝ ąŠą┤ąĮąŠąĘąĮą░čćąĮčŗ. ąÆčŗčüąŠą║ą░čÅ č鹥ąŠčĆąĖčÅ ą│ąŠą▓ąŠčĆąĖčé, čćč鹊 ąĮą░ą╝ ą┐ąŠ ą╝ąĄčĆąĄ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ čüą╗ąĄą┤čāąĄčé ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░čéčī čüą║ą▓ąŠąĘąĮąŠąĄ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ čéčĆą░čäąĖą║ą░. ąóąŠ ąĄčüčéčī čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░čéčī čüčĆąĄą┤čüčéą▓ąŠ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą▓ąŠąĘą╝ąŠąČąĮąŠ ą▒ą╗ąĖąČąĄ ą║ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠą╝čā čĆąĄčüčāčĆčüčā ąĖ ąĖčüą║ą╗čÄčćą░čéčī č鹊čćą║ąĖ ą┐ąĄčĆąĄčłąĖčäčĆąŠą▓ą░ąĮąĖčÅ (ąŠčéą║čĆčŗč鹊ą╣ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ) čéčĆą░čäąĖą║ą░ ą┐ąŠ čéčĆą░ą║čéčā ąĄą│ąŠ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĖčÅ.

ąŁč鹊 ąŠąĘąĮą░čćą░ąĄčé, čćč鹊 ą▓ąŠ ą▓ą╗ąŠąČąĄąĮąĮąŠą╣ VPN čü čĆąĖčü. 5 čĆą░ąĘčāą╝ąĮąŠ ąŠą▒ąĄčüą┐ąĄčćąĖčéčī ą┐čĆąĄąČą┤ąĄ ą▓čüąĄą│ąŠ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ čéčĆą░čäąĖą║ą░ ąĮą░ ą║ąŠąĮčéčāčĆąĄ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ ąĖąĮč乊čĆą╝ą░čåąĖąĖ čü ą│čĆąĖč乊ą╝ "čüčéčĆąŠą│ąŠ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠ" ąĮą░ čłą╗čĹʹĄ "ąĪąÜ".

ąØąŠ čćč鹊 ą┤ą░čüčé ąĮą░ą╝ ą▓ ą┐ą╗ą░ąĮąĄ ąĘą░čēąĖčéčŗ ą▓č鹊čĆąŠąĄ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ "čüčéčĆąŠą│ąŠ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠą│ąŠ" čéčĆą░čäąĖą║ą░ ąĮą░ ą┐ąĄčĆąĖą╝ąĄčéčĆąĄ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ (čłą╗čÄąĘ "ąÜ")? ąóąĄąŠčĆąĄčéąĖč湥čüą║ąĖ, ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠąĄ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčāčÄ ąĘą░čēąĖčéčā. ą¤čĆą░ą║čéąĖč湥čüą║ąĖ - čéčĆą░čäąĖą║ čāąČąĄ čłąĖčäčĆąŠą▓ą░ąĮ ą┐ąŠ ąōą×ąĪąó 28147 ąĮą░ ą║ą╗čÄč湥 256 ą▒ąĖčé. ą¤ąŠą▓č鹊čĆąĮąŠąĄ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ čāą▓ąĄą╗ąĖčćąĖčé ąĮą░ą╝ čŹčäč乥ą║čéąĖą▓ąĮčāčÄ ą┤ą╗ąĖąĮčā ą║ą╗čÄčćą░ ąŠčĆąĖąĄąĮčéąĖčĆąŠą▓ąŠčćąĮąŠ ą┤ąŠ 512 ą▒ąĖčé. ąØąŠ ąĘą░č湥ą╝ ąĮą░ą╝ čŹč鹊 ąĮčāąČąĮąŠ, ąĄčüą╗ąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖąĄ č鹊ą╗čīą║ąŠ ąĮą░ ą║ą╗čÄč湥 256 ą▒ąĖčé čāąČąĄ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé ąĮą░ą╝ ą▒ąŠą╗ąĄąĄ č湥ą╝ ą┤ąŠčüčéą░č鹊čćąĮčāčÄ čüč鹊ą╣ą║ąŠčüčéčī ąĘą░čēąĖčéčŗ ą║ąŠąĮčéčāčĆą░ "čüčéčĆąŠą│ąŠ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠ"?

ą¤čĆą░ą│ą╝ą░čéąĖčćąĮčŗą╣ ąŠčéą▓ąĄčé ąĮą░ čŹč鹊čé ą▓ąŠą┐čĆąŠčü: čāą▓ąĄą╗ąĖčćąĖą▓ą░čéčī ą║čĆąĖą┐č鹊čüč鹊ą╣ą║ąŠčüčéčī ąĘą░čēąĖčéčŗ ą╝ąĄč鹊ą┤ąŠą╝ ą▓č鹊čĆąŠą│ąŠ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĮąĖ ą║ č湥ą╝čā. ą×ą┤ąĮą░ą║ąŠ ą┐ąŠčüčéčĆąŠąĄąĮąĖąĄ ą▓č鹊čĆąŠą│ąŠ (ąĖ ą┤čĆčāą│ąĖčģ, ą┐čĆąĖ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠčüčéąĖ) čāčĆąŠą▓ąĮčÅ ą▓ą╗ąŠąČąĄąĮąĮąŠčüčéąĖ VPN ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠą┐čĆą░ą▓ą┤ą░ąĮąŠ čüąŠąŠą▒čĆą░ąČąĄąĮąĖčÅą╝ąĖ ą┐čĆąŠčüč鹊čéčŗ 菹║čüą┐ą╗čāą░čéą░čåąĖąĖ čüąĖčüč鹥ą╝čŗ.

"ąĪą▓ąŠą▒ąŠą┤ą░ ą┤ąŠčüčéčāą┐ą░" čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ

ąĪą╗ąĄą┤čāčÄčēąĖą╝ ą┐ąŠ ą▓ą░ąČąĮąŠčüčéąĖ ą▓ąŠą┐čĆąŠčüąŠą╝ ą┤ąĖąĘą░ą╣ąĮą░ čüąĄčéąĖ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ čÅą▓ą╗čÅąĄčéčüčÅ ą┐čĆąŠą▒ą╗ąĄą╝ą░ ą┤ąŠčüčéčāą┐ą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą▓ ąśąĮč鹥čĆąĮąĄčé. ąÆ čāąČąĄ čåąĖčéąĖčĆąŠą▓ą░ąĮąĮąŠą╣ čĆą░ą▒ąŠč鹥 Cisco [1] čĆą░čüčüą╝ą░čéčĆąĖą▓ą░ąĄčéčüčÅ ą░čĆčģąĖč鹥ą║čéčāčĆą░ split tunnel, ą▓ ą║ąŠč鹊čĆąŠą╣ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ą╝ąŠąČąĄčé ą┐ąŠą╗čāčćą░čéčī ą┤ąŠčüčéčāą┐ ąŠą┤ąĮąŠą▓čĆąĄą╝ąĄąĮąĮąŠ ą▓ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮčāčÄ čüąĄčéčī ąĖ ą▓ ąśąĮč鹥čĆąĮąĄčé.

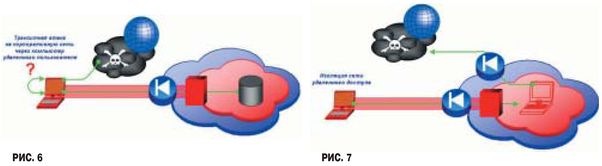

ą×ą┐ą░čüąĮąŠčüčéčī čéą░ą║ąŠą╣ ą║ąŠąĮčüčéčĆčāą║čåąĖąĖ ą▓ č鹊ą╝, čćč鹊 ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī, ąĮą░čģą▓ą░čéą░ą▓ ą▓ ąśąĮč鹥čĆąĮąĄč鹥 ą▓ąĖčĆčāčüąŠą▓ ąĖ ą┐čĆąŠč湥ą╣ ą│čĆčÅąĘąĖ čéąĖą┐ą░ spyware, ą╝ąŠąČąĄčé čüčéą░čéčī ą░ą│ąĄąĮč鹊ą╝ čéčĆą░ąĮąĘąĖčéąĮąŠą╣ ą░čéą░ą║ąĖ ąĮą░ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮčāčÄ čüąĄčéčī (čĆąĖčü. 6).

ąÆąŠ ąĖąĘą▒ąĄąČą░ąĮąĖąĄ čéą░ą║ąŠą╣ čāą│čĆąŠąĘčŗ ą║ąŠą╗ą╗ąĄą│ąĖ ąĖąĘ Cisco čĆąĄą║ąŠą╝ąĄąĮą┤čāčÄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗąĄ čüčĆąĄą┤čüčéą▓ą░ ąĘą░čēąĖčéčŗ: ą░ąĮčéąĖą▓ąĖčĆčāčü (čüąĄą│ąŠą┤ąĮčÅ čüčÄą┤ą░ ą▒čŗ ąĮčāąČąĮąŠ ą┤ąŠą▒ą░ą▓ąĖčéčī ąĖ ą░ąĮčéąĖ-spyware), ą┐ąĄčĆčüąŠąĮą░ą╗čīąĮčŗą╣ ą╝ąĄąČčüąĄč鹥ą▓ąŠą╣ 菹║čĆą░ąĮ ąĮą░ ą║ą╗ąĖąĄąĮčéčüą║ąŠą╝ ą║ąŠą╝ą┐čīčÄč鹥čĆąĄ ąĖ čāčüąĖą╗ąĄąĮąĮčŗąĄ čüčĆąĄą┤čüčéą▓ą░ ą║ąŠąĮčéčĆąŠą╗čÅ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ (IDS) ąĮą░ ą║ąŠąĮčåąĄąĮčéčĆą░č鹊čĆąĄ ą┤ąŠčüčéčāą┐ą░.

ą¤čĆąĄą┤ą╗ą░ą│ą░čÄ čĆą░čüčüą╝ąŠčéčĆąĄčéčī ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┤čĆčāą│ąŠą╣ ą┐ąŠą┤čģąŠą┤, ąŠčüąĮąŠą▓ą░ąĮąĮčŗą╣ ąĮą░ č鹊ą╝, čćč鹊 VPN ąŠą▒ą╗ą░ą┤ą░ąĄčé ą▓čŗčüąŠą║ąŠą╣ ąĖąĘąŠą╗ąĖčĆčāčÄčēąĄą╣ čüą┐ąŠčüąŠą▒ąĮąŠčüčéčīčÄ (ą║ąŠč鹊čĆčāčÄ, čāą┐ąĄčĆčłąĖčüčī č鹊ą╗čīą║ąŠ ą▓ ą╝ąĄčģą░ąĮąĖąĘą╝čŗ čåąĄą╗ąŠčüčéąĮąŠčüčéąĖ ąĖ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠčüčéąĖ, ąĖąĮą┤čāčüčéčĆąĖčÅ ą▓ čåąĄą╗ąŠą╝ ąĮąĄą┤ąŠąŠčåąĄąĮąĖą▓ą░ąĄčé).

ąĀą░čüčüą╝ąŠčéčĆąĖą╝, ą║ ą┐čĆąĖą╝ąĄčĆčā, čéčĆą░ą┤ąĖčåąĖąŠąĮąĮąŠąĄ ą┐ąĄčĆąĖą╝ąĄčéčĆąĖč湥čüą║ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ - ą╝ąĄąČčüąĄč鹥ą▓ąŠą╣ 菹║čĆą░ąĮ. ą¤ąŠą╗ąĖčéąĖą║čā ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą╝ąĄąČčüąĄč鹥ą▓ąŠą│ąŠ 菹║čĆą░ąĮą░ ą┤ąŠą▓ąŠą╗čīąĮąŠ ą╗ąĄą│ą║ąŠ čĆą░ąĘą▓ąĄą┤ą░čéčī, ą┐ą░čüčüąĖą▓ąĮąŠ ąĮą░ą▒ą╗čÄą┤ą░čÅ ąĘą░ ą┐čĆąŠčģąŠą┤čÅčēąĖą╝ čüą║ą▓ąŠąĘčī ąĮąĄą│ąŠ čéčĆą░čäąĖą║ąŠą╝ ąĖą╗ąĖ ą░ą║čéąĖą▓ąĮąŠ čüą║ą░ąĮąĖčĆčāčÅ ąŠčéą║čĆčŗčéčŗąĄ ą┐ąŠčĆčéčŗ. ąÆčŗčÅčüąĮąĖą▓ ą┐ąŠą╗ąĖčéąĖą║čā ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą╝ąĄąČčüąĄč鹥ą▓ąŠą│ąŠ 菹║čĆą░ąĮą░, čÅ ą▒ąĄąĘ ąŠčüąŠą▒ąŠą│ąŠ čéčĆčāą┤ą░ čüą╝ąŠą│čā ą▓ą▒čĆąŠčüąĖčéčī ą▓ąĮčāčéčĆčī ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą╣ čüąĄčéąĖ ąĮąĄą╗ąĄą│ąĖčéąĖą╝ąĮčŗą╣ ą┐ą░ą║ąĄčé. VPN ąĮą░ą┐čĆąŠčćčī ąĖčüą║ą╗čÄčćą░ąĄčé čéą░ą║čāčÄ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī. ąĪą║ą▓ąŠąĘčī čłą╗čÄąĘ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą┐čĆąŠą╣ą┤ąĄčé č鹊ą╗čīą║ąŠ ą┐ą░ą║ąĄčé, ąĖąĘą┤ą░ąĮąĮčŗą╣ ą▓ą╗ą░ą┤ąĄą╗čīčåąĄą╝ čüąĄą║čĆąĄčéąĮąŠą│ąŠ ą║ą╗čÄčćą░. "ą×čéą│ą░ą┤ą░čéčī" ąĄą│ąŠ ąĮąĄą▓ąŠąĘą╝ąŠąČąĮąŠ, ą┐ąŠčŹč鹊ą╝čā ą┐ąŠčüč鹊čĆąŠąĮąĮąĖą╣ ą▓ ą▓ą░čłčā čüąĄčéčī ąĮąĄ ą▓ąŠą╣ą┤ąĄčé ąĮąĖą║ąŠą│ą┤ą░.

ąĀąĄą║ąŠą╝ąĄąĮą┤čāąĄčéčüčÅ ąĮą░ čüąĄą│ą╝ąĄąĮč鹥 čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ ą┐čĆąĖą╝ąĄąĮčÅčéčī č鹊ą╗čīą║ąŠ ąĖąĘąŠą╗ąĖčĆčāčÄčēčāčÄ ą┐ąŠą╗ąĖčéąĖą║čā VPN, ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü ą║ąŠč鹊čĆąŠą╣ čāą┤ą░ą╗ąĄąĮąĮčŗą╣ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čī ą╝ąŠąČąĄčé ą┐ąŠą╗čāčćąĖčéčī ą┤ąŠčüčéčāą┐ č鹊ą╗čīą║ąŠ ą▓ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮčāčÄ čüąĄčéčī ąĖ ąĮąĖą║čāą┤ą░ ą▒ąŠą╗ąĄąĄ. ąØą░ ą┐ąĄčĆą▓čŗą╣ ą▓ąĘą│ą╗čÅą┤, čéą░ą║ąŠą╣ ą┐ąŠą┤čģąŠą┤ ą▓čŗąĘčŗą▓ą░ąĄčé čĆčÅą┤ ą▓ąŠą┐čĆąŠčüąŠą▓. ą¤ąĄčĆą▓čŗą╣ ąĖąĘ ąĮąĖčģ: ą║ą░ą║ ą▒čŗčéčī, ąĄčüą╗ąĖ čāą┤ą░ą╗ąĄąĮąĮąŠą╝čā ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÄ čéčĆąĄą▒čāąĄčéčüčÅ ą┤ąŠčüčéčāą┐ ą▓ ąśąĮč鹥čĆąĮąĄčé?

ą×čéą▓ąĄčé ą┐čĆąŠčüčé: ą┐čĆąŠą┐čāčüčéąĖč鹥 ą▓ą░čłąĖčģ čāą┤ą░ą╗ąĄąĮąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ą┐ąŠ ąĘą░čēąĖčēąĄąĮąĮąŠą╝čā ą║ą░ąĮą░ą╗čā ą▓ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮčāčÄ čüąĄčéčī, ą░ ąĘą░č鹥ą╝ ą▓čŗą┐čāčüčéąĖč鹥 čāą┤ą░ą╗ąĄąĮąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ą▓ ąśąĮč鹥čĆąĮąĄčé "ąĮą░ ąŠą▒čēąĖčģ ąŠčüąĮąŠą▓ą░ąĮąĖčÅčģ", ą┐čĆąĖą╝ąĄąĮčÅčÅ č鹥 ąČąĄ ą╝ąĄčĆčŗ ąĘą░čēąĖčéčŗ, čćč鹊 ąĖ ą┤ą╗čÅ čĆčÅą┤ąŠą▓čŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ą╗ąŠą║ą░ą╗čīąĮąŠą╣ ą▓čŗčćąĖčüą╗ąĖč鹥ą╗čīąĮąŠą╣ čüąĄčéąĖ ąŠčäąĖčüą░ (čĆąĖčü. 7).

ąóą░ą║ąŠąĄ čĆąĄčłąĄąĮąĖąĄ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗čÅąĄčé ą┤ą▓ą░ ą▓ą░ąČąĮąĄą╣čłąĖčģ ą┐čĆąĄąĖą╝čāčēąĄčüčéą▓ą░:

ąØąĄą┤ąŠčüčéą░čéą║ąŠą╝ čŹč鹊ą╣ čüčģąĄą╝čŗ čÅą▓ą╗čÅčÄčéčüčÅ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗąĄ čĆą░čüčģąŠą┤čŗ ąĮą░ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖąĖ, ą┐ąŠčüą║ąŠą╗čīą║čā čéčĆą░čäąĖą║ čāą┤ą░ą╗ąĄąĮąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ą┤ą▓ą░ąČą┤čŗ ą┐čĆąŠčģąŠą┤ąĖčé č湥čĆąĄąĘ ąśąĮč鹥čĆąĮąĄčé: ą▓ ąĘą░čēąĖčēąĄąĮąĮąŠą╝ ąĖ ą▓ ąŠčéą║čĆčŗč鹊ą╝ ą▓ąĖą┤ąĄ. ą×ą┤ąĮą░ą║ąŠ čéčĆą░čäąĖą║ čāą┤ą░ą╗ąĄąĮąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąŠą▒čŗčćąĮąŠ čüąŠčüčéą░ą▓ą╗čÅąĄčé ąŠčéąĮąŠčüąĖč鹥ą╗čīąĮąŠ ąĮąĄą▒ąŠą╗čīčłčāčÄ ą┤ąŠą╗čÄ ą▓ ąŠą▒čēąĄą╣ čåąĄąĮąĄ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮčŗčģ ą║ąŠą╝ą╝čāąĮąĖą║ą░čåąĖą╣. ąśąĮč鹥čĆąĮąĄčé ą┤ąĄčłąĄą▓, ąĖ ą┤ą▓ąŠą╣ąĮą░čÅ čåąĄąĮą░ ąśąĮč鹥čĆąĮąĄčé-čéčĆą░čäąĖą║ą░ čāą┤ą░ą╗ąĄąĮąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčéčüčÅ ą▓ą┐ąŠą╗ąĮąĄ ąŠą▒ąŠčüąĮąŠą▓ą░ąĮąĮąŠą╣ ą┐ą╗ą░č鹊ą╣ ąĘą░ ą▓čŗčüąŠą║čāčÄ ąĘą░čēąĖčēąĄąĮąĮąŠčüčéčī ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą╣ čüąĄčéąĖ.

ąöčĆčāą│ąŠą╣ ą▓ąŠą┐čĆąŠčü, ą║ąŠč鹊čĆčŗą╣ čćą░čüč鹊 ąĘą░ą┤ą░čÄčé ą┐čĆąĖą╝ąĄąĮąĖč鹥ą╗čīąĮąŠ ą║ čüčģąĄą╝ąĄ, ą┐ąŠą║ą░ąĘą░ąĮąĮąŠą╣ ąĮą░ čĆąĖčü. 7 - ą┤ąŠčüčéą░č鹊čćąĮąŠ ą╗ąĖ ąĮą░ą┤ąĄąČąĮą░ čüąĖčüč鹥ą╝ą░, ą│ą┤ąĄ ą▓čüąĄ čāą┤ą░ą╗ąĄąĮąĮčŗąĄ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĖ "ąĘą░ą▓čÅąĘą░ąĮčŗ" ąĮą░ ąĄą┤ąĖąĮčüčéą▓ąĄąĮąĮčŗą╣ ą║ąŠąĮčåąĄąĮčéčĆą░č鹊čĆ ą┤ąŠčüčéčāą┐ą░?

ąóčāčé ąŠčéą▓ąĄčé čéą░ą║ ąČąĄ ą┐čĆąŠčüčé: ąĮą░ą┤ąĄąČąĮąŠčüčéčī čĆąĄą│čāą╗ąĖčĆčāąĄą╝ą░ ą┐ąŠ ą┐ąŠčéčĆąĄą▒ąĮąŠčüčéčÅą╝ ąĘą░ą║ą░ąĘčćąĖą║ą░. ąÆąŠ-ą┐ąĄčĆą▓čŗčģ, VPN-ą║ąŠąĮčåąĄąĮčéčĆą░č鹊čĆ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ ą╗ąĄą│ą║ąŠ čĆąĄąĘąĄčĆą▓ąĖčĆčāąĄčéčüčÅ, ą┐čĆąĖč湥ą╝ - ą┐ąŠ čüčģąĄą╝ąĄ N + 1 čü ą▓čŗčĆą░ą▓ąĮąĖą▓ą░ąĮąĖąĄą╝ ąĮą░ą│čĆčāąĘą║ąĖ. ąÆąŠ-ą▓č鹊čĆčŗčģ, ąĄčüą╗ąĖ ą▓ą░čłą░ čüąĄčéčī čĆąĄą│ąĖąŠąĮą░ą╗čīąĮąŠ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮą░, č鹊 ąĮąĖą║č鹊 ąĮąĄ ą╝ąĄčłą░ąĄčé ą▓ą░ą╝ čāčüčéą░ąĮąŠą▓ąĖčéčī ą║ąŠąĮčåąĄąĮčéčĆą░č鹊čĆčŗ ą┤ąŠčüčéčāą┐ą░ ą▓ 2-3 ą│ąŠčĆąŠą┤ą░čģ. ą¤ąŠčüą║ąŠą╗čīą║čā čåąĄąĮą░ ąĘą░ čéčĆą░čäąĖą║ ą▓ąĮčāčéčĆąĖ čüčéčĆą░ąĮčŗ ą┐čĆą░ą║čéąĖč湥čüą║ąĖ ąĮąĄ ąĘą░ą▓ąĖčüąĖčé ąŠčé č鹊ą│ąŠ, ą┐ąŠą┤ą║ą╗čÄč湥ąĮčŗ ą▓čŗ ą║ čłą╗čÄąĘčā ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą▓ ą£ąŠčüą║ą▓ąĄ, ąĪą░ąĮą║čé-ą¤ąĄč鹥čĆą▒čāčĆą│ąĄ ąĖą╗ąĖ ą▓ąŠ ąÆą╗ą░ą┤ąĖą▓ąŠčüč鹊ą║ąĄ - ą┤ą░ą╣č鹥 ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅą╝ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéčī ą▓čģąŠą┤ąĖčéčī ą▓ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮčāčÄ čüąĄčéčī č湥čĆąĄąĘ ąĮąĄčüą║ąŠą╗čīą║ąŠ čĆąĄą│ąĖąŠąĮą░ą╗čīąĮčŗčģ ą║ąŠąĮčåąĄąĮčéčĆą░č鹊čĆąŠą▓ ą┤ąŠčüčéčāą┐ą░. ąś ą▓čŗ ą┐čĆą░ą║čéąĖč湥čüą║ąĖ ą▒ąĄąĘ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗčģ ąĘą░čéčĆą░čé ą┐ąŠą╗čāčćąĖč鹥 ąĮą░ą┤ąĄąČąĮąŠčüčéčī ąĮą░ čāčĆąŠą▓ąĮąĄ ą║ą░čéą░čüčéčĆąŠč乊čāčüč鹊ą╣čćąĖą▓ąŠčüčéąĖ.

ąÆ čüąŠą▓čĆąĄą╝ąĄąĮąĮčŗčģ VPN-čĆąĄčłąĄąĮąĖčÅčģ ą┤ąŠčüčéčāą┐ąĄąĮ ą▓ąĄčüčīą╝ą░ čłąĖčĆąŠą║ąĖą╣ ąĮą░ą▒ąŠčĆ čüčĆąĄą┤čüčéą▓ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ: čüąĖą╝ą╝ąĄčéčĆąĖčćąĮčŗą╣ čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć (ą┐ą░čĆąŠą╗čī), čüčĆąĄą┤čüčéą▓ą░ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ąĮą░ ąŠą┤ąĮąŠčĆą░ąĘąŠą▓čŗčģ ą┐ą░čĆąŠą╗čÅčģ, čüąĄčĆčéąĖčäąĖą║ą░čéčŗ ąź.509, ą░ čéą░ą║ąČąĄ ą║ąŠą╝ą▒ąĖąĮą░čåąĖąĖ čŹčéąĖčģ čüčĆąĄą┤čüčéą▓ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ čü ą░ą┐ą┐ą░čĆą░čéąĮčŗą╝ ąĮąŠčüąĖč鹥ą╗ąĄą╝ čüąĄą║čĆąĄčéąĮąŠą│ąŠ ą║ą╗čÄčćą░.

ą¤ąĄčĆąĄčćąĖčüą╗ąĄąĮąĮčŗąĄ čĆąĄčłąĄąĮąĖčÅ ą╝ąŠą│čāčé ąĮąĄčüą║ąŠą╗čīą║ąŠ čĆą░ąĘą╗ąĖčćą░čéčīčüčÅ ą┐ąŠ ą┐ąŠą║ą░ąĘą░č鹥ą╗čÅą╝ ąĘą░čēąĖčēąĄąĮąĮąŠčüčéąĖ, ąŠą┤ąĮą░ą║ąŠ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ čüč鹊ą╣ą║ąŠčüčéąĖ ąĘą░čēąĖčéčŗ (čéą░ą║ąĖąĄ, ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą║ą░ą║ ą┤ą╗ąĖąĮą░ ą┐ą░čĆąŠą╗čÅ/ą║ą╗čÄčćą░) ą╝ąŠą│čāčé čĆąĄą│čāą╗ąĖčĆąŠą▓ą░čéčīčüčÅ. ąŁč鹊 ą┐čĆąĖą▓ąŠą┤ąĖčé ą║ č鹊ą╝čā, čćč鹊 čüč鹊ą╣ą║ąŠčüčéčī ąĘą░čēąĖčéčŗ ą▓ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖč湥čüą║ąĖą╝ čüą╝čŗčüą╗ąĄ ą┐ąĄčĆąĄčüčéą░ąĄčé ą▒čŗčéčī ą┐čĆą░ą║čéąĖč湥čüą║ąĖą╝ ą║čĆąĖč鹥čĆąĖąĄą╝ ą┤ą╗čÅ ą▓čŗą▒ąŠčĆą░ č鹥čģąĮąĖč湥čüą║ąŠą│ąŠ čĆąĄčłąĄąĮąĖčÅ. ąÆą░ąČąĮąĄą╣čłąĖą╝ąĖ ą┐čĆą░ą║čéąĖč湥čüą║ąĖą╝ąĖ ą║čĆąĖč鹥čĆąĖčÅą╝ąĖ čüčéą░ąĮąŠą▓čÅčéčüčÅ ą▓ąŠą┐čĆąŠčüčŗ: 1) čåąĄąĮčŗ ąĖ 2) čāą┤ąŠą▒čüčéą▓ą░ ą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ.

ąśčüčģąŠą┤čÅ ąĖąĘ čŹčéąĖčģ ą║čĆąĖč鹥čĆąĖąĄą▓, ą┤ą╗čÅ ąŠčĆą│ą░ąĮąĖąĘą░čåąĖąĖ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą▓ VPN čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ ą╝ąŠąČąĮąŠ čĆąĄą║ąŠą╝ąĄąĮą┤ąŠą▓ą░čéčī ą║ą░ą║ ą╝ą░čüčłčéą░ą▒ąĖčĆčāąĄą╝ąŠąĄ ąĖ ą┤ąŠčüčéą░č鹊čćąĮąŠ čāą┤ąŠą▒ąĮąŠąĄ ą╝ą░ą╗ąŠą▒čÄą┤ąČąĄčéąĮąŠąĄ čĆąĄčłąĄąĮąĖąĄ čüąĄčĆčéąĖčäąĖą║ą░čéčŗ ąź.509, ą▓čüčéčĆąŠąĄąĮąĮčŗąĄ ą▓ VPN-ą║ą╗ąĖąĄąĮčé ąĖą╗ąĖ ą▓ ąŠą┐ąĄčĆą░čåąĖąŠąĮąĮčāčÄ čüąĖčüč鹥ą╝čā.

ąÆ čüą╗čāčćą░ąĄ ąĄčüą╗ąĖ ą▒čÄą┤ąČąĄčé čüąĖčüč鹥ą╝čŗ ą┤ąŠą┐čāčüą║ą░ąĄčé ą░ą┐ą┐ą░čĆą░čéąĮčāčÄ ą┐ąŠą┤ą┤ąĄčƹȹ║čā ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣, - čĆąĄčłąĄąĮąĖąĄ čüą╗ąĄą┤čāąĄčé ą▓čŗą▒ąĖčĆą░čéčī ą┐ąŠ ą║čĆąĖč鹥čĆąĖčÅą╝ čüąŠą▓ą╝ąĄčüčéąĖą╝ąŠčüčéąĖ čü čüčāčēąĄčüčéą▓čāčÄčēąĄą╣ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą╣ ąĖąĮčäčĆą░čüčéčĆčāą║čéčāčĆąŠą╣ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ. ąĢčüą╗ąĖ ą▓ ąĮąĄą╣ čāąČąĄ ą┐čĆąĖą╝ąĄąĮčÅčÄčéčüčÅ čüčĆąĄą┤čüčéą▓ą░ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ąĮą░ ąŠą┤ąĮąŠčĆą░ąĘąŠą▓čŗčģ ą┐ą░čĆąŠą╗čÅčģ (ąĮą░ą┐čĆąĖą╝ąĄčĆ, SecurID ą║ąŠą╝ą┐ą░ąĮąĖąĖ RSA), č鹊 čĆą░ąĘčāą╝ąĮąŠ ą┐čĆąĄą┤ą┐ąŠč湥čüčéčī ąĖčģ ą▓ ą║ąŠą╝ą▒ąĖąĮą░čåąĖąĖ čü ą│čĆčāą┐ą┐ąŠą▓čŗą╝ čüąĖą╝ą╝ąĄčéčĆąĖčćąĮčŗą╝ ą║ą╗čÄč湊ą╝ ąĖą╗ąĖ čü čüąĄčĆčéąĖčäąĖą║ą░č鹊ą╝. ąÆ ą║ą░č湥čüčéą▓ąĄ ą░ą╗čīč鹥čĆąĮą░čéąĖą▓čŗ ą╝ąŠąČąĮąŠ čĆąĄą║ąŠą╝ąĄąĮą┤ąŠą▓ą░čéčī ą░ą┐ą┐ą░čĆą░čéąĮčŗą╣ ąĮąŠčüąĖč鹥ą╗čī ą║ą╗čÄčćą░ - č鹊ą║ąĄąĮ, ą┐ąŠą┤ąŠą▒ąĮčŗą╣ č鹥ą╝, ą║ąŠč鹊čĆčŗą╣ ą▓čŗą┐čāčüą║ą░ąĄčé ą║ąŠą╝ą┐ą░ąĮąĖčÅ Aladdin. ąŁč鹊 čāčüčéčĆąŠą╣čüčéą▓ąŠ ąĘą░čēąĖčēąĄąĮąŠ ąŠčé ą▓čüą║čĆčŗčéąĖčÅ, ąĮąĄ 菹║čüą┐ąŠčĆčéąĖčĆčāąĄčé čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć, čüąĮą░ą▒ąČąĄąĮąŠ PIN-ą║ąŠą┤ąŠą╝ čü ąŠą│čĆą░ąĮąĖč湥ąĮąĮčŗą╝ čćąĖčüą╗ąŠą╝ ą┐ąŠą┐čŗč鹊ą║ ą▓ą▓ąŠą┤ą░ ąĖ ąŠč湥ąĮčī ą┐čĆąŠčüč鹊 ą▓ 菹║čüą┐ą╗čāą░čéą░čåąĖąĖ.

ąĪčāčēąĄčüčéą▓čāčÄčé ąĖ ą║ąŠą╝ą▒ąĖąĮąĖčĆąŠą▓ą░ąĮąĮčŗąĄ čāčüčéčĆąŠą╣čüčéą▓ą░, čüąŠč湥čéą░čÄčēąĖąĄ ą▓ čüąĄą▒ąĄ č鹊ą║ąĄąĮ ąĖ ą░ą┐ą┐ą░čĆą░čéąĮčŗąĄ ą│ąĄąĮąĄčĆą░č鹊čĆčŗ čĆą░ąĘąŠą▓čŗčģ ą┐ą░čĆąŠą╗ąĄą╣. ąóą░ą║ąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ ą╝ąŠąČąĄčé ą▒čŗčéčī čüčĆąĄą┤čüčéą▓ąŠą╝ ą╝ąĮąŠą│ąŠčäą░ą║č鹊čĆąĮąŠą╣ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą┤ą╗čÅ čåąĄą╗ąŠą╣ ą▓ąĄčĆčéąĖą║ą░ą╗ąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣: ą┤ą╗čÅ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą┐čĆąĖ ą▓čģąŠą┤ąĄ ą▓ ąŠą┐ąĄčĆą░čåąĖąŠąĮąĮčāčÄ čüąĖčüč鹥ą╝čā, ą▓ VPN, ą┤ą╗čÅ ąĖąĮč鹥ą│čĆą░čåąĖąĖ čü ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅą╝ąĖ, ąĖčüą┐ąŠą╗čīąĘčāčÄčēąĖą╝ąĖ 菹╗ąĄą║čéčĆąŠąĮąĮčāčÄ čåąĖčäčĆąŠą▓čāčÄ ą┐ąŠą┤ą┐ąĖčüčī.

ąÆ čüąĄčéčÅčģ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ ąĘą░ą┤ą░čćąĖ ąĘą░čēąĖčéčŗ ą┤ąŠą╗ą│ąŠąĄ ą▓čĆąĄą╝čÅ ąĖčüč湥čĆą┐čŗą▓ą░ą╗ąĖčüčī ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĄą╣ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄą╝ ą║ąŠąĮčäąĖą┤ąĄąĮčåąĖą░ą╗čīąĮąŠčüčéąĖ ąĖ čåąĄą╗ąŠčüčéąĮąŠčüčéąĖ ąĄą│ąŠ čéčĆą░čäąĖą║ą░.

ą×ą┤ąĮą░ą║ąŠ čŹč鹊ą│ąŠ ąĮąĄą┤ąŠčüčéą░č鹊čćąĮąŠ. ą£čŗ ą╝ąŠąČąĄą╝ ą▒čŗčéčī čāą▓ąĄčĆąĄąĮčŗ, čćč鹊 ą▓ čüąĄčéčī ą┐čĆąĖčģąŠą┤čÅčé č鹊ą╗čīą║ąŠ ą░ą▓č鹊čĆąĖąĘąŠą▓ą░ąĮąĮčŗąĄ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĖ. ą£čŗ ą╝ąŠąČąĄą╝ ą▒čŗčéčī čāą▓ąĄčĆąĄąĮčŗ, čćč鹊 ąĖčģ čéčĆą░čäąĖą║ ąĮą░ą┤ąĄąČąĮąŠ ąĘą░čēąĖčēąĄąĮ. ąØąŠ ą╝čŗ ąĮąĄ ą╝ąŠąČąĄą╝ ą▒čŗčéčī čāą▓ąĄčĆąĄąĮčŗ ą▓ č鹊ą╝, čćč鹊 ąĖčģ ą║ąŠą╝ą┐čīčÄč鹥čĆčŗ "čüč鹥čĆąĖą╗čīąĮčŗ" ąĖ čćč鹊, ą┐čĆąĖčüąŠąĄą┤ąĖąĮčÅčÅčüčī ą║ čüąĄčéąĖ, ąŠąĮąĖ ąĮąĄ ąĘą░ąĮąĄčüčāčé ą▓ ąĮąĄąĄ ąĮąĖą║ą░ą║ąŠą╣ ą│čĆčÅąĘąĖ. ąóčĆąĄą▒čāąĄčéčüčÅ čāą┐čĆą░ą▓ą╗ąĄąĮąĖąĄ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅą╝ąĖ.

ąóą░ą║ą░čÅ č鹥čģąĮąŠą╗ąŠą│ąĖčÅ ą┐ąŠčÅą▓ąĖą╗ą░čüčī ąŠą║ąŠą╗ąŠ ą┤ą▓čāčģ ą╗ąĄčé ąĮą░ąĘą░ą┤. ąÜąŠą╝ą┐ą░ąĮąĖčÅ Cisco Systems ą┐čĆąĄą┤ą╗ąŠąČąĖą╗ą░ ąĖą┤ąĄąŠą╗ąŠą│ąĖčÄ Network Admission Control (NAC). ąĪčāčéčī NAC čüą▓ąŠą┤ąĖčéčüčÅ ą║ č鹊ą╝čā, čćč鹊ą▒čŗ ą┐čĆąĖ ą┤ąŠą┐čāčüą║ąĄ ą▓ čüąĄčéčī č湥čĆąĄąĘ čāą┤ą░ą╗ąĄąĮąĮąŠąĄ čāčüčéčĆąŠą╣čüčéą▓ąŠ, čā ąĮąĄą│ąŠ ą┐čĆąŠą▓ąĄčĆčÅą╗ąŠčüčī čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĄ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĖ čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅą╝ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą╣ ą┐ąŠą╗ąĖčéąĖą║ąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ. ąØą░ą┐čĆąĖą╝ąĄčĆ, ąŠčé čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą╝ąŠąČąĄčé čéčĆąĄą▒ąŠą▓ą░čéčīčüčÅ ąĮą░ą╗ąĖčćąĖąĄ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą│ąŠ ąĮą░ą▒ąŠčĆą░ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮčŗčģ čüčĆąĄą┤čüčéą▓ ąĘą░čēąĖčéčŗ, čüą▓ąŠąĄą▓čĆąĄą╝ąĄąĮąĮąŠą│ąŠ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą░ąĮčéąĖą▓ąĖčĆčāčüąĮčŗčģ ą▒ą░ąĘ ą┤ą░ąĮąĮčŗčģ, ą░ą║čéąĖą▓ąĮąŠčüčéąĖ, ąĖą╗ąĖ, ąĮą░ąŠą▒ąŠčĆąŠčé, ąĘą░ą┐čĆąĄčéą░ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗčģ ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣. ąÆ čüą╗čāčćą░ąĄ, ąĄčüą╗ąĖ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅ čĆą░ą▒ąŠč湥ą│ąŠ ą╝ąĄčüčéą░ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ąĮąĄ čüąŠąŠčéą▓ąĄčéčüčéą▓čāąĄčé čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅą╝ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą╣ ą┐ąŠą╗ąĖčéąĖą║ąĖ, ąŠąĮ ąĮąĄ ą┐ąŠą╗čāčćą░ąĄčé ą┤ąŠčüčéčāą┐ą░ ą▓ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮčāčÄ čüąĄčéčī ąĖą╗ąĖ ą┐ąŠą╗čāčćą░ąĄčé ą┤ąŠčüčéčāą┐ č鹊ą╗čīą║ąŠ ą▓ ą║ą░čĆą░ąĮčéąĖąĮąĮčāčÄ ąĘąŠąĮčā, ą│ą┤ąĄ ąŠąĮ čüą╝ąŠąČąĄčé "ą┐čĆąĖą▓ąĄčüčéąĖ čüąĄą▒čÅ ą▓ ą┐ąŠčĆčÅą┤ąŠą║": ąĮą░ą┐čĆąĖą╝ąĄčĆ, ąĘą░ą│čĆčāąĘąĖčéčī čéčĆąĄą▒čāąĄą╝čŗąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ, ą┐čĆąŠą▓ąĄčüčéąĖ ą░ąĮčéąĖą▓ąĖčĆčāčüąĮąŠąĄ čüą║ą░ąĮąĖčĆąŠą▓ą░ąĮąĖąĄ ąĖ čé.ą┐.

ąŁčéą░ č鹥čģąĮąŠą╗ąŠą│ąĖčÅ ą┐ąŠą╗čāčćąĖą╗ą░ ą┐ąŠą▓čüąĄą╝ąĄčüčéąĮąŠąĄ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮąĄąĮąĖąĄ ąĖ ą▓ ąĮą░čüč鹊čÅčēąĄąĄ ą▓čĆąĄą╝čÅ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄčéčüčÅ ą╝ąĮąŠąČąĄčüčéą▓ąŠą╝ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗ąĄą╣ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ąĖ čüčĆąĄą┤čüčéą▓ ąĘą░čēąĖčéčŗ ąĖąĮč乊čĆą╝ą░čåąĖąĖ.

ą×ą▒čŖąĄą╝čŗ čŹč鹊ą╣ čüčéą░čéčīąĖ ąĮąĄ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé čĆą░ąĘąŠą▒čĆą░čéčī ą┤ąĄčéą░ą╗ąĖ čüčåąĄąĮą░čĆąĖąĄą▓ ą┐ąŠčüčéčĆąŠąĄąĮąĖčÅ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮčŗčģ VPN čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░. ą¤ąŠčŹč鹊ą╝čā ą▓ ąĘą░ą║ą╗čÄč湥ąĮąĖąĄ čĆą░ąĘčāą╝ąĮąŠ ą┐ąĄčĆąĄčćąĖčüą╗ąĖčéčī ąŠčüąĮąŠą▓ąĮčŗąĄ ą┐čĆąĖąĮčåąĖą┐čŗ, čüą╗ąĄą┤čāčÅ ą║ąŠč鹊čĆčŗą╝ ą▓čŗ ąĮąĄ "ą┐čĆąŠą╝ą░čģąĮąĄč鹥čüčī" ą┐čĆąĖ čĆą░ąĘčĆą░ą▒ąŠčéą║ąĄ ą║ąŠąĮą║čĆąĄčéąĮčŗčģ čüąĖčüč鹥ą╝:

ą¤ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠ čüą╗ąĄą┤čāčÅ čŹčéąĖą╝ ą┐čĆąĖąĮčåąĖą┐ą░ą╝, ą▓čŗ čüą╝ąŠąČąĄč鹥 ąŠą▒ąĄčüą┐ąĄčćąĖčéčī ą┤ą╗čÅ čüąĄč鹥ą╣ čāą┤ą░ą╗ąĄąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ č鹊čé ąČąĄ čāčĆąŠą▓ąĄąĮčī ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ, ą║ąŠč鹊čĆčŗą╣ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčéčüčÅ ą┤ą╗čÅ ąŠčäąĖčüąĮčŗčģ čüąĄč鹥ą╣.

1 ąĪčéčĆ. 10. ąĪąĄą│ąŠą┤ąĮčÅ čŹčéą░ ą║ąĮąĖą│ą░ ąŠčéčüčāčéčüčéą▓čāąĄčé ąĮą░ čüą░ą╣č鹥 Cisco. ą¤čĆąĄą┤ą┐ąŠą╗ą░ą│ą░čÄ ŌĆō ą┐ąŠ ą┐čĆąĖčćąĖąĮąĄ ąŠą▒ąĮąŠą▓ą╗ąĄąĮąĖčÅ čüčéą░ąĮą┤ą░čĆč鹊ą▓ IPsec. ąÜąĮąĖą│ą░ ą▒čŗą╗ą░ ąĮą░ą┐ąĖčüą░ąĮą░ ą┤ą╗čÅ ą░čĆčģąĖč鹥ą║čéčāčĆčŗ IPsec RFC 2401 ąĖ ąĮąĄ ą▒čŗą╗ą░ ąŠą▒ąĮąŠą▓ą╗ąĄąĮą░ ą┤ą╗čÅ ąĮąŠą▓ąŠą╣ ą░čĆčģąĖč鹥ą║čéčāčĆčŗ RFC 4301. ą¢ą░ą╗čī, čĆą░ą▒ąŠčéą░ ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅą╗ą░ ąĖąĮč鹥čĆąĄčüąĮąŠąĄ čĆčāą║ąŠą▓ąŠą┤čüčéą▓ąŠ ą┐ąŠ ą┤ąĖąĘą░ą╣ąĮčā VPN, ą║ąŠč鹊čĆąŠąĄ ąĮąĄ čüčéą░čĆąĄąĄčé čü ą▓čŗčģąŠą┤ąŠą╝ ąĮąŠą▓ąŠą╣ ą▓ąĄčĆčüąĖąĖ ą┐čĆąŠč鹊ą║ąŠą╗ą░.

ą×ą┐čāą▒ą╗ąĖą║ąŠą▓ą░ąĮąŠ: ą¢čāčĆąĮą░ą╗ "ąóąĄčģąĮąŠą╗ąŠą│ąĖąĖ ąĖ čüčĆąĄą┤čüčéą▓ą░ čüą▓čÅąĘąĖ" #2, 2007

ą¤ąŠčüąĄčēąĄąĮąĖą╣: 28447

ąÉą▓č鹊čĆ

| |||

ąÆ čĆčāą▒čĆąĖą║čā "ąŚą░čēąĖčéą░ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąĖ ą║ą░ąĮą░ą╗ąŠą▓ čüą▓čÅąĘąĖ" | ąÜ čüą┐ąĖčüą║čā čĆčāą▒čĆąĖą║ | ąÜ čüą┐ąĖčüą║čā ą░ą▓č鹊čĆąŠą▓ | ąÜ čüą┐ąĖčüą║čā ą┐čāą▒ą╗ąĖą║ą░čåąĖą╣