ąÆ čĆčāą▒čĆąĖą║čā "ąĀąĄčłąĄąĮąĖčÅ ąŠą┐ąĄčĆą░č鹊čĆčüą║ąŠą│ąŠ ą║ą╗ą░čüčüą░" | ąÜ čüą┐ąĖčüą║čā čĆčāą▒čĆąĖą║ | ąÜ čüą┐ąĖčüą║čā ą░ą▓č鹊čĆąŠą▓ | ąÜ čüą┐ąĖčüą║čā ą┐čāą▒ą╗ąĖą║ą░čåąĖą╣

ą¤čĆąĄąČą┤ąĄ ą▓čüąĄą│ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ RADIUS ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ą┤ąĖčäč乥čĆąĄąĮčåąĖčĆąŠą▓ą░čéčī ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣. ą¤čĆąĄą┤čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮčŗą╣ ą║ą╗čÄčć čā ą▓čüąĄčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąŠą▒čēąĖą╣, ą░ RADIUS ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ą▓čŗą┤ą░čéčī ą║ą░ąČą┤ąŠą╝čā ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÄ ą┐ąĄčĆčüąŠąĮą░ą╗čīąĮąŠąĄ ąĖą╝čÅ čāč湥čéąĮąŠą╣ ąĘą░ą┐ąĖčüąĖ ąĖ ą┐ą░čĆąŠą╗čī (ąĖą╗ąĖ ą┐ąĄčĆčüąŠąĮą░ą╗čīąĮčŗą╣ čüąĄčĆčéąĖčäąĖą║ą░čé). ąÆč鹊čĆąŠąĄ ą┐čĆąĄąĖą╝čāčēąĄčüčéą▓ąŠ RADIUS ąĘą░ą║ą╗čÄčćą░ąĄčéčüčÅ ą▓ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ą▓ąĄčüčéąĖ čāč湥čé čüąĄč鹥ą▓ąŠą╣ ą░ą║čéąĖą▓ąĮąŠčüčéąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣.

ąśąĘ ą▓čüąĄą╣ čŹčéą░ą╗ąŠąĮąĮąŠą╣ čüąĄč鹥ą▓ąŠą╣ ą╝ąŠą┤ąĄą╗ąĖ IEEE 802.16-2005 ąĮąĄą┐ąŠčüčĆąĄą┤čüčéą▓ąĄąĮąĮąŠ ą┐ąŠ ą┐čĆąŠč鹊ą║ąŠą╗čā RADIUS ą▓ąĘą░ąĖą╝ąŠą┤ąĄą╣čüčéą▓čāčÄčé č鹊ą╗čīą║ąŠ ASN-GW, ą║ąŠč鹊čĆčŗą╣ čÅą▓ą╗čÅąĄčéčüčÅ RADIUS-ą║ą╗ąĖąĄąĮč鹊ą╝, ąĖ AAA-čüąĄčĆą▓ąĄčĆ, ą║ąŠč鹊čĆčŗą╣ čÅą▓ą╗čÅąĄčéčüčÅ RADIUS-čüąĄčĆą▓ąĄčĆąŠą╝.

ąØą░ čüąĄą│ąŠą┤ąĮčÅčłąĮąĖą╣ ą┤ąĄąĮčī FreeRADIUS ŌĆō čŹč鹊 ąŠą┤ąĮąŠ ąĖąĘ čüą░ą╝čŗčģ ą╝ąŠčēąĮčŗčģ ą▓ čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮąŠą╝ ą┐ą╗ą░ąĮąĄ RADIUS-ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣. ąŁč鹊 čģąŠčĆąŠčłąŠ ą╝ą░čüčłčéą░ą▒ąĖčĆčāąĄą╝čŗą╣, ą│ąĖą▒ą║ąĖą╣ ąĖ ąĮą░ą┤ąĄąČąĮčŗą╣ RADIUS-čüąĄčĆą▓ąĄčĆ. ąÜčĆąŠą╝ąĄ ą▓čüąĄą│ąŠ ą┐čĆąŠč湥ą│ąŠ, ąŠąĮ čüą▓ąŠą▒ąŠą┤ąĮąŠ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮčÅąĄčéčüčÅ ąĖ ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé čüąŠą▒ąŠą╣ ą▓ąĄčüčīą╝ą░ ąĖąĮč鹥čĆąĄčüąĮčāčÄ ą░ą╗čīč鹥čĆąĮą░čéąĖą▓čā ą┤ąŠčĆąŠą│ąĖą╝ ą║ąŠą╝ą╝ąĄčĆč湥čüą║ąĖą╝ ą┐čĆąŠą┤čāą║čéą░ą╝.

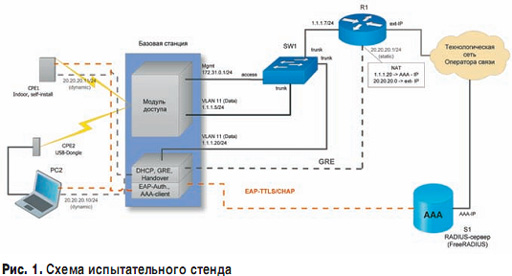

ążčāąĮą║čåąĖąŠąĮą░ą╗čīąĮą░čÅ čüčģąĄą╝ą░ ąŠą┐čŗčéąĮąŠą│ąŠ čāčćą░čüčéą║ą░ čüąĄčéąĖ WiMAX ą┐čĆąĖą▓ąĄą┤ąĄąĮą░ ąĮą░ čĆąĖčü. 1. ąĪąĄą│ą╝ąĄąĮčé čüąĄčéąĖ WiMAX, čüąŠą┤ąĄčƹȹ░čēąĖą╣ ąĖčüą┐čŗčéčāąĄą╝ąŠąĄ ąĖ ą▓čüą┐ąŠą╝ąŠą│ą░č鹥ą╗čīąĮąŠąĄ čüąĄč鹥ą▓ąŠąĄ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖąĄ, ą┐ąŠą┤ą║ą╗čÄč湥ąĮ ą║ č鹥čģąĮąŠą╗ąŠą│ąĖč湥čüą║ąŠą╣ čüąĄčéąĖ ąŠą┐ąĄčĆą░č鹊čĆą░, ą║ąŠč鹊čĆą░čÅ ąĖą╝ąĄąĄčé ą▓čŗčģąŠą┤ ą▓ ąśąĮč鹥čĆąĮąĄčé ąĖ ą▓ą║ą╗čÄčćą░ąĄčé ą▓ čüąĄą▒čÅ ą▓ č鹊ą╝ čćąĖčüą╗ąĄ ąĖ AAA-čüąĄčĆą▓ąĄčĆ S1 ąĮą░ ą▒ą░ąĘąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ FreeRADIUS.

ąæą░ąĘąŠą▓ą░čÅ čüčéą░ąĮčåąĖčÅ WiMAX čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮąŠ čüąŠčüč鹊ąĖčé ąĖąĘ ą▒ą╗ąŠą║ąŠą▓. ą¤ąĄčĆą▓čŗą╣ ą▒ą╗ąŠą║ ŌĆō "ą£ąŠą┤čāą╗čī ą┤ąŠčüčéčāą┐ą░", ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé čüąŠą▒ąŠą╣ čāčüčéčĆąŠą╣čüčéą▓ąŠ, ąŠčéą▓ąĄčćą░čÄčēąĄąĄ ąĘą░ ą┐ąĄčĆąĄą┤ą░čćčā ą┤ą░ąĮąĮčŗčģ ą┐ąŠ ą▒ąĄčüą┐čĆąŠą▓ąŠą┤ąĮąŠą╝čā čüąŠąĄą┤ąĖąĮąĄąĮąĖčÄ. ą¤ąŠčüą╗ąĄą┤ąĮąĖą╣ ą▓ą║ą╗čÄčćą░ąĄčé ą▓ čüąĄą▒čÅ ą░ą┐ą┐ą░čĆą░čéąĮąŠ-ą┐čĆąŠą│čĆą░ą╝ą╝ąĮčŗąĄ ą╝ąŠą┤čāą╗ąĖ ą┤ąŠčüčéčāą┐ą░ ąĖ čłą╗čÄąĘ ą┤ąŠčüčéčāą┐ą░ (ASN-GW). ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ą▒ą░ąĘąŠą▓ą░čÅ čüčéą░ąĮčåąĖčÅ čüąŠą▓ą╝ąĄčēą░ąĄčé ą▓ čüąĄą▒ąĄ ą║ą░ą║ čüąŠą▒čüčéą▓ąĄąĮąĮąŠ čäčāąĮą║čåąĖčÄ ą▒ą░ąĘąŠą▓ąŠą╣ čüčéą░ąĮčåąĖąĖ WiMAX, čéą░ą║ ąĖ čäčāąĮą║čåąĖčÄ ASN-GW. ASN-GW ą▓ą║ą╗čÄčćą░ąĄčé ą▓ čüąĄą▒čÅ ą╝ąŠą┤čāą╗čī čĆąĄčłąĄąĮąĖčÅ (DP), čāčćą░čüčéą▓čāčÄčēąĖą╣ ą▓ ą┤ą░ąĮąĮąŠą╝ čüą╗čāčćą░ąĄ ą▓ ą┐čĆąŠčåąĄčüčüąĄ EAP-ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ąĖ ą▓čŗą┐ąŠą╗ąĮčÅčÄčēąĖą╣ čäčāąĮą║čåąĖąĖ ąÉąÉąÉ-ą║ą╗ąĖąĄąĮčéą░, ąĖ ą╝ąŠą┤čāą╗čī ąĖčüą┐ąŠą╗ąĮąĄąĮąĖčÅ (EP), ąŠčéą▓ąĄčćą░čÄčēąĖą╣ ąĘą░ čüąŠąĘą┤ą░ąĮąĖąĄ GRE-čéčāąĮąĮąĄą╗čÅ ą╝ąĄąČą┤čā ą░ą▒ąŠąĮąĄąĮčéčüą║ąĖą╝ąĖ čüčéą░ąĮčåąĖčÅą╝ąĖ CPE1, CPE2 ąĖ ASN-GW čü čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╝ ą┤ąĖąĮą░ą╝ąĖč湥čüą║ąĖą╝ ąĮą░ąĘąĮą░č湥ąĮąĖąĄą╝ IP-ą░ą┤čĆąĄčüąŠą▓ ą░ą▒ąŠąĮąĄąĮčéčüą║ąĖą╝ čüčéą░ąĮčåąĖčÅą╝.

ą¤ąĄčĆąĄą┤ ąĮą░čćą░ą╗ąŠą╝ ąĖčüą┐čŗčéą░ąĮąĖą╣ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ ąŠą▒ąĄčüą┐ąĄčćąĖčéčī ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖąĄ čüą╗ąĄą┤čāčÄčēąĖčģ ą┐čĆąŠčåąĄą┤čāčĆ:

ą¤čĆąŠą▓ąĄčĆą║ą░ ą║ąŠčĆčĆąĄą║čéąĮąŠčüčéąĖ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ čäčāąĮą║čåąĖą╣ AAA

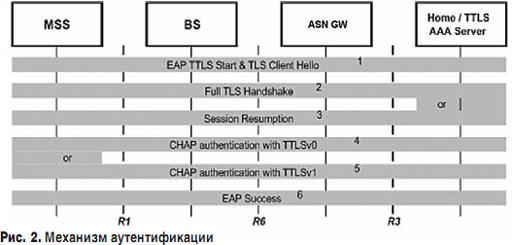

ąĀą░čüčüą╝ąŠčéčĆąĖą╝ ą╝ąĄčģą░ąĮąĖąĘą╝ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą╝ąŠą▒ąĖą╗čīąĮąŠą╣ čüčéą░ąĮčåąĖąĖ (MSS) ą┐čĆąĖ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖąĖ ą║ čüąĄčéąĖ WiMAX ąĮą░ ą┐čĆąĖą╝ąĄčĆąĄ EAP-TTLS Chap (čüą╝. čĆąĖčü. 2).

ąØą░ ą┐ąĄčĆą▓ąŠą╝ čłą░ą│ąĄ ąÉąÉąÉ ąĖąĮąĖčåąĖąĖčĆčāąĄčé ą┐čĆąŠčåąĄą┤čāčĆčā čüąŠąŠą▒čēąĄąĮąĖąĄą╝ EAP TTLS Start Request čü čāą║ą░ąĘą░ąĮąĖąĄą╝ ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮąŠ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝ąŠą╣ ą▓ąĄčĆčüąĖąĖ TTLS: v0 ąĖą╗ąĖ v1. ąÆ ąŠčéą▓ąĄčé MSS ąĮą░čćąĖąĮą░ąĄčé čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ TLS-ą║ą░ąĮą░ą╗ą░ čü ą┐ąŠą╝ąŠčēčīčÄ ą┐čĆąŠčåąĄą┤čāčĆčŗ TLS handshake ŌĆō ą┐ąŠčüčŗą╗ą░ąĄčé TLS-čüąŠąŠą▒čēąĄąĮąĖąĄ Client Hello, čüąŠą┤ąĄčƹȹ░čēąĄąĄ čüą╗čāčćą░ą╣ąĮąŠąĄ čćąĖčüą╗ąŠ (client_random) ąĖ čüą┐ąĖčüąŠą║ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░ąĄą╝čŗčģ ą░ą╗ą│ąŠčĆąĖčéą╝ąŠą▓ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ ą┐ąĄčĆąĄą┤ą░čćąĖ ą║ą╗čÄč湥ą╣ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ.

ąöą░ą╗ąĄąĄ ąĘą░čēąĖčēąĄąĮąĮčŗą╣ ą║ą░ąĮą░ą╗ čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░ąĄčéčüčÅ čü ą┐ąŠą╝ąŠčēčīčÄ ą┐čĆąŠčåąĄą┤čāčĆčŗ Full TLS handshake: ąÉąÉąÉ ą┐ąŠčüčŗą╗ą░ąĄčé čüąŠąŠą▒čēąĄąĮąĖąĄ Server Hello, čüąŠą┤ąĄčƹȹ░čēąĄąĄ čüą╗čāčćą░ą╣ąĮąŠąĄ čćąĖčüą╗ąŠ (server_random), ą▓čŗą▒čĆą░ąĮąĮčŗą╣ ą╝ąĄč鹊ą┤ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ ą┐ąĄčĆąĄą┤ą░čćąĖ ą║ą╗čÄč湥ą╣, ą░ čéą░ą║ąČąĄ čüą┐ąĖčüąŠą║ čüąĄčĆčéąĖčäąĖą║ą░č鹊ą▓ (ą┐ąĄčĆą▓čŗą╝ ąĖą┤ąĄčé čüąĄčĆčéąĖčäąĖą║ą░čé čüąĄčĆą▓ąĄčĆą░, ą┤ą░ą╗ąĄąĄ ą║ą░ąČą┤čŗą╣ ą┐ąŠčüą╗ąĄą┤čāčÄčēąĖą╣ ą▓ čüą┐ąĖčüą║ąĄ čüąĄčĆčéąĖčäąĖą║ą░čé ą┐ąŠą┤čéą▓ąĄčƹȹ┤ą░ąĄčé ą┐čĆąĄą┤čŗą┤čāčēąĖą╣).

MSS ą┐čĆąŠą▓ąĄčĆčÅąĄčé čüąĄčĆčéąĖčäąĖą║ą░čé ąĖ ąŠčéą▓ąĄčćą░ąĄčé čüąŠąŠą▒čēąĄąĮąĖąĄą╝ Client Key Exchange, čüąŠą┤ąĄčƹȹ░čēąĖą╝ ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ą║ą╗čÄčć čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ (ą┤ą╗čÅ RSA) ą╗ąĖą▒ąŠ ąŠčéą║čĆčŗčéčŗą╣ ą║ą╗čÄčć (ą┤ą╗čÅ DH). ąĪ čŹč鹊ą│ąŠ ą╝ąŠą╝ąĄąĮčéą░ ąĘą░čēąĖčēąĄąĮąĮčŗą╣ ą║ą░ąĮą░ą╗ ą╝ąĄąČą┤čā SS ąĖ AA čāčüčéą░ąĮąŠą▓ą╗ąĄąĮ ąĖ ą┐ąŠ ąĮąĄą╝čā ą╝ąŠąČąĮąŠ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖčéčī ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ ą┐ąŠ ą┐čĆąŠč鹊ą║ąŠą╗čā PAP, CHAP ąĖą╗ąĖ MS-CHAP.

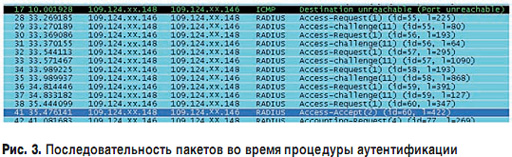

ąØą░ čĆąĖčü. 3 ąĮą░ą│ą╗čÅą┤ąĮąŠ ąĖąĘąŠą▒čĆą░ąČąĄąĮąŠ, čćč鹊 ą┐čĆąŠčåąĄą┤čāčĆą░ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé čüąŠą▒ąŠą╣ ą┤ąĖą░ą╗ąŠą│ ą╝ąĄąČą┤čā ą║ą╗ąĖąĄąĮč鹊ą╝ ąĖ čüąĄčĆą▓ąĄčĆąŠą╝, ąĮą░čćąĖąĮą░čÅ čü ą┐ąŠčüčŗą╗ą░ ąĘą░ą┐čĆąŠčüą░ Access-Request ąĖ ąĘą░ą║ą░ąĮčćąĖą▓ą░čÅ ą┐ąŠą╗čāč湥ąĮąĖąĄą╝ ąŠčéą▓ąĄčéą░ ąŠčé čüąĄčĆą▓ąĄčĆą░ Access-Accept, ą▓ ą║ąŠč鹊čĆąŠą╝ ą┐ąĄčĆąĄą┤ą░čÄčéčüčÅ ą░čéčĆąĖą▒čāčéčŗ, ąĮąĄąŠą▒čģąŠą┤ąĖą╝čŗąĄ ASN GW ą┤ą╗čÅ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ čüąŠąĘą┤ą░ą▓ą░ąĄą╝ąŠą╣ čüąĄčüčüąĖąĄą╣.

ą×čéą╝ąĄčéąĖą╝, čćč鹊 čäčāąĮą║čåąĖąŠąĮą░ą╗ RADIUS-čüąĄčĆą▓ąĄčĆą░ ą▓ą║ą╗čÄčćą░ąĄčé ą▓ čüąĄą▒čÅ čéą░ą║ąŠą╣ ąĮąĄąŠą▒čģąŠą┤ąĖą╝čŗą╣ ą┐čĆąŠčåąĄčüčü, ą║ą░ą║ Accounting ŌĆō čüą▒ąŠčĆ čüčéą░čéąĖčüčéąĖą║ąĖ ąŠ čéčĆą░čäąĖą║ąĄ. ąśčüč鹊čćąĮąĖą║ąŠą╝ ą┤ą░ąĮąĮčŗčģ čü ąĖąĮč乊čĆą╝ą░čåąĖąĄą╣ ąŠ čéčĆą░čäąĖą║ąĄ čÅą▓ą╗čÅąĄčéčüčÅ ASN-GW.

ą×ą┐ąĖčüą░ąĮąĮą░čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖčÅ ąÉąÉąÉ-ą┐čĆąŠčåąĄą┤čāčĆ čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ FreeRADIUS ą╝ąŠąČąĄčé ą┐čĆąĖą╝ąĄąĮčÅčéčīčüčÅ ą║ą░ą║ ą▓ čüąŠčüčéą░ą▓ąĄ ą▒ąĖą╗ą╗ąĖąĮą│ąŠą▓čŗčģ čüąĖčüč鹥ą╝ ąŠą┐ąĄčĆą░č鹊čĆčüą║ąĖčģ čüąĄč鹥ą╣ WiMAX čĆą░ąĘą╗ąĖčćąĮąŠą│ąŠ ą╝ą░čüčłčéą░ą▒ą░, čéą░ą║ ąĖ ą▓ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮčŗčģ čüąĄčéčÅčģ ą▓ ą║ą░č湥čüčéą▓ąĄ ąŠčéą┤ąĄą╗čīąĮąŠą╣ ąÉąÉąÉ-ą┐ąŠą┤čüąĖčüč鹥ą╝čŗ. ąÆ ą┐ąŠčüą╗ąĄą┤ąĮąĄą╝ čüą╗čāčćą░ąĄ čåąĄą╗ąĄčüąŠąŠą▒čĆą░ąĘąĮąŠčüčéčī ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÅ FreeRADIUS ąŠčüąŠą▒ąĄąĮąĮąŠ ą▓čŗčüąŠą║ą░ ą▓ čüąĖą╗čā čāąČąĄ čāą┐ąŠą╝čÅąĮčāč鹊ą╣ ą▓čŗčłąĄ ą▒ąĄčüą┐ą╗ą░čéąĮąŠą╣ čĆą░čüą┐čĆąŠčüčéčĆą░ąĮčÅąĄą╝ąŠčüčéąĖ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅ. ąÆ čüą░ą╝ąŠą╝ ą┤ąĄą╗ąĄ, ą▓ ą║ąŠčĆą┐ąŠčĆą░čéąĖą▓ąĮąŠą╣ čüąĄčéąĖ WiMAX, ą│ą┤ąĄ ąĮąĄ ą░ą║čéčāą░ą╗čīąĮčŗ čäčāąĮą║čåąĖąĖ ą▒ąĖą╗ą╗ąĖąĮą│ą░, ą░ AAA-čüąĄčĆą▓ąĄčĆ čÅą▓ą╗čÅąĄčéčüčÅ čäą░ą║čéąĖč湥čüą║ąĖ ąĄą┤ąĖąĮčüčéą▓ąĄąĮąĮčŗą╝ ąĮąĄąŠą▒čģąŠą┤ąĖą╝čŗą╝ čāąĘą╗ąŠą╝ ą▒ą░ąĘąŠą▓ąŠą╣ čüąĄčéąĖ, čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮčŗąĄ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ FreeRA-DIUS ąĮąĄąŠą▒čģąŠą┤ąĖą╝čŗ ąĖ ą┤ąŠčüčéą░č鹊čćąĮčŗ ą┤ą╗čÅ čŹčäč乥ą║čéąĖą▓ąĮąŠą╣ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ąÉąÉąÉ-ą┐čĆąŠčåąĄą┤čāčĆ ąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą▓ čüąĄčéąĖ.

ą×ą┐čāą▒ą╗ąĖą║ąŠą▓ą░ąĮąŠ: ą¢čāčĆąĮą░ą╗ "ąóąĄčģąĮąŠą╗ąŠą│ąĖąĖ ąĖ čüčĆąĄą┤čüčéą▓ą░ čüą▓čÅąĘąĖ" #3, 2011

ą¤ąŠčüąĄčēąĄąĮąĖą╣: 9300

ąĪčéą░čéčīąĖ ą┐ąŠ č鹥ą╝ąĄ

ąÉą▓č鹊čĆ

| |||

ąÆ čĆčāą▒čĆąĖą║čā "ąĀąĄčłąĄąĮąĖčÅ ąŠą┐ąĄčĆą░č鹊čĆčüą║ąŠą│ąŠ ą║ą╗ą░čüčüą░" | ąÜ čüą┐ąĖčüą║čā čĆčāą▒čĆąĖą║ | ąÜ čüą┐ąĖčüą║čā ą░ą▓č鹊čĆąŠą▓ | ąÜ čüą┐ąĖčüą║čā ą┐čāą▒ą╗ąĖą║ą░čåąĖą╣