ąÆ čĆčāą▒čĆąĖą║čā "ąĀąĄčłąĄąĮąĖčÅ ąŠą┐ąĄčĆą░č鹊čĆčüą║ąŠą│ąŠ ą║ą╗ą░čüčüą░" | ąÜ čüą┐ąĖčüą║čā čĆčāą▒čĆąĖą║ | ąÜ čüą┐ąĖčüą║čā ą░ą▓č鹊čĆąŠą▓ | ąÜ čüą┐ąĖčüą║čā ą┐čāą▒ą╗ąĖą║ą░čåąĖą╣

ąÆ čüčéą░čéčīąĄ ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮą░ ą╝ąŠą┤ąĄą╗čī čüąĖčüč鹥ą╝čŗ č鹥čģąĮąĖč湥čüą║ąŠą│ąŠ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ ąĖ čĆąĄą╝ąŠąĮčéą░ (ąĪąóą×ąĀ), čāčćąĖčéčŗą▓ą░čÄčēą░čÅ ą┤ąĖąĮą░ą╝ąĖą║čā čüąŠčüč鹊čÅąĮąĖčÅ čüąĄčéąĖ čüą▓čÅąĘąĖ. ąöą╗čÅ čāč湥čéą░ ą▓ąĘą░ąĖą╝ąŠčüą▓čÅąĘąĖ čüąŠčüč鹊čÅąĮąĖčÅ čüąĄčéąĖ čüą▓čÅąĘąĖ ąĖ ą║ą░č湥čüčéą▓ą░ čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÅ ąĪąóą×ąĀ ą┐čĆąŠčåąĄčüčü čüą╝ąĄąĮčŗ čüąŠčüč鹊čÅąĮąĖą╣ ą▓ ą╝ąŠą┤ąĄą╗ąĖ čĆą░čüčüą╝ą░čéčĆąĖą▓ą░ąĄčéčüčÅ ą║ą░ą║ ą┤ą▓čāą╝ąĄčĆąĮčŗą╣ ą┐ąŠą╗čāą╝ą░čĆą║ąŠą▓čüą║ąĖą╣ ą┐čĆąŠčåąĄčüčü čü ąŠčéčüčāčéčüčéą▓ąĖąĄą╝ ą┐ąŠčüą╗ąĄą┤ąĄą╣čüčéą▓ąĖčÅ. ąÆ čüčéą░čéčīąĄ ą┐čĆąĄą┤ą╗ąŠąČąĄąĮ ą┐ąŠą┤čģąŠą┤ ą║ čĆąĄčłąĄąĮąĖčÄ ąĘą░ą┤ą░čćąĖ ą┐ą░čĆą░ą╝ąĄčéčĆąĖč湥čüą║ąŠą│ąŠ čĆą░čüč湥čéą░ ąĪąóą×ąĀ čüąĄč鹥ą╣ čüą▓čÅąĘąĖ ąĮą░ ąŠčüąĮąŠą▓ąĄ ą║ąŠą╝ą┐ą╗ąĄą║čüąŠą▓ ą░ą┐ą┐ą░čĆą░čéąĮąŠ-ą┐čĆąŠą│čĆą░ą╝ą╝ąĮčŗčģ čüčĆąĄą┤čüčéą▓, čāčćąĖčéčŗą▓ą░čÄčēąĖą╣ ąŠčüąŠą▒ąĄąĮąĮąŠčüčéąĖ čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÅ ą║ąŠą╝ą┐ąŠąĮąĄąĮč鹊ą▓ čüą▒ąŠčĆą░ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąŠ čüąŠčüč鹊čÅąĮąĖąĖ čüąĄčéąĖ ą▓ čāčüą╗ąŠą▓ąĖčÅčģ ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖčÅ ąŠčéą║ą░ąĘąŠą▓ ąĖ ą┤ąĄčüčéčĆčāą║čéąĖą▓ąĮčŗčģ ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮčŗčģ ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖą╣.

In clause the model of system of maintenance service and repair (SMSR), taking into account changes of a condition of a network of communication is submitted. To account for the relationship between the condition of the network connection and performance in the SMSR the process of state transitions in the model considered as a two-dimensional floor markov of process with a lack of follow-through. In the article the approach to solving the problem of parametric calculation SMSR networks based on complexes of hardware and software, taking into account peculiarities of functioning of the components of the collection of information about the network state in terms of the impact of failures and destructive effects of information.

ąÉąĮą░ą╗ąĖąĘ čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÅ čüąĄč鹥ą╣ čüą▓čÅąĘąĖ (ąĪąĪ) ąĮą░ ąŠčüąĮąŠą▓ąĄ ą║ąŠą╝ą┐ą╗ąĄą║čüąŠą▓ ą░ą┐ą┐ą░čĆą░čéąĮąŠ-ą┐čĆąŠą│čĆą░ą╝ą╝ąĮčŗčģ čüčĆąĄą┤čüčéą▓ (ąÜąÉą¤ąĪ) ąĖ ą┐čĆąĄą┤čŖčÅą▓ą╗čÅąĄą╝čŗčģ ą║ ąĮąĖą╝ čéčĆąĄą▒ąŠą▓ą░ąĮąĖą╣ ąŠą┐čĆąĄą┤ąĄą╗ąĖą╗, čćč鹊 ąŠą┤ąĮąĖą╝ ąĖąĘ ą┐čāč鹥ą╣ ą┐ąŠą▓čŗčłąĄąĮąĖčÅ čŹčäč乥ą║čéąĖą▓ąĮąŠčüčéąĖ čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÅ čÅą▓ą╗čÅąĄčéčüčÅ čüąŠą▓ąĄčĆčłąĄąĮčüčéą▓ąŠą▓ą░ąĮąĖąĄ ąĖčģ čüąĖčüč鹥ą╝čŗ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ. ą×ą┤ąĮąĖą╝ ąĖąĘ ąĮą░ąĖą▒ąŠą╗ąĄąĄ ą▓ą░ąČąĮčŗčģ ąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĖą╣ ąĖčüčüą╗ąĄą┤ąŠą▓ą░ąĮąĖą╣ ą▓ ą┤ą░ąĮąĮąŠą╣ ąŠą▒ą╗ą░čüčéąĖ čÅą▓ą╗čÅąĄčéčüčÅ čĆą░ąĘą▓ąĖčéąĖąĄ ąĮą░čāčćąĮąŠ-ą╝ąĄč鹊ą┤ąĖč湥čüą║ąŠą│ąŠ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą║ąŠą╝ą┐ą╗ąĄą║čüąĮąŠą│ąŠ čĆąĄčłąĄąĮąĖčÅ ąĘą░ą┤ą░čć ąŠą▒ąŠčüąĮąŠą▓ą░ąĮąĖčÅ, ąŠčåąĄąĮą║ąĖ ąĖ čüąŠą▓ąĄčĆčłąĄąĮčüčéą▓ąŠą▓ą░ąĮąĖčÅ čüąĖčüč鹥ą╝čŗ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮąŠą╣ čāčüč鹊ą╣čćąĖą▓ąŠčüčéąĖ ąÜąÉą¤ąĪ.

ą¤čĆąĖ ą┐ąŠčüčéčĆąŠąĄąĮąĖąĖ ą┐ąŠą┤čüąĖčüč鹥ą╝čŗ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ (ą¤ąÆ) ąĪąĪ ąĮą░ ąŠčüąĮąŠą▓ąĄ ąÜąÉą¤ąĪ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ čāč湥čé ąŠčüąŠą▒ąĄąĮąĮąŠčüč鹥ą╣ ą┐ąŠčüą╗ąĄą┤ąĮąĖčģ ą║ą░ą║ ąŠą▒čŖąĄą║č鹊ą▓ 菹║čüą┐ą╗čāą░čéą░čåąĖąĖ [1, 2]:

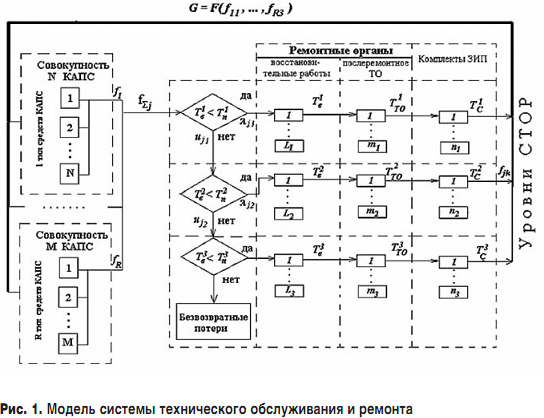

ą¤ąŠą┤čüąĖčüč鹥ą╝ą░ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮąŠą╣ čāčüč鹊ą╣čćąĖą▓ąŠčüčéąĖ ąĪąĪ ą▓čģąŠą┤ąĖčé ą▓ čüąŠčüčéą░ą▓ ąĪąóą×ąĀ ąĖ ąĖą╝ąĄąĄčé ąĖąĄčĆą░čĆčģąĖč湥čüą║čāčÄ ą╝ąĮąŠą│ąŠčāčĆąŠą▓ąĮąĄą▓čāčÄ čüčéčĆčāą║čéčāčĆčā. ą¤čĆąĄą┤ą╗ą░ą│ą░ąĄą╝ą░čÅ ą╝ąŠą┤ąĄą╗čī čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐ąŠą┤čüąĖčüč鹥ą╝čŗ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮą░ ąĮą░ čĆąĖčü. 1.

ąØą░ ą┐ąĄčĆą▓ąŠą╝ čāčĆąŠą▓ąĮąĄ ą┐ąŠą┤čüąĖčüč鹥ą╝čŗ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ (ą¤ąÆ) ąĮą░čģąŠą┤čÅčéčüčÅ čĆąĄą╝ąŠąĮčéąĮčŗąĄ ąŠčĆą│ą░ąĮčŗ, ąĮąĄą┐ąŠčüčĆąĄą┤čüčéą▓ąĄąĮąĮąŠ ąŠą▒čüą╗čāąČąĖą▓ą░čÄčēąĖąĄ čüčĆąĄą┤čüčéą▓ą░ ąÜąÉą¤ąĪ. ąÆč鹊čĆąŠą╣ čāčĆąŠą▓ąĄąĮčī ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮ čĆąĄą╝ąŠąĮčéąĮčŗą╝ąĖ ąŠčĆą│ą░ąĮą░ą╝ąĖ (ąĀą×), čäčāąĮą║čåąĖąŠąĮąĖčĆčāčÄčēąĖą╝ąĖ ą▓ ąĖąĮč鹥čĆąĄčüą░čģ ą▓čģąŠą┤čÅčēąĖčģ ą▓ čüąŠčüčéą░ą▓ ąĪąĪ č乊čĆą╝ąĖčĆąŠą▓ą░ąĮąĖą╣ ąŠčéą┤ąĄą╗čīąĮčŗčģ čĆąĄą│ąĖąŠąĮąŠą▓. ąóčĆąĄčéąĖą╣ čāčĆąŠą▓ąĄąĮčī ą▓ą║ą╗čÄčćą░ąĄčé ąĀą×, ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░čÄčēąĖąĄ ąĪąĪ ą▓ čåąĄą╗ąŠą╝. ąÜą░ąČą┤čŗą╣ i-čāčĆąŠą▓ąĄąĮčī ą¤ąÆ, ą║čĆąŠą╝ąĄ ą┐ąĄčĆą▓ąŠą│ąŠ, ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčéčüčÅ čćąĖčüą╗ąŠą╝ ąĘą░ą┐ą░čüąĮčŗčģ ąÜąÉą¤ąĪ j-čéąĖą┐ą░, ą▓ąĄą╗ąĖčćąĖąĮą░ ą║ąŠč鹊čĆąŠą│ąŠ ą┐ąĄčĆąĄą╝ąĄąĮąĮą░čÅ ąĖ ąĘą░ą┤ą░ąĄčéčüčÅ ą║ą░ą║ ąŠą│čĆą░ąĮąĖč湥ąĮąĖąĄ ąĮą░ ą┤ą╗ąĖąĮčā ąŠč湥čĆąĄą┤ąĖ ąĀą× ą▓č鹊čĆąŠą│ąŠ ąĖ čéčĆąĄčéčīąĄą│ąŠ čāčĆąŠą▓ąĮąĄą╣.

ą×čéą║ą░ąĘą░ą▓čłąĖą╣ ąŠą▒čĆą░ąĘąĄčå čüčĆąĄą┤čüčéą▓ą░ ąÜąÉą¤ąĪ ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓čŗą▓ąĄą┤ąĄąĮ ąĖąĘ ą¤ąÆ ąĖą╗ąĖ ąŠčüčéą░ą▓ą░čéčīčüčÅ ą▓ ąĮąĄą╣, ą║čĆąĖč鹥čĆąĖąĄą╝ ąŠčåąĄąĮą║ąĖ čüą╗čāąČąĖčé čüą┐ąŠčüąŠą▒ąĮąŠčüčéčī ąĖą╗ąĖ ąĮąĄčüą┐ąŠčüąŠą▒ąĮąŠčüčéčī čüčĆąĄą┤čüčéą▓ą░ ą▓čŗą┐ąŠą╗ąĮčÅčéčī čüą▓ąŠąĖ čäčāąĮą║čåąĖąĖ ą▓ ąĪąĪ. ą×čéą║ą░ąĘą░ą▓čłąĖą╣ ąŠą▒čĆą░ąĘąĄčå ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮ, ą▓ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé čüč鹥ą┐ąĄąĮąĖ ąĮąĄąĖčüą┐čĆą░ą▓ąĮąŠčüčéąĖ, ąĮą░ ą╗čÄą▒ąŠą╝ ąĖąĘ čāčĆąŠą▓ąĮąĄą╣ ą¤ąÆ. ą¤čĆąĄą┤ąĄą╗čīąĮąŠąĄ ą▓čĆąĄą╝čÅ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ Tni čÅą▓ą╗čÅąĄčéčüčÅ ą┐ąŠą║ą░ąĘą░č鹥ą╗ąĄą╝ ą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĄą│ąŠ čĆąĄą╝ąŠąĮčéąĮąŠą│ąŠ ąŠčĆą│ą░ąĮą░ ąĖ ąĘą░ą▓ąĖčüąĖčé ąŠčé ą║ąŠą╗ąĖč湥čüčéą▓ą░ ą║ą░ąĮą░ą╗ąŠą▓ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ.

ąÆąŠąĘčĆą░čüčéą░ąĮąĖąĄ  ą┐ąŠ čāčĆąŠą▓ąĮčÅą╝ ą¤ąÆ ą┐čĆąĄą┤ą┐ąŠą╗ą░ą│ą░ąĄčé čāą▓ąĄą╗ąĖč湥ąĮąĖąĄ ąŠą▒čēąĄą╣ čéčĆčāą┤ąŠąĄą╝ą║ąŠčüčéąĖ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ čüčĆąĄą┤čüčéą▓ ąÜąÉą¤ąĪ. ąÆ ą╝ąŠą┤ąĄą╗ąĖ ą¤ąÆ ą┐čĆąĄą┤čāčüą╝ąŠčéčĆąĄąĮąŠ čüąŠąŠčéąĮąŠčłąĄąĮąĖąĄ

ą┐ąŠ čāčĆąŠą▓ąĮčÅą╝ ą¤ąÆ ą┐čĆąĄą┤ą┐ąŠą╗ą░ą│ą░ąĄčé čāą▓ąĄą╗ąĖč湥ąĮąĖąĄ ąŠą▒čēąĄą╣ čéčĆčāą┤ąŠąĄą╝ą║ąŠčüčéąĖ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ čüčĆąĄą┤čüčéą▓ ąÜąÉą¤ąĪ. ąÆ ą╝ąŠą┤ąĄą╗ąĖ ą¤ąÆ ą┐čĆąĄą┤čāčüą╝ąŠčéčĆąĄąĮąŠ čüąŠąŠčéąĮąŠčłąĄąĮąĖąĄ  ąĄčüą╗ąĖ ąŠčéą║ą░ąĘą░ą▓čłąĄąĄ čüčĆąĄą┤čüčéą▓ąŠ ąĮąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąŠ ąĘą░ Tą▓, čĆą░ą▓ąĮąŠąĄ ąĖą╗ąĖ ą╝ąĄąĮčīčłąĄąĄ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮąŠą│ąŠ ą┐čĆąĄą┤ąĄą╗čīąĮąŠą│ąŠ ą┤ą╗čÅ i-čāčĆąŠą▓ąĮčÅ, č鹊 čüčĆąĄą┤čüčéą▓ąŠ ąĮą░ą┐čĆą░ą▓ą╗čÅąĄčéčüčÅ ąĮą░ ą▓čŗčłąĄčüč鹊čÅčēąĖą╣ čāčĆąŠą▓ąĄąĮčī, ą░ ąĖąĘ ąŠčĆą│ą░ąĮą░ čüąĮą░ą▒ąČąĄąĮąĖčÅ čŹč鹊ą│ąŠ čāčĆąŠą▓ąĮčÅ ąĘą░ ą▓čĆąĄą╝čÅ

ąĄčüą╗ąĖ ąŠčéą║ą░ąĘą░ą▓čłąĄąĄ čüčĆąĄą┤čüčéą▓ąŠ ąĮąĄ ą╝ąŠąČąĄčé ą▒čŗčéčī ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąŠ ąĘą░ Tą▓, čĆą░ą▓ąĮąŠąĄ ąĖą╗ąĖ ą╝ąĄąĮčīčłąĄąĄ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮąŠą│ąŠ ą┐čĆąĄą┤ąĄą╗čīąĮąŠą│ąŠ ą┤ą╗čÅ i-čāčĆąŠą▓ąĮčÅ, č鹊 čüčĆąĄą┤čüčéą▓ąŠ ąĮą░ą┐čĆą░ą▓ą╗čÅąĄčéčüčÅ ąĮą░ ą▓čŗčłąĄčüč鹊čÅčēąĖą╣ čāčĆąŠą▓ąĄąĮčī, ą░ ąĖąĘ ąŠčĆą│ą░ąĮą░ čüąĮą░ą▒ąČąĄąĮąĖčÅ čŹč鹊ą│ąŠ čāčĆąŠą▓ąĮčÅ ąĘą░ ą▓čĆąĄą╝čÅ  čĆą░ą▒ąŠč鹊čüą┐ąŠčüąŠą▒ąĮąŠąĄ čüčĆąĄą┤čüčéą▓ąŠ ąĮą░ą┐čĆą░ą▓ą╗čÅąĄčéčüčÅ ą▓ ąĪąĪ. ąÆąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮąŠąĄ čüčĆąĄą┤čüčéą▓ąŠ ąÜąÉą¤ąĪ ą┐ąŠčüčéčāą┐ą░ąĄčé ą▓ ąŠčĆą│ą░ąĮ čüąĮą░ą▒ąČąĄąĮąĖčÅ i+1 čāčĆąŠą▓ąĮčÅ. ąöą╗ąĖąĮą░ ąŠč湥čĆąĄą┤ąĖ ąĮą░ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ i-čāčĆąŠą▓ąĮčÅ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ čćąĖčüą╗ąŠą╝ ąĮąĄąŠą▒čģąŠą┤ąĖą╝čŗčģ čĆąĄąĘąĄčĆą▓ąĮčŗčģ čüčĆąĄą┤čüčéą▓ ąÜąÉą¤ąĪ ą▓ ąŠčĆą│ą░ąĮąĄ čüąĮą░ą▒ąČąĄąĮąĖčÅ.

čĆą░ą▒ąŠč鹊čüą┐ąŠčüąŠą▒ąĮąŠąĄ čüčĆąĄą┤čüčéą▓ąŠ ąĮą░ą┐čĆą░ą▓ą╗čÅąĄčéčüčÅ ą▓ ąĪąĪ. ąÆąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮąŠąĄ čüčĆąĄą┤čüčéą▓ąŠ ąÜąÉą¤ąĪ ą┐ąŠčüčéčāą┐ą░ąĄčé ą▓ ąŠčĆą│ą░ąĮ čüąĮą░ą▒ąČąĄąĮąĖčÅ i+1 čāčĆąŠą▓ąĮčÅ. ąöą╗ąĖąĮą░ ąŠč湥čĆąĄą┤ąĖ ąĮą░ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ i-čāčĆąŠą▓ąĮčÅ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ čćąĖčüą╗ąŠą╝ ąĮąĄąŠą▒čģąŠą┤ąĖą╝čŗčģ čĆąĄąĘąĄčĆą▓ąĮčŗčģ čüčĆąĄą┤čüčéą▓ ąÜąÉą¤ąĪ ą▓ ąŠčĆą│ą░ąĮąĄ čüąĮą░ą▒ąČąĄąĮąĖčÅ.

ą×čéą║ą░ąĘ ą▓ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖąĖ ąĘą░čÅą▓ą║ąĖ ąĮą░ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ čüčĆąĄą┤čüčéą▓ą░ ąÜąÉą¤ąĪ ą┐čĆąŠąĖąĘąŠą╣ą┤ąĄčé ą▓ ą╝ąŠą╝ąĄąĮčé ą┐ąŠčüčéčāą┐ą╗ąĄąĮąĖčÅ ąŠč湥čĆąĄą┤ąĮąŠą╣ ąĘą░čÅą▓ą║ąĖ ą┐čĆąĖ čāčüą╗ąŠą▓ąĖąĖ, čćč鹊 ą┤ą╗ąĖąĮą░ ąŠč湥čĆąĄą┤ąĖ ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮą░ ąĖ ą▓ ą┤ą░ąĮąĮčŗą╣ ą╝ąŠą╝ąĄąĮčé ąŠčüą▓ąŠą▒ąŠąČą┤ąĄąĮąĖąĄ ą║ą░ąĮą░ą╗ą░ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ ąĮąĄ ą┐čĆąŠąĖąĘąŠčłą╗ąŠ.

ąÆąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ ąĮą░ ą▓čŗčüčłąĄą╝ čāčĆąŠą▓ąĮąĄ ąŠčéą╗ąĖčćą░ąĄčéčüčÅ ą▓ąŠąĘą╝ąŠąČąĮčŗą╝ ą┐ąŠčÅą▓ą╗ąĄąĮąĖąĄą╝ ą▒ąĄąĘą▓ąŠąĘą▓čĆą░čéąĮčŗčģ ą┐ąŠč鹥čĆčī, ą▓ čüą▓čÅąĘąĖ čü ąĮąĄčåąĄą╗ąĄčüąŠąŠą▒čĆą░ąĘąĮąŠčüčéčīčÄ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ čüčĆąĄą┤čüčéą▓ ąÜąÉą¤ąĪ. ą×ą┐čĆąĄą┤ąĄą╗ąĄąĮąĖąĄ čüčĆąĄą┤ąĮąĄą│ąŠ ą▓čĆąĄą╝ąĄąĮąĖ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ ąŠčéą║ą░ąĘą░ą▓čłąĖčģ čüčĆąĄą┤čüčéą▓ ąĮą░ i-čāčĆąŠą▓ąĮąĄ Tą▓i ŌĆō čüą╗ąŠąČąĮą░čÅ ąĘą░ą┤ą░čćą░, čüą▓čÅąĘą░ąĮąĮą░čÅ čü č鹥ą╝, čćč鹊 čüčĆąĄą┤čüčéą▓ą░ ąÜąÉą¤ąĪ čéčĆąĄą▒čāčÄčé ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÅ ąĮąŠą▓čŗčģ č鹥čģąĮąŠą╗ąŠą│ąĖą╣ ą┐čĆąŠą▓ąĄą┤ąĄąĮąĖčÅ č鹥čģąĮąĖč湥čüą║ąŠą│ąŠ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ ąĖ čĆąĄą╝ąŠąĮčéą░, ą░ čéą░ą║ąČąĄ čü ąŠčéčüčāčéčüčéą▓ąĖąĄą╝ ą░ą┐čĆąĖąŠčĆąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąŠ ą┐ą░čĆą░ą╝ąĄčéčĆą░čģ ą┐ąŠč鹊ą║ąŠą▓ ąŠčéą║ą░ąĘąŠą▓ čüčĆąĄą┤čüčéą▓ ąÜąÉą¤ąĪ. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, čåąĄą╗ąĄčüąŠąŠą▒čĆą░ąĘąĮąŠ ą┤ą╗čÅ ą╝ąŠą┤ąĄą╗ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐čĆąŠčåąĄčüčüą░ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ čüčĆąĄą┤čüčéą▓ ąÜąÉą¤ąĪ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą░ąĮą░ą╗ąĖčéąĖč湥čüą║ąĖąĄ ą╝ąĄč鹊ą┤čŗ čü ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄą╝ ąĖą╝ąĖčéą░čåąĖąŠąĮąĮčŗčģ čüą┐ąŠčüąŠą▒ąŠą▓ čĆą░čüč湥čéą░ [3].

ąÜą╗ą░čüčüčŗ ąĘą░čÅą▓ąŠą║ ąŠą▒čĆą░ąĘčāčÄčé ą╝ąĮąŠąČąĄčüčéą▓ąŠ čüąŠčüč鹊čÅąĮąĖą╣, ą▓ ą║ąŠč鹊čĆčŗčģ ą╝ąŠąČąĄčé ąĮą░čģąŠą┤ąĖčéčīčüčÅ ąĘą░čÅą▓ą║ą░ ąĮą░ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ čüčĆąĄą┤čüčéą▓ą░ ąÜąÉą¤ąĪ. ąĪą╝ąĄąĮčā čüąŠčüč鹊čÅąĮąĖą╣ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ą╝ą░čĆčłčĆčāčé čåąĖčĆą║čāą╗čÅčåąĖąĖ ąĘą░čÅą▓ą║ąĖ ą┐ąŠ ąĀą× čĆą░ąĘą╗ąĖčćąĮčŗčģ čāčĆąŠą▓ąĮąĄą╣ ą¤ąÆ, ą░ čéą░ą║ąČąĄ ą▓ąĮčāčéčĆąĖ ąĮąĖčģ. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ą╝ąĮąŠą│ąŠčāčĆąŠą▓ąĮąĄą▓ą░čÅ ą¤ąÆ ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮą░ ą▓ ą▓ąĖą┤ąĄ čĆą░ąĘąŠą╝ą║ąĮčāč鹊ą╣ čüąĄčéąĖ ą╝ą░čüčüąŠą▓ąŠą│ąŠ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ (ąĪąĄą£ą×), čāąĘą╗ą░ą╝ąĖ ą║ąŠč鹊čĆąŠą╣ čÅą▓ą╗čÅčÄčéčüčÅ ąĀą× čĆą░ąĘą╗ąĖčćąĮčŗčģ čāčĆąŠą▓ąĮąĄą╣, ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮąĮčŗąĄ ą║ą░ą║ čüąĖčüč鹥ą╝čŗ ą╝ą░čüčüąŠą▓ąŠą│ąŠ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ (ąĪą£ą×) čéąĖą┐ą░ G/G/n/fa (čü ą░ą▒čüąŠą╗čÄčéąĮčŗą╝ ą┐čĆąĖąŠčĆąĖč鹥č鹊ą╝) ąĖ G/G/n/fo (čü ąŠčéąĮąŠčüąĖč鹥ą╗čīąĮčŗą╝ ą┐čĆąĖąŠčĆąĖč鹥č鹊ą╝) [4, 5].

ąÆčģąŠą┤ąĮąŠą╣ ą┐ąŠč鹊ą║ ąĘą░čÅą▓ąŠą║ ąĮą░ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖąĄ ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé čüąŠą▓ąŠą║čāą┐ąĮąŠčüčéčī čĆą░ąĘąĮąŠčéąĖą┐ąĮčŗčģ ą┐ąŠč鹊ą║ąŠą▓. ąÆą▓ąĖą┤čā ąŠčéčüčāčéčüčéą▓ąĖčÅ ą░ą┐čĆąĖąŠčĆąĮčŗčģ ą┤ą░ąĮąĮčŗčģ ąŠ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖąĖ ą▓čĆąĄą╝ąĄąĮąĖ ąĮą░čĆą░ą▒ąŠčéą║ąĖ ąĮą░ ąŠčéą║ą░ąĘ ąŠą┤ąĮąŠčéąĖą┐ąĮčŗčģ 菹╗ąĄą╝ąĄąĮč鹊ą▓ čüčĆąĄą┤čüčéą▓ ąÜąÉą¤ąĪ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ ą▓čŗą┤ą▓ąĖą│ą░čéčī ą│ąĖą┐ąŠč鹥ąĘčŗ ąŠ ą▓ąĖą┤ąĄ čäčāąĮą║čåąĖą╣ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ, čüčćąĖčéą░čÅ, čćč鹊 ąĖąĘą▓ąĄčüčéąĮčŗ ą┐ąĄčĆą▓čŗąĄ ąĮą░čćą░ą╗čīąĮčŗąĄ ą╝ąŠą╝ąĄąĮčéčŗ. ą¤ąŠč鹊ą║ ąŠčéą║ą░ąĘąŠą▓ 菹╗ąĄą╝ąĄąĮč鹊ą▓ ąŠą┤ąĮąŠą│ąŠ čéąĖą┐ą░ ąŠą▒čĆą░ąĘčāąĄčéčüčÅ ą▓ čĆąĄąĘčāą╗čīčéą░č鹥 ąŠą▒čŖąĄą┤ąĖąĮąĄąĮąĖčÅ ą┐ąŠč鹊ą║ąŠą▓ ąŠčé ąĮąĄčüą║ąŠą╗čīą║ąĖčģ čüčĆąĄą┤čüčéą▓. ąśąĮč鹥ąĮčüąĖą▓ąĮąŠčüčéčī j-ą┐ąŠč鹊ą║ą░ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ ąĖąĮč鹥ąĮčüąĖą▓ąĮąŠčüčéčīčÄ ąŠčéą║ą░ąĘąŠą▓ ąŠą┤ąĮąŠą│ąŠ 菹╗ąĄą╝ąĄąĮčéą░ ąĖ ąŠą▒čēąĖą╝ čćąĖčüą╗ąŠą╝ 菹╗ąĄą╝ąĄąĮč鹊ą▓ čŹč鹊ą│ąŠ čéąĖą┐ą░.

ą¤ąŠč鹊ą║ ąĘą░čÅą▓ąŠą║ ąĮą░ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ, ą┐ąŠčüčéčāą┐ą░čÄčēąĖą╣ ą▓ ąĀą×, ąŠą▒čĆą░ąĘčāąĄčéčüčÅ ą┐čāč鹥ą╝ "ą┐čĆąŠčüąĄąĖą▓ą░ąĮąĖčÅ" ą┐ąŠč鹊ą║ą░, ą┐ąŠčüčéčāą┐ą░čÄčēąĄą│ąŠ ąĮą░ ą▓čģąŠą┤ ąĪąĄą£ą×. ąĢčüą╗ąĖ ąĀą× i-čāčĆąŠą▓ąĮčÅ ąŠą▒čüą╗čāąČąĖą▓ą░ąĄčé ąĮąĄčüą║ąŠą╗čīą║ąŠ ą│čĆčāą┐ą┐ ąÜąÉą¤ąĪ, č鹊 čüčāą╝ą╝ą░čĆąĮčŗą╣ ą┐ąŠč鹊ą║ ą┐ąŠą╗čāčćą░ąĄčéčüčÅ ą║ąŠą╝ą┐ąŠąĘąĖčåąĖąĄą╣ ąĄą│ąŠ čüąŠčüčéą░ą▓ą╗čÅčÄčēąĖčģ. ąśąĮąĄčĆčåąĖąŠąĮąĮąŠčüčéčī 菹╗ąĄą╝ąĄąĮč鹊ą▓ ą¤ąÆ ą┐čĆąĖą▓ąŠą┤ąĖčé ą║ čāą▓ąĄą╗ąĖč湥ąĮąĖčÄ ą▓čĆąĄą╝ąĄąĮąĖ ą╝ąĄąČą┤čā ą╝ąŠą╝ąĄąĮčéą░ą╝ąĖ ą┐ąŠčüčéčāą┐ą╗ąĄąĮąĖčÅ ąĮą░ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ čüčĆąĄą┤čüčéą▓ ąÜąÉą¤ąĪ ąĖ ą▓čŗčģąŠą┤ą░ą╝ąĖ ąĖčģ ąĖąĘ čüčéčĆąŠčÅ [6].

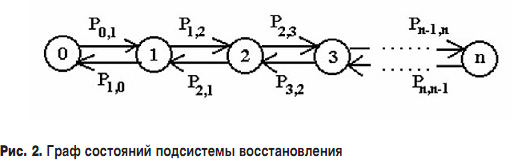

ą×ą┐ąĖčüą░ąĮąĮą░čÅ ą╝ąŠą┤ąĄą╗čī ąĮąĄ čāčćąĖčéčŗą▓ą░ąĄčé ą▓ąĘą░ąĖą╝ąŠčüą▓čÅąĘčī čüąŠčüč鹊čÅąĮąĖčÅ ąĪąĪ ąĖ ą║ą░č湥čüčéą▓ą░ čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐ąŠą┤čüąĖčüč鹥ą╝čŗ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ. ąĢčüą╗ąĖ čĆą░čüčüą╝ą░čéčĆąĖą▓ą░čéčī ą┐ąŠą┤čüąĖčüč鹥ą╝čā ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ ąŠčéąĮąŠčüąĖč鹥ą╗čīąĮąŠ čüąŠčüč鹊čÅąĮąĖčÅ ąĪąĪ, č鹊 čåąĄą╗ąĄčüąŠąŠą▒čĆą░ąĘąĮąŠ ą▓ ą║ą░č湥čüčéą▓ąĄ čüąŠčüč鹊čÅąĮąĖčÅ ą¤ąÆ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī čćąĖčüą╗ąŠ ąŠčéą║ą░ąĘą░ą▓čłąĖčģ 菹╗ąĄą╝ąĄąĮč鹊ą▓ čüąĖčüč鹥ą╝čŗ. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, ą┐ąŠą┤čüąĖčüč鹥ą╝ą░ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ čüąĄčéąĖ čüą▓čÅąĘąĖ, čüąŠčüč鹊čÅčēąĄą╣ ąĖąĘ n 菹╗ąĄą╝ąĄąĮč鹊ą▓, ą╝ąŠąČąĄčé ą▒čŗčéčī ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮą░  čüąŠčüč鹊čÅąĮąĖčÅą╝ąĖ, ą│ą┤ąĄ Q = 0...n (čüą╝. čĆąĖčü. 2).

čüąŠčüč鹊čÅąĮąĖčÅą╝ąĖ, ą│ą┤ąĄ Q = 0...n (čüą╝. čĆąĖčü. 2).

ąĪą╝ąĄąĮą░ čüąŠčüč鹊čÅąĮąĖą╣ ą¤ąÆ čģą░čĆą░ą║č鹥čĆąĖąĘčāąĄčéčüčÅ ą┐ąĄčĆąĄčģąŠą┤ąĮčŗą╝ąĖ ą▓ąĄčĆąŠčÅčéąĮąŠčüčéčÅą╝ąĖ Pij [3].

ąÆčĆąĄą╝čÅ ąĮą░čģąŠąČą┤ąĄąĮąĖčÅ ą¤ąÆ ą▓ ąŠą┤ąĮąŠą╝ ąĖąĘ ą▓ąŠąĘą╝ąŠąČąĮčŗčģ čüąŠčüč鹊čÅąĮąĖą╣ ąĘą░ą▓ąĖčüąĖčé ąŠčé ą▓ąĖą┤ą░ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą┐ąŠč鹊ą║ą░ ąŠčéą║ą░ąĘąŠą▓, čĆąĄčüčāčĆčüą░ ą¤ąÆ ąĖ ą░ą╗ą│ąŠčĆąĖčéą╝ąŠą▓ ąĄąĄ čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÅ. ą¤ąĄčĆąĄčģąŠą┤ ą¤ąÆ ą▓ ą┤čĆčāą│ąŠąĄ čüąŠčüč鹊čÅąĮąĖąĄ ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčéčüčÅ čüą║ą░čćą║ąŠąŠą▒čĆą░ąĘąĮąŠ. ą×ą┐čĆąĄą┤ąĄą╗ąĄąĮąĖąĄ ą▓čĆąĄą╝ąĄąĮąĖ ąĮą░čģąŠąČą┤ąĄąĮąĖčÅ ą¤ąÆ ą▓ č鹥ą║čāčēąĄą╝ čüąŠčüč鹊čÅąĮąĖąĖ ąŠą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ą╝ąĮąŠą│ąŠčāčĆąŠą▓ąĮąĄą▓ąŠą╣ ąĖąĄčĆą░čĆčģąĖč湥čüą║ąŠą╣ ąĪąĄą£ą×. ąöą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ čüąŠčüč鹊čÅąĮąĖčÅ čģą░čĆą░ą║č鹥čĆąĖčüčéąĖą║ąĖ ąĪą£ą× čĆą░čüčüčćąĖčéčŗą▓ą░čÄčéčüčÅ čü čāč湥č鹊ą╝ čĆą░čüčģąŠą┤ą░ čĆąĄąĘąĄčĆą▓ą░ čüčĆąĄą┤čüčéą▓ ąÜąÉą¤ąĪ ą▓ ą┐čĆąĄą┤čŗą┤čāčēąĖčģ čüąŠčüč鹊čÅąĮąĖčÅčģ ą¤ąÆ.

ą¤ąĄčĆąĄčģąŠą┤čŗ ą¤ąÆ ą▓ čĆą░ąĘą╗ąĖčćąĮčŗąĄ čüąŠčüč鹊čÅąĮąĖčÅ ą╝ąŠą│čāčé ą▒čŗčéčī ąŠą┐ąĖčüą░ąĮčŗ ą┐čĆąŠčüč鹊ą╣ ą▓ąŠąĘą▓čĆą░čéąĮąŠą╣ čåąĄą┐čīčÄ ą£ą░čĆą║ąŠą▓ą░. ą¤čĆąŠčåąĄčüčü čüą╝ąĄąĮčŗ čüąŠčüč鹊čÅąĮąĖą╣ ą¤ąÆ čģą░čĆą░ą║č鹥čĆąĖąĘčāąĄčéčüčÅ, čü ąŠą┤ąĮąŠą╣ čüč鹊čĆąŠąĮčŗ, ą┐ąĄčĆąĄčģąŠą┤ąĮčŗą╝ąĖ ą▓ąĄčĆąŠčÅčéąĮąŠčüčéčÅą╝ąĖ čüą╝ąĄąĮčŗ čüąŠčüč鹊čÅąĮąĖą╣, ą░ čü ą┤čĆčāą│ąŠą╣ ŌĆō ą▓čĆąĄą╝ąĄąĮąĄą╝ ą┐čĆąĄą▒čŗą▓ą░ąĮąĖčÅ ą¤ąÆ ą▓ čĆą░ąĘą╗ąĖčćąĮčŗčģ čüąŠčüč鹊čÅąĮąĖčÅčģ ą┤ąŠ ą╝ąŠą╝ąĄąĮčéą░ ąŠč湥čĆąĄą┤ąĮąŠą│ąŠ ą┐ąĄčĆąĄčģąŠą┤ą░. ą¤čĆąŠčåąĄčüčü čüą╝ąĄąĮčŗ čüąŠčüč鹊čÅąĮąĖą╣ ąŠą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ą┤ą▓čāą╝ąĄčĆąĮčŗą╝ ą┐ąŠą╗čāą╝ą░čĆą║ąŠą▓čüą║ąĖą╝ ą┐čĆąŠčåąĄčüčüąŠą╝ čü ąŠčéčüčāčéčüčéą▓ąĖąĄą╝ ą┐ąŠčüą╗ąĄą┤ąĄą╣čüčéą▓ąĖčÅ [7, 8, 9].

ą¤ąÆ ą╝ąŠąČąĄčé ą▒čŗčéčī čĆą░čüčüą╝ąŠčéčĆąĄąĮą░ ą▓ ą▓ąĖą┤ąĄ ąĖą╝ąĖčéą░čåąĖąŠąĮąĮąŠ-ą░ąĮą░ą╗ąĖčéąĖč湥čüą║ąŠą╣ ą╝ąŠą┤ąĄą╗ąĖ, ą│ą┤ąĄ ąĖąĘą╝ąĄąĮąĄąĮąĖąĄ čüąŠčüč鹊čÅąĮąĖą╣ ą¤ąÆ ąŠą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ą┐čĆąŠčüč鹊ą╣ ą▓ąŠąĘą▓čĆą░čéąĮąŠą╣ čåąĄą┐čīčÄ ą£ą░čĆą║ąŠą▓ą░, ą▓čĆąĄą╝čÅ ąĮą░čģąŠąČą┤ąĄąĮąĖčÅ ą▓ ą╗čÄą▒ąŠą╝ ąĖąĘ ą▓ąŠąĘą╝ąŠąČąĮčŗčģ čüąŠčüč鹊čÅąĮąĖą╣ - ą╝ąŠą┤ąĄą╗čīčÄ ą╝ąĮąŠą│ąŠčāčĆąŠą▓ąĮąĄą▓ąŠą╣ ąĖąĄčĆą░čĆčģąĖč湥čüą║ąŠą╣ ą¤ąÆ (ąĪąĄą£ą×), ąĖ čāąĘą╗čŗ ąĪąĄą£ą× ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅčÄčéčüčÅ ą║ą░ą║ ąĪą£ą× čéąĖą┐ąŠą▓ G/G/n/fa ąĖ G/G/n/fo.

ą¤ąŠč鹊ą║ ąĘą░čÅą▓ąŠą║, ą┐ąŠčüčéčāą┐ą░čÄčēąĖą╣ ą▓ ąĪąĄą£ą×, ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé čüąŠą▒ąŠą╣ čüčāą┐ąĄčĆą┐ąŠąĘąĖčåąĖčÄ ą┐ąŠč鹊ą║ąŠą▓ ąŠčé čĆą░ąĘąĮąŠčéąĖą┐ąĮčŗčģ čüčĆąĄą┤čüčéą▓ ąÜąÉą¤ąĪ, čüą│čĆčāą┐ą┐ąĖčĆąŠą▓ą░ąĮąĮčŗčģ ą┐ąŠ ąĘą░ą┤ą░ąĮąĮčŗą╝ ą┐čĆąĖąĘąĮą░ą║ą░ą╝. ąĀą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖąĄ ą┐ąŠč鹊ą║ą░ ąĘą░čÅą▓ąŠą║ ąĮą░ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖąĄ ą╝ąĄąČą┤čā čāąĘą╗ą░ą╝ąĖ ąĪąĄą£ą× ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčéčüčÅ ą┐ąŠ ą║čĆąĖč鹥čĆąĖčÄ čéčĆčāą┤ąŠąĄą╝ą║ąŠčüčéąĖ čĆąĄą╝ąŠąĮčéą░. ąÆčĆąĄą╝čÅ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ ąĘą░čÅą▓ąŠą║ ą▓ą║ą╗čÄčćą░ąĄčé ą▓čĆąĄą╝čÅ ą┤ąŠčüčéą░ą▓ą║ąĖ čüčĆąĄą┤čüčéą▓ ąÜąÉą¤ąĪ ąĖ ąŠąČąĖą┤ą░ąĮąĖčÅ ą▓ ąŠč湥čĆąĄą┤ąĖ ąĮą░ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖąĄ. ąÆ ą¤ąÆ ąĮą░ ą║ą░ąČą┤ąŠą╝ čāčĆąŠą▓ąĮąĄ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčéčüčÅ ą┐čĆąŠčüąĄąĖą▓ą░ąĮąĖąĄ ąŠą▒čēąĄą│ąŠ ą┐ąŠč鹊ą║ą░, ą░ čéą░ą║ąČąĄ ą║ąŠą╝ą┐ąŠąĘąĖčåąĖčÅ ą┐ąŠč鹊ą║ąŠą▓, ą┐ąŠą╗čāčćąĖą▓čłąĖčģ ąŠčéą║ą░ąĘ ą▓ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖąĖ ąĮą░ ąĮąĖąČąĮąĖčģ čāčĆąŠą▓ąĮčÅčģ, ą▓čüą╗ąĄą┤čüčéą▓ąĖąĄ č湥ą│ąŠ čåąĖčĆą║čāą╗ąĖčĆčāčÄčēąĖąĄ ą▓ ą¤ąÆ ą┐ąŠč鹊ą║ąĖ ąĘą░čÅą▓ąŠą║ čģą░čĆą░ą║č鹥čĆąĖąĘčāčÄčéčüčÅ čĆą░ąĘą╗ąĖčćąĮčŗą╝ąĖ ąĘą░ą║ąŠąĮą░ą╝ąĖ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ.

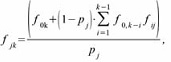

ąÆčŗčĆą░ąČąĄąĮąĖąĄ ą┤ą╗čÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ąĮą░čćą░ą╗čīąĮčŗčģ ą╝ąŠą╝ąĄąĮč鹊ą▓ ąŠą▒čŖąĄą┤ąĖąĮąĄąĮąĮąŠą│ąŠ ą┐ąŠč鹊ą║ą░ ąĖą╝ąĄąĄčé ą▓ąĖą┤

j = 1, 2, ... , ą│ą┤ąĄ fi1 - ąĮą░čćą░ą╗čīąĮčŗąĄ ą╝ąŠą╝ąĄąĮčéčŗ ą┐ąĄčĆą▓ąŠą│ąŠ ą┐ąŠčĆčÅą┤ą║ą░ čüčāą╝ą╝ąĖčĆčāąĄą╝čŗčģ ą┐ąŠč鹊ą║ąŠą▓, um1 ąĖ u2r - ąĖąĮč鹥ąĮčüąĖą▓ąĮąŠčüčéąĖ ą┐ąŠč鹊ą║ąŠą▓ ąĘą░čÅą▓ąŠą║, ą║ąŠč鹊čĆčŗą╝ ą▒čŗą╗ąŠ ąŠčéą║ą░ąĘą░ąĮąŠ ą▓ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖąĖ, λm1 ąĖ λ2r - ąĖąĮč鹥ąĮčüąĖą▓ąĮąŠčüčéąĖ ą┐ąŠč鹊ą║ą░ ąĘą░čÅą▓ąŠą║, ąŠą▒čüą╗čāąČąĖą▓ą░ąĄą╝čŗčģ ąĪąóą×ąĀ [10].

ąÆčŗčĆą░ąČąĄąĮąĖąĄ ą┤ą╗čÅ ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ąĮą░čćą░ą╗čīąĮčŗčģ ą╝ąŠą╝ąĄąĮč鹊ą▓ ą┐čĆąŠčüąĄčÅąĮąĮąŠą│ąŠ ą┐ąŠč鹊ą║ą░ č湥čĆąĄąĘ ą╝ąŠą╝ąĄąĮčéčŗ ąŠčüąĮąŠą▓ąĮąŠą│ąŠ ą┐ąŠč鹊ą║ą░ ąĖą╝ąĄąĄčé ą▓ąĖą┤

j = 1, L1, ą│ą┤ąĄ fjk - k-ą╣ ąĮą░čćą░ą╗čīąĮčŗą╣ ą╝ąŠą╝ąĄąĮčé čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą┤ą╗ąĖąĮčŗ ąĖąĮč鹥čĆą▓ą░ą╗ąŠą▓ ą╝ąĄąČą┤čā ąĘą░čÅą▓ą║ą░ą╝ąĖ j-ą┐ąŠč鹊ą║ą░, pj - ą▓ąĄčĆąŠčÅčéąĮąŠčüčéčī ą▓čŗą▒ąŠčĆą░ j-čāąĘą╗ą░ [3, 5, 10, 11, 12, 13].

ąöą╗čÅ čĆą░čüč湥čéą░ ą▓čĆąĄą╝ąĄąĮąĮčŗčģ ą┐ąŠą║ą░ąĘą░č鹥ą╗ąĄą╣ ą¤ąÆ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą░ąĮą░ą╗ąĖčéąĖą║ąŠ-ąĖą╝ąĖčéą░čåąĖąŠąĮąĮą░čÅ ą╝ąŠą┤ąĄą╗čī, ąŠčüąĮąŠą▓ą░ąĮąĮą░čÅ ąĮą░ ą╝ąĄč鹊ą┤ąĄ ą░ą┐ą┐čĆąŠą║čüąĖą╝ą░čåąĖąĖ čĆą░ąĘą╗ąĖčćąĮčŗčģ čäčāąĮą║čåąĖą╣ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą┐ąŠč鹊ą║ąŠą▓ ąŠčéą║ą░ąĘąŠą▓ ąĖ ą┤ą╗ąĖč鹥ą╗čīąĮąŠčüčéąĖ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ ąĘą░čÅą▓ąŠą║ ą▓ ąĪąĄą£ą×, ą┐ąŠąĘą▓ąŠą╗čÅčÄčēąĄą╝ ąŠčüčāčēąĄčüčéą▓ąĖčéčī ąĘą░ą╝ąĄąĮčā ąĮąĄą╝ą░čĆą║ąŠą▓čüą║ąĖčģ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖą╣ (ąĖąĮč鹥čĆą▓ą░ą╗ąŠą▓ čüą╝ąĄąČąĮčŗčģ ąĘą░čÅą▓ąŠą║ ąĖ ą┤ą╗ąĖč鹥ą╗čīąĮąŠčüčéąĖ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ) čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅą╝ąĖ čäą░ąĘąŠą▓ąŠą│ąŠ čéąĖą┐ą░ - čŹčĆą╗ą░ąĮą│ąŠą▓čüą║ąĖą╝ ąĖą╗ąĖ ą│ąĖą┐ąĄčĆ菹║čüą┐ąŠąĮąĄąĮčåąĖą░ą╗čīąĮčŗą╝ ąĖ čāą║ą░ąĘą░ąĮąĖąĄą╝ ąĮąŠą╝ąĄčĆą░ 菹║čüą┐ąŠąĮąĄąĮčåąĖą░ą╗čīąĮąŠ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą╣ ą▓ąĄčéą▓ąĖ ą┤ą╗čÅ ą║ą░ąČą┤ąŠą╣ ąĖąĘ čüąŠčüčéą░ą▓ą╗čÅčÄčēąĖčģ ą┐čĆąŠčåąĄčüčüą░. ąÉą┐ą┐čĆąŠą║čüąĖą╝ą░čåąĖčÅ ąŠą▒ąŠą▒čēąĄąĮąĮčŗą╝ąĖ čŹčĆą╗ą░ąĮą│ąŠą▓čüą║ąĖą╝ ąĖą╗ąĖ ą│ąĖą┐ąĄčĆ菹║čüą┐ąŠąĮąĄąĮčåąĖą░ą╗čīąĮčŗą╝ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅą╝ąĖ ą╝ąŠąČąĄčé ą▒čŗčéčī ąŠčüčāčēąĄčüčéą▓ą╗ąĄąĮą░ ą┐čĆąĖ ąĘąĮą░ąĮąĖąĖ ą┐ąĄčĆą▓čŗčģ ą┤ą▓čāčģ ą╝ąŠą╝ąĄąĮč鹊ą▓ ąĖčüčģąŠą┤ąĮąŠą│ąŠ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ [3, 10].

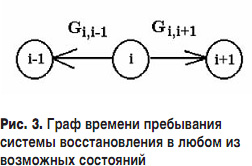

ąÆčĆąĄą╝čÅ ą┐čĆąĄą▒čŗą▓ą░ąĮąĖčÅ ą¤ąÆ ą▓ ą╗čÄą▒ąŠą╝ ąĖąĘ ą▓ąŠąĘą╝ąŠąČąĮčŗčģ čüąŠčüč鹊čÅąĮąĖą╣ ąŠą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ą│čĆą░č乊ą╝ (čüą╝. čĆąĖčü. 3), ą│ą┤ąĄ Gi, i+1 - ąĘą░ą║ąŠąĮ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą▓čĆąĄą╝ąĄąĮąĖ ą┐čĆąĄą▒čŗą▓ą░ąĮąĖčÅ ą┐čĆąŠčåąĄčüčüą░ ą▓ čüąŠčüč鹊čÅąĮąĖąĖ ą┤ąŠ ąŠč湥čĆąĄą┤ąĮąŠą│ąŠ ą┐ąĄčĆąĄčģąŠą┤ą░ ą┐ąŠą┤ ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖąĄą╝ ąŠčéą║ą░ąĘąŠą▓, ą┐čĆąĖ čāčüą╗ąŠą▓ąĖąĖ, čćč鹊 ą┐čĆąŠčåąĄčüčü ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ ąŠčéčüčāčéčüčéą▓čāąĄčé; Gi, i-1 - ąĘą░ą║ąŠąĮ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą▓čĆąĄą╝ąĄąĮąĖ ą┐čĆąĄą▒čŗą▓ą░ąĮąĖčÅ ą┐čĆąŠčåąĄčüčüą░ ą▓ čüąŠčüč鹊čÅąĮąĖąĖ ą┤ąŠ ąŠč湥čĆąĄą┤ąĮąŠą│ąŠ ą┐ąĄčĆąĄčģąŠą┤ą░ ą▓čüą╗ąĄą┤čüčéą▓ąĖąĄ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ čŹą╗ąĄą╝ąĄąĮč鹊ą▓ ąĪąĪ, ą┐čĆąĖ čāčüą╗ąŠą▓ąĖąĖ, čćč鹊 ąŠčéą║ą░ąĘčŗ ą▓ ąĪąĪ ąŠčéčüčāčéčüčéą▓čāčÄčé.

ążčāąĮą║čåąĖčÅ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą▓čĆąĄą╝ąĄąĮąĖ ą┐čĆąĄą▒čŗą▓ą░ąĮąĖčÅ ą▓ čüąŠčüč鹊čÅąĮąĖąĖ Fi(t) ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ ą║ą░ą║:

ą│ą┤ąĄ Gij(t) - čäčāąĮą║čåąĖčÅ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą▓čĆąĄą╝ąĄąĮąĖ ą┐čĆąĄą▒čŗą▓ą░ąĮąĖčÅ ą┐čĆąŠčåąĄčüčüą░ ą▓ čüąŠčüč鹊čÅąĮąĖąĖ i ą┤ąŠ ą┐ąĄčĆąĄčģąŠą┤ą░ ą▓ ąŠą┤ąĮąŠ ąĖąĘ ą▓ąŠąĘą╝ąŠąČąĮčŗčģ čüąŠčüč鹊čÅąĮąĖą╣ j, ą║ą░ą║ ąĄčüą╗ąĖ ą▒čŗ čŹč鹊čé ą┐ąĄčĆąĄčģąŠą┤ ą▒čŗą╗ ąĄą┤ąĖąĮčüčéą▓ąĄąĮąĮąŠ ą▓ąŠąĘą╝ąŠąČąĮčŗą╝.

ążčāąĮą║čåąĖčÅ Fi(t) čüą▓čÅąĘą░ąĮą░ čü ą▓ąĄčĆąŠčÅčéąĮąŠčüčéčÅą╝ąĖ ą┐ąĄčĆąĄčģąŠą┤ą░ ą┐čĆąŠčåąĄčüčüą░ ąĖąĘ čüąŠčüč鹊čÅąĮąĖčÅ i ą▓ čüąŠčüč鹊čÅąĮąĖąĄ j čüąŠąŠčéąĮąŠčłąĄąĮąĖąĄą╝:

ąÆąĄčĆąŠčÅčéąĮąŠčüčéčī ą┐ąĄčĆąĄčģąŠą┤ą░ ą┐čĆąŠčåąĄčüčüą░ ąĖąĘ čüąŠčüč鹊čÅąĮąĖčÅ i ą▓ čüąŠčüč鹊čÅąĮąĖąĄ j ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ:

Fij(t) - čäčāąĮą║čåąĖčÅ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą▓čĆąĄą╝ąĄąĮąĖ ą┐čĆąĄą▒čŗą▓ą░ąĮąĖčÅ ą┐čĆąŠčåąĄčüčüą░ ą▓ čüąŠčüč鹊čÅąĮąĖąĖ i ą┐čĆąĖ čāčüą╗ąŠą▓ąĖąĖ, čćč鹊 ąŠąĮ ą┐ąĄčĆąĄą╣ą┤ąĄčé čüąŠčüč鹊čÅąĮąĖąĄ j, ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ ą║ą░ą║:

ą│ą┤ąĄ πij- čāčüą╗ąŠą▓ąĮą░čÅ ą▓ąĄčĆąŠčÅčéąĮąŠčüčéčī ą┐ąĄčĆąĄčģąŠą┤ą░ ą┐čĆąŠčåąĄčüčüą░ ą▓ čüąŠčüč鹊čÅąĮąĖąĄ j ąĖąĘ čüąŠčüč鹊čÅąĮąĖčÅ i ąĮą░ n čłą░ą│ąĄ.

ą¤ą░čĆą░ą╝ąĄčéčĆčŗ čüčéčĆčāą║čéčāčĆčŗ ąĪąóą×ąĀ ąĖ čģą░čĆą░ą║č鹥čĆąĖčüčéąĖą║ąĖ ą▓čģąŠą┤ąĮąŠą│ąŠ ą┐ąŠč鹊ą║ą░ ąĘą░čÅą▓ąŠą║ ąĮą░ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ ąÜąÉą¤ ąĪ ą▓ą╗ąĖčÅčÄčé ąĮą░ ą┐čĆąŠą┐čāčüą║ąĮčāčÄ čüą┐ąŠčüąŠą▒ąĮąŠčüčéčī ąĪąĪ. ążąŠčĆą╝ąĖčĆąŠą▓ą░ąĮąĖąĄ ą▓čģąŠą┤ąĮąŠą│ąŠ ą┐ąŠč鹊ą║ą░ ąĘą░čÅą▓ąŠą║ ąĮą░ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖąĄ ąĮą░čģąŠą┤ąĖčéčüčÅ ą▓ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé ą┐ąŠą║ą░ąĘą░č鹥ą╗ąĄą╣ ąŠčéą║ą░ąĘąŠčāčüč鹊ą╣čćąĖą▓ąŠčüčéąĖ 菹╗ąĄą╝ąĄąĮč鹊ą▓ čüąĄčéąĖ čüą▓čÅąĘąĖ ąĮą░ ąŠčüąĮąŠą▓ąĄ ąÜąÉą¤ąĪ. ąÆ ą║ą░č湥čüčéą▓ąĄ čéą░ą║ąŠą│ąŠ ą┐ąŠą║ą░ąĘą░č鹥ą╗čÅ ąŠčéą║ą░ąĘąŠčāčüč鹊ą╣čćąĖą▓ąŠčüčéąĖ čĆą░čüčüą╝ą░čéčĆąĖą▓ą░ąĄčéčüčÅ čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮą░čÅ čāčüč鹊ą╣čćąĖą▓ąŠčüčéčī ąÜąÉą¤ąĪ.

ąśčüčüą╗ąĄą┤ąŠą▓ą░ąĮąĖąĄ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ ąÜąÉą¤ąĪ ą▒ą░ąĘąĖčĆčāąĄčéčüčÅ ąĮą░ ąĖčüčüą╗ąĄą┤ąŠą▓ą░ąĮąĖąĖ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ ąĄą│ąŠ čüąŠčüčéą░ą▓ą╗čÅčÄčēąĖčģ - ą░ą┐ą┐ą░čĆą░čéčāčĆąĮąŠą│ąŠ, čüąĖčüč鹥ą╝ąĮąŠą│ąŠ ąĖ ą┐čĆąĖą║ą╗ą░ą┤ąĮąŠą│ąŠ ą║ąŠą╝ą┐ąŠąĮąĄąĮč鹊ą▓. ą×čüąĮąŠą▓ąĮčŗąĄ ą┐ąŠą┤čģąŠą┤čŗ ą║ ą┐čĆąŠą▒ą╗ąĄą╝ąĄ čĆą░čüč湥čéą░ ą┐ąŠą║ą░ąĘą░č鹥ą╗ąĄą╣ ąŠčéą║ą░ąĘąŠčāčüč鹊ą╣čćąĖą▓ąŠčüčéąĖ ąĖ ą▓ą▓ąŠą┤ąĖą╝čŗčģ ą┐čĆąĖ čŹč鹊ą╝ ąŠą│čĆą░ąĮąĖč湥ąĮąĖą╣ čāą║ą░ąĘą░ąĮčŗ ą▓ [2, 14]. ąĪčāčēąĄčüčéą▓čāčÄčēąĖąĄ ą╝ąĄč鹊ą┤čŗ čĆą░čüč湥čéą░ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ čüąĖčüč鹥ą╝ ą┐čĆąŠąĖąĘą▓ąŠą╗čīąĮąŠą╣ čüčéčĆčāą║čéčāčĆčŗ, ąĖąĘą╗ąŠąČąĄąĮąĮčŗąĄ ą▓ [15, 16], ąĖą╝ąĄčÄčé čĆčÅą┤ čüčāčēąĄčüčéą▓ąĄąĮąĮčŗčģ ąĮąĄą┤ąŠčüčéą░čéą║ąŠą▓ ąĖ ąŠą│čĆą░ąĮąĖč湥ąĮąĖą╣, ą║ąŠč鹊čĆčŗąĄ ą┤ąĄą╗ą░čÄčé ąĮąĄą┐čĆąĖąĄą╝ą╗ąĄą╝čŗą╝ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄ ąĖčģ ą┤ą╗čÅ čĆą░čüč湥čéą░ ą┐ąŠą║ą░ąĘą░č鹥ą╗ąĄą╣ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ ą░ą┐ą┐ą░čĆą░čéčāčĆąĮąŠą│ąŠ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéą░. ąöą╗čÅ čĆą░čüč湥čéą░ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ ą░ą┐ą┐ą░čĆą░čéčāčĆąĮąŠą│ąŠ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéą░, čü čāč湥č鹊ą╝ ąĖą╝ąĄčÄčēąĖčģčüčÅ ąŠčüąŠą▒ąĄąĮąĮąŠčüč鹥ą╣ čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÅ ąÜąÉą¤ąĪ, ą╝ąŠąČąĄčé ą▒čŗčéčī ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮ ą╗ąŠą│ąĖą║ąŠ-ą▓ąĄčĆąŠčÅčéąĮąŠčüčéąĮčŗą╣ ą╝ąĄč鹊ą┤ (ąøąÆą£)[6, 14, 15, 16].

ąÆą░ąČąĮąŠą╣ ą┐čĆąŠą▒ą╗ąĄą╝ąŠą╣ čĆą░čüč湥čéą░ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ ą┐čĆąĖą║ą╗ą░ą┤ąĮąŠą│ąŠ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéą░ čÅą▓ą╗čÅąĄčéčüčÅ čāč湥čé ą▓ą╗ąĖčÅąĮąĖčÅ ąĮąĄąĘą░ą┤ąĄą╣čüčéą▓ąŠą▓ą░ąĮąĮčŗčģ ąŠčéą║ą░ąĘąŠą▓ ą┐čĆąŠą│čĆą░ą╝ą╝ąĮčŗčģ ą╝ąŠą┤čāą╗ąĄą╣. ąóą░ą║ą░čÅ ąŠčüąŠą▒ąĄąĮąĮąŠčüčéčī ąĮą░ą║ą╗ą░ą┤čŗą▓ą░ąĄčé ąŠą│čĆą░ąĮąĖč湥ąĮąĖčÅ ąĮą░ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄ ą╝ąĄč鹊ą┤ąŠą▓, ąŠą┐ąĖčüą░ąĮąĮčŗčģ ą▓ [6,15,16], ąĮąŠ ąĄčüą╗ąĖ ą┐čĆąĖą║ą╗ą░ą┤ąĮąŠą╣ ą║ąŠą╝ą┐ąŠąĮąĄąĮčé čĆą░čüčüą╝ą░čéčĆąĖą▓ą░ąĄčéčüčÅ ą║ą░ą║ čüąŠą▓ąŠą║čāą┐ąĮąŠčüčéčī ą╝ąŠą┤čāą╗ąĄą╣ ą╝ą░čłąĖąĮąĮąŠą│ąŠ ą║ąŠą┤ą░, č鹊 ą┤ą╗čÅ čĆą░čüč湥čéą░ ą┐ąŠą║ą░ąĘą░č鹥ą╗ąĄą╣ ąĄą│ąŠ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮ ąøąÆą£ [14].

ą£ąĄč鹊ą┤čŗ čĆą░čüč湥čéą░ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ, ąŠą┐ąĖčüą░ąĮąĮčŗąĄ ą▓ [2, 6, 15, 16], ąĮąĄ ą┐ąŠąĘą▓ąŠą╗čÅčÄčé čāč湥čüčéčī ąŠčüąŠą▒ąĄąĮąĮąŠčüčéąĖ čéą░ą║ąŠą│ąŠ ą░čüą┐ąĄą║čéą░ čĆą░ą▒ąŠčéčŗ ą×ąĪ, ą║ą░ą║ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĄ ąŠą┤ąĮąŠą▓čĆąĄą╝ąĄąĮąĮąŠą╣ čĆą░ą▒ąŠčéčŗ ąĮąĄčüą║ąŠą╗čīą║ąĖčģ ą┐čĆąĖą║ą╗ą░ą┤ąĮčŗčģ ąĖ čüąĖčüč鹥ą╝ąĮčŗčģ ą┐čĆąŠą│čĆą░ą╝ą╝ (ą┤čĆą░ą╣ą▓ąĄčĆąŠą▓ čāčüčéčĆąŠą╣čüčéą▓ ąĖ čé.ą┤.).

ąÆ čüąĖą╗čā č鹊ą│ąŠ, čćč鹊 ą×ąĪ ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅčÄčé čüąŠą▒ąŠą╣ čüąĖčüč鹥ą╝čŗ ą┐ąĄčĆąĄčĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą░ą┐ą┐ą░čĆą░čéąĮąŠą│ąŠ ąĖ ą▓čĆąĄą╝ąĄąĮąĮąŠą│ąŠ čĆąĄčüčāčĆčüą░, ą┤ą╗čÅ čĆą░čüč湥čéą░ ąĘąĮą░č湥ąĮąĖą╣ ą┐ąŠą║ą░ąĘą░č鹥ą╗ąĄą╣ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ ą╝ąŠąČąĄčé ą▒čŗčéčī ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮ ą╝ą░č鹥ą╝ą░čéąĖč湥čüą║ąĖą╣ ą░ą┐ą┐ą░čĆą░čé č鹥ąŠčĆąĖąĖ čüąĖčüč鹥ą╝ ą╝ą░čüčüąŠą▓ąŠą│ąŠ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ.

ąÉąĮą░ą╗ąĖąĘ ą░ą╗ą│ąŠčĆąĖčéą╝ąŠą▓ čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÅ ą×ąĪ ą┐ąŠą║ą░ąĘą░ą╗, čćč鹊 ą▒ąŠą╗čīčłąĖąĮčüčéą▓ąŠ čüą▒ąŠąĄą▓ (ąŠčéą║ą░ąĘąŠą▓) ą×ąĪ ą┐čĆąŠąĖčüčģąŠą┤ąĖčé ą▓čüą╗ąĄą┤čüčéą▓ąĖąĄ ąĮąĄą▓ąŠąĘą╝ąŠąČąĮąŠčüčéąĖ ą▓čŗą┤ąĄą╗ąĄąĮąĖčÅ čĆąĄčüčāčĆčüą░, čéčĆąĄą▒čāąĄą╝ąŠą│ąŠ ą┐čĆąĖą║ą╗ą░ą┤ąĮčŗą╝ąĖ ą┐čĆąŠčåąĄčüčüą░ą╝ąĖ ą┐čĆąĖ čāčüą╗ąŠą▓ąĖąĖ, čćč鹊 ą░ą┐ą┐ą░čĆą░čéčāčĆąĮčŗą╣ ą║ąŠą╝ą┐ąŠąĮąĄąĮčé ąĖčüą┐čĆą░ą▓ąĄąĮ [2]. ąöą╗čÅ ąĖčüčüą╗ąĄą┤ąŠą▓ą░ąĮąĖčÅ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ čüąĖčüč鹥ą╝ąĮąŠą│ąŠ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéą░ ą┐čĆąĄą┤ą╗ą░ą│ą░ąĄčéčüčÅ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą╝ąŠą┤ąĄą╗čī čüąĖčüč鹥ą╝čŗ ą╝ą░čüčüąŠą▓ąŠą│ąŠ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ  čü ąŠč湥čĆąĄą┤čīčÄ ąĖ ąĮą░ą╗ąĖčćąĖąĄą╝ ą┐čĆąĖąŠčĆąĖč鹥čéą░ ą▓ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖąĖ ą┐ąŠ ą┐čĆą░ą▓ąĖą╗čā ą┐čĆąĄčĆčŗą▓ą░ąĮąĖčÅ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ [14]. ąöą╗čÅ ą┐čĆąĄą┤ą╗ąŠąČąĄąĮąĮąŠą╣ ą╝ąŠą┤ąĄą╗ąĖ čüąŠčüčéą░ą▓ą╗ąĄąĮą░ ąĖ čĆąĄčłąĄąĮą░ čüąĖčüč鹥ą╝ą░ ą┤ąĖčäč乥čĆąĄąĮčåąĖą░ą╗čīąĮčŗčģ čāčĆą░ą▓ąĮąĄąĮąĖą╣ ą▓ąĄčĆąŠčÅčéąĮąŠčüč鹥ą╣ čüąŠčüč鹊čÅąĮąĖą╣, ąĖ ą┤ą╗čÅ čüčéą░čåąĖąŠąĮą░čĆąĮąŠą│ąŠ čĆąĄąČąĖą╝ą░ (t→∞) ą┐čĆąĖ čāčüą╗ąŠą▓ąĖąĖ čĆą░ą▓ąĄąĮčüčéą▓ą░ ą▓čüąĄčģ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĮčŗčģ ąĮčāą╗čÄ ą┐ąŠą╗čāč湥ąĮą░ čüąĖčüč鹥ą╝ą░ ą░ą╗ą│ąĄą▒čĆą░ąĖč湥čüą║ąĖčģ čāčĆą░ą▓ąĮąĄąĮąĖą╣. ą¤čāč鹥ą╝ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠą│ąŠ čĆąĄčłąĄąĮąĖčÅ čüąĖčüč鹥ą╝čŗ ą░ą╗ą│ąĄą▒čĆą░ąĖč湥čüą║ąĖčģ čāčĆą░ą▓ąĮąĄąĮąĖą╣ ą┐ąŠą╗čāč湥ąĮčŗ ą▓čŗčĆą░ąČąĄąĮąĖčÅ ą┤ą╗čÅ ą▓ąĄčĆąŠčÅčéąĮąŠčüč鹥ą╣ čüąŠčüč鹊čÅąĮąĖą╣ ą▓ čāčüčéą░ąĮąŠą▓ąĖą▓čłąĄą╝čüčÅ čĆąĄąČąĖą╝ąĄ (ąŠčéčüčāčéčüčéą▓čāąĄčé ą┐ąĄčĆąĄčģąŠą┤ąĮčŗą╣ ą┐čĆąŠčåąĄčüčü) [4, 17]:

čü ąŠč湥čĆąĄą┤čīčÄ ąĖ ąĮą░ą╗ąĖčćąĖąĄą╝ ą┐čĆąĖąŠčĆąĖč鹥čéą░ ą▓ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖąĖ ą┐ąŠ ą┐čĆą░ą▓ąĖą╗čā ą┐čĆąĄčĆčŗą▓ą░ąĮąĖčÅ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ [14]. ąöą╗čÅ ą┐čĆąĄą┤ą╗ąŠąČąĄąĮąĮąŠą╣ ą╝ąŠą┤ąĄą╗ąĖ čüąŠčüčéą░ą▓ą╗ąĄąĮą░ ąĖ čĆąĄčłąĄąĮą░ čüąĖčüč鹥ą╝ą░ ą┤ąĖčäč乥čĆąĄąĮčåąĖą░ą╗čīąĮčŗčģ čāčĆą░ą▓ąĮąĄąĮąĖą╣ ą▓ąĄčĆąŠčÅčéąĮąŠčüč鹥ą╣ čüąŠčüč鹊čÅąĮąĖą╣, ąĖ ą┤ą╗čÅ čüčéą░čåąĖąŠąĮą░čĆąĮąŠą│ąŠ čĆąĄąČąĖą╝ą░ (t→∞) ą┐čĆąĖ čāčüą╗ąŠą▓ąĖąĖ čĆą░ą▓ąĄąĮčüčéą▓ą░ ą▓čüąĄčģ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĮčŗčģ ąĮčāą╗čÄ ą┐ąŠą╗čāč湥ąĮą░ čüąĖčüč鹥ą╝ą░ ą░ą╗ą│ąĄą▒čĆą░ąĖč湥čüą║ąĖčģ čāčĆą░ą▓ąĮąĄąĮąĖą╣. ą¤čāč鹥ą╝ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠą│ąŠ čĆąĄčłąĄąĮąĖčÅ čüąĖčüč鹥ą╝čŗ ą░ą╗ą│ąĄą▒čĆą░ąĖč湥čüą║ąĖčģ čāčĆą░ą▓ąĮąĄąĮąĖą╣ ą┐ąŠą╗čāč湥ąĮčŗ ą▓čŗčĆą░ąČąĄąĮąĖčÅ ą┤ą╗čÅ ą▓ąĄčĆąŠčÅčéąĮąŠčüč鹥ą╣ čüąŠčüč鹊čÅąĮąĖą╣ ą▓ čāčüčéą░ąĮąŠą▓ąĖą▓čłąĄą╝čüčÅ čĆąĄąČąĖą╝ąĄ (ąŠčéčüčāčéčüčéą▓čāąĄčé ą┐ąĄčĆąĄčģąŠą┤ąĮčŗą╣ ą┐čĆąŠčåąĄčüčü) [4, 17]:

ą│ą┤ąĄ

ą▓ąĄą╗ąĖčćąĖąĮą░ ąĄčüčéčī γr čüčĆąĄą┤ąĮąĄąĄ čćąĖčüą╗ąŠ čéčĆąĄą▒ąŠą▓ą░ąĮąĖą╣ r-ą│ąŠ ą┐čĆąĖąŠčĆąĖč鹥čéąĮąŠą│ąŠ ą║ą╗ą░čüčüą░, ą║ąŠč鹊čĆąŠąĄ ąĮą░čģąŠą┤ąĖą╗ąŠčüčī ą▒čŗ ą▓ čüąĖčüč鹥ą╝ąĄ, ąĄčüą╗ąĖ ą▒čŗ ąĮąĖ ąŠą┤ąĮąŠ čéčĆąĄą▒ąŠą▓ą░ąĮąĖąĄ ąĖąĘ ąĮąĖčģ ąĮąĄ ąŠą▒čüą╗čāąČąĖą▓ą░ą╗ą░čüčī. ąÆ čŹč鹊ą╝ čüą╗čāčćą░ąĄ čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅ ą┐ąŠą║ąĖą┤ą░čÄčé čüąĖčüč鹥ą╝čā č鹊ą╗čīą║ąŠ ąĘą░ čüč湥čé ąŠą│čĆą░ąĮąĖč湥ąĮąĖčÅ ą┐ąŠ ą▓čĆąĄą╝ąĄąĮąĖ ąŠąČąĖą┤ą░ąĮąĖčÅ ą▓ čüč鹥ą║ąĄ ą║ąŠą╝ą░ąĮą┤;

ą▓ąĄą╗ąĖčćąĖąĮą░ ąĄčüčéčī γr čüčĆąĄą┤ąĮąĄąĄ čćąĖčüą╗ąŠ čéčĆąĄą▒ąŠą▓ą░ąĮąĖą╣ r-ą│ąŠ ą┐čĆąĖąŠčĆąĖč鹥čéąĮąŠą│ąŠ ą║ą╗ą░čüčüą░, ą║ąŠč鹊čĆąŠąĄ ąĮą░čģąŠą┤ąĖą╗ąŠčüčī ą▒čŗ ą▓ čüąĖčüč鹥ą╝ąĄ, ąĄčüą╗ąĖ ą▒čŗ ąĮąĖ ąŠą┤ąĮąŠ čéčĆąĄą▒ąŠą▓ą░ąĮąĖąĄ ąĖąĘ ąĮąĖčģ ąĮąĄ ąŠą▒čüą╗čāąČąĖą▓ą░ą╗ą░čüčī. ąÆ čŹč鹊ą╝ čüą╗čāčćą░ąĄ čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅ ą┐ąŠą║ąĖą┤ą░čÄčé čüąĖčüč鹥ą╝čā č鹊ą╗čīą║ąŠ ąĘą░ čüč湥čé ąŠą│čĆą░ąĮąĖč湥ąĮąĖčÅ ą┐ąŠ ą▓čĆąĄą╝ąĄąĮąĖ ąŠąČąĖą┤ą░ąĮąĖčÅ ą▓ čüč鹥ą║ąĄ ą║ąŠą╝ą░ąĮą┤;

ą▓ąĄą╗ąĖčćąĖąĮą░ δr ąĄčüčéčī čüčĆąĄą┤ąĮąĄąĄ čćąĖčüą╗ąŠ čåąĖą║ą╗ąŠą▓ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ ą▓čüąĄą╝ čĆąĄčüčāčĆčüąŠą╝ ą×ąĪ V, ą┐čĆąĖčģąŠą┤čÅčēąĄąĄčüčÅ ąĮą░ čüčĆąĄą┤ąĮąĄąĄ ą▓čĆąĄą╝čÅ ą┐čĆąĄą▒čŗą▓ą░ąĮąĖčÅ čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅ r ą┐čĆąĖąŠčĆąĖč鹥čéąĮąŠą│ąŠ ą║ą╗ą░čüčüą░ ą▓ čüąĖčüč鹥ą╝ąĄ ą▓ čüą╗čāčćą░ąĄ, ąĄčüą╗ąĖ ąŠąĮąŠ ąĮąĄ ąŠą▒čüą╗čāąČąĖą▓ą░ąĄčéčüčÅ;

ą▓ąĄą╗ąĖčćąĖąĮą░ δr ąĄčüčéčī čüčĆąĄą┤ąĮąĄąĄ čćąĖčüą╗ąŠ čåąĖą║ą╗ąŠą▓ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ ą▓čüąĄą╝ čĆąĄčüčāčĆčüąŠą╝ ą×ąĪ V, ą┐čĆąĖčģąŠą┤čÅčēąĄąĄčüčÅ ąĮą░ čüčĆąĄą┤ąĮąĄąĄ ą▓čĆąĄą╝čÅ ą┐čĆąĄą▒čŗą▓ą░ąĮąĖčÅ čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÅ r ą┐čĆąĖąŠčĆąĖč鹥čéąĮąŠą│ąŠ ą║ą╗ą░čüčüą░ ą▓ čüąĖčüč鹥ą╝ąĄ ą▓ čüą╗čāčćą░ąĄ, ąĄčüą╗ąĖ ąŠąĮąŠ ąĮąĄ ąŠą▒čüą╗čāąČąĖą▓ą░ąĄčéčüčÅ;

- ąĖąĮč鹥ąĮčüąĖą▓ąĮąŠčüčéčī ą┐ąŠčüčéčāą┐ą░čÄčēąĄą╣ ą▓ ą×ąĪ ąĮą░ą│čĆčāąĘą║ąĖ ąŠčé ą┐čĆąŠčåąĄčüčüąŠą▓ čü ą┐čĆąĖąŠčĆąĖč鹥č鹊ą╝, ąĮąĄ ą┐čĆąĄą▓čŗčłą░čÄčēąĖą╝ r;

- ąĖąĮč鹥ąĮčüąĖą▓ąĮąŠčüčéčī ą┐ąŠčüčéčāą┐ą░čÄčēąĄą╣ ą▓ ą×ąĪ ąĮą░ą│čĆčāąĘą║ąĖ ąŠčé ą┐čĆąŠčåąĄčüčüąŠą▓ čü ą┐čĆąĖąŠčĆąĖč鹥č鹊ą╝, ąĮąĄ ą┐čĆąĄą▓čŗčłą░čÄčēąĖą╝ r;

- ąĖąĮč鹥ąĮčüąĖą▓ąĮąŠčüčéčī čüčāą╝ą╝ą░čĆąĮąŠą│ąŠ ą┐ąŠč鹊ą║ą░ čéčĆąĄą▒ąŠą▓ą░ąĮąĖą╣ ą║ ą×ąĪ čü ą┐čĆąĖąŠčĆąĖč鹥č鹊ą╝, ąĮąĄ ą┐čĆąĄą▓čŗčłą░čÄčēąĖą╝ r;

- ąĖąĮč鹥ąĮčüąĖą▓ąĮąŠčüčéčī čüčāą╝ą╝ą░čĆąĮąŠą│ąŠ ą┐ąŠč鹊ą║ą░ čéčĆąĄą▒ąŠą▓ą░ąĮąĖą╣ ą║ ą×ąĪ čü ą┐čĆąĖąŠčĆąĖč鹥č鹊ą╝, ąĮąĄ ą┐čĆąĄą▓čŗčłą░čÄčēąĖą╝ r;

- čüčéą░čåąĖąŠąĮą░čĆąĮą░čÅ ą▓ąĄčĆąŠčÅčéąĮąŠčüčéčī č鹊ą│ąŠ, čćč鹊 ą▓ čüąĖčüč鹥ą╝ąĄ ąĮąĄčé ąĘą░čÅą▓ąŠą║ (ą▓ąĄčüčī čĆąĄčüčāčĆčü čüą▓ąŠą▒ąŠą┤ąĄąĮ);

- čüčéą░čåąĖąŠąĮą░čĆąĮą░čÅ ą▓ąĄčĆąŠčÅčéąĮąŠčüčéčī č鹊ą│ąŠ, čćč鹊 ą▓ čüąĖčüč鹥ą╝ąĄ ąĮąĄčé ąĘą░čÅą▓ąŠą║ (ą▓ąĄčüčī čĆąĄčüčāčĆčü čüą▓ąŠą▒ąŠą┤ąĄąĮ);

čĆr, V - ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ąĖąĮč鹥ąĮčüąĖą▓ąĮąŠčüčéąĖ ąĮą░ą│čĆčāąĘą║ąĖ ąĖ čćąĖčüą╗ą░ ąĄą┤ąĖąĮąĖčå čĆąĄčüčāčĆčüą░, ą┐ąĄčĆąĄą┤ą░ą▓ą░ąĄą╝čŗąĄ ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ č乊čĆą╝čāą╗čŗ ą┤ą╗čÅ ą┐čĆąŠą▓ąĄą┤ąĄąĮąĖčÅ čĆą░čüč湥č鹊ą▓.

ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą┐čĆąĄą┤ą╗ą░ą│ą░ąĄą╝ąŠą│ąŠ ą┐ąŠą┤čģąŠą┤ą░ ą┐ąŠąĘą▓ąŠą╗čÅąĄčé ąŠą┐čĆąĄą┤ąĄą╗ąĖčéčī ą▓ čāčüčéą░ąĮąŠą▓ąĖą▓čłąĄą╝čüčÅ čĆąĄąČąĖą╝ąĄ čĆą░ą▒ąŠčéčŗ ą×ąĪ ą▓ąĄčĆąŠčÅčéąĮąŠčüčéąĖ čüą▒ąŠąĄą▓ ą▓ čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖąĖ ą┐čĆąŠčåąĄčüčüąŠą▓ ą┐ąŠ ą▓ąĖąĮąĄ ą×ąĪ, ą┤ą╗čÅ ą║ąŠč鹊čĆčŗčģ ą║čĆąĖčéąĖčćąĮąŠ ą▓čĆąĄą╝čÅ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ ąĖčģ čéčĆąĄą▒ąŠą▓ą░ąĮąĖą╣ ąĮą░ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖąĄ čĆąĄčüčāčĆčüą░. ą×ą┤ąĮą░ą║ąŠ ą┐čĆąĄą┤čüčéą░ą▓ą╗ąĄąĮąĮčŗąĄ ą░ąĮą░ą╗ąĖčéąĖč湥čüą║ąĖąĄ ą▓čŗčĆą░ąČąĄąĮąĖčÅ (5-7) ąĮąĄ čāčćąĖčéčŗą▓ą░čÄčé čüą╗čāčćą░čÅ ą┐čĆąĄą┤ąŠčüčéą░ą▓ą╗ąĄąĮąĖčÅ ą┐ąŠ ąŠą┤ąĮąŠą╝čā čéčĆąĄą▒ąŠą▓ą░ąĮąĖčÄ ąĮąĄčüą║ąŠą╗čīą║ąĖčģ ąĄą┤ąĖąĮąĖčå čĆąĄčüčāčĆčüą░, ąĖ ą▓čģąŠą┤ąĮąŠą╣ ą┐ąŠč鹊ą║ ąĘą░čÅą▓ąŠą║ ąŠą┐ąĖčüčŗą▓ą░ąĄčéčüčÅ ąĖčüčģąŠą┤čÅ ąĖąĘ ą┐čĆąĄą┤ą┐ąŠą╗ąŠąČąĄąĮąĖčÅ, čćč鹊 ąĖąĮč鹥ąĮčüąĖą▓ąĮąŠčüčéąĖ ą┐ąŠčüčéčāą┐ą╗ąĄąĮąĖčÅ čéčĆąĄą▒ąŠą▓ą░ąĮąĖą╣ ąŠčé R-ą┐čĆąĖąŠčĆąĖč鹥čéąĮčŗčģ ą║ą╗ą░čüčüąŠą▓ ąŠą┤ąĖąĮą░ą║ąŠą▓čŗ. ąŁčéąĖ ąĮąĄą┤ąŠčüčéą░čéą║ąĖ ą╝ąŠą│čāčé ą▒čŗčéčī čāčüčéčĆą░ąĮąĄąĮčŗ ą┐čĆąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ ą╝ąĄč鹊ą┤ąŠą▓ ąĖą╝ąĖčéą░čåąĖąŠąĮąĮąŠą│ąŠ ą╝ąŠą┤ąĄą╗ąĖčĆąŠą▓ą░ąĮąĖčÅ. ą£ąŠą┤ąĄą╗čī ą┐čĆąĄąŠą▒čĆą░ąĘčāąĄčéčüčÅ ą▓ ą░ąĮą░ą╗ąĖčéąĖą║ąŠ-ąĖą╝ąĖčéą░čåąĖąŠąĮąĮčāčÄ, ą│ą┤ąĄ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮąŠ ą▓ą▓ąŠą┤čÅčéčüčÅ ąĖčüčģąŠą┤ąĮčŗąĄ ą┤ą░ąĮąĮčŗąĄ ąŠ čĆą░ąĘą╝ąĄčĆą░čģ ąĘą░ą┐čĆą░čłąĖą▓ą░ąĄą╝ąŠą│ąŠ čĆąĄčüčāčĆčüą░ ąĖ ąĘąĮą░č湥ąĮąĖčÅčģ ąĖąĮč鹥ąĮčüąĖą▓ąĮąŠčüč鹥ą╣ ą┐ąŠčüčéčāą┐ą╗ąĄąĮąĖčÅ čéčĆąĄą▒ąŠą▓ą░ąĮąĖą╣ ąŠčé R-ą┐čĆąĖąŠčĆąĖč鹥čéąĮčŗčģ ą║ą╗ą░čüčüąŠą▓. ąóą░ą║ą░čÅ ą╝ąŠą┤ąĄą╗čī ą┐ąŠąĘą▓ąŠą╗ąĖčé ą┐ąŠą╗čāčćąĖčéčī ą▓ąĄčĆąŠčÅčéąĮąŠčüčéąĖ čüą▒ąŠąĄą▓ ą×ąĪ ąĮą░ ąŠčüąĮąŠą▓ąĄ ąĖąĘą▓ąĄčüčéąĮčŗčģ ąĮą░ą▒ąŠčĆąŠą▓ ą▓čģąŠą┤ąĮčŗčģ ą┤ą░ąĮąĮčŗčģ ą┐čĆąĖą║ą╗ą░ą┤ąĮčŗčģ ą┐čĆąŠčåąĄčüčüąŠą▓.

ąĪčģąŠąČąĄčüčéčī ą┐ąŠčüą╗ąĄą┤čüčéą▓ąĖą╣ ąŠčéą║ą░ąĘąŠą▓, ą▓čŗąĘą▓ą░ąĮąĮčŗčģ ąĄčüč鹥čüčéą▓ąĄąĮąĮčŗą╝ąĖ čäą░ą║č鹊čĆą░ą╝ąĖ ąĖ ą┤ąĄčüčéčĆčāą║čéąĖą▓ąĮčŗą╝ ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮčŗą╝ ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖąĄą╝ ąĮą░ ąÜąÉą¤ąĪ ą▓ č乊čĆą╝ąĄ DDoS-ą░čéą░ą║ąĖ, ą┐čĆąĖą▓ąŠą┤ąĖčé ą║ ąĮąĄą░ą┤ąĄą║ą▓ą░čéąĮąŠą╝čā ą▓čŗą▒ąŠčĆčā ą║čĆąĖč鹥čĆąĖčÅ ą┤ą╗čÅ č乊čĆą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ čāą┐čĆą░ą▓ą╗čÅčÄčēąĄą│ąŠ ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖčÅ ąĮą░ čüąĄčéčī čüą▓čÅąĘąĖ. ąÆ ą┐ąĄčĆą▓ąŠą╝ čüą╗čāčćą░ąĄ ą║čĆąĖč鹥čĆąĖąĄą╝ ą▓čŗčüčéčāą┐ą░ąĄčé čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮą░čÅ čāčüč鹊ą╣čćąĖą▓ąŠčüčéčī, ą░ ą▓ąŠ ą▓č鹊čĆąŠą╝ ŌĆō ą┐ąŠą║ą░ąĘą░č鹥ą╗čī ąČąĖą▓čāč湥čüčéąĖ čüąĄčéąĖ. ąóąŠčćąĮąŠčüčéčī č乊čĆą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ čāą┐čĆą░ą▓ą╗čÅčÄčēąĄą│ąŠ ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖčÅ ąĮą░ ąĪąóą×ąĀ ą┐ąŠ ą║čĆąĖč鹥čĆąĖčÄ čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮąŠą╣ čāčüč鹊ą╣čćąĖą▓ąŠčüčéąĖ čüąĄčéąĖ ąĘą░ą▓ąĖčüąĖčé ąŠčé ąŠą▒čŖąĄą╝ą░ ąĖ ą┐ąŠą╗ąĮąŠčéčŗ ą┐ąŠą╗čāč湥ąĮąĮčŗčģ ą┐ąŠčüčĆąĄą┤čüčéą▓ąŠą╝ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéčŗ čüą▒ąŠčĆą░ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąŠ čüąŠčüč鹊čÅąĮąĖąĖ čüąĄčéąĖ čüčéą░čéąĖčüčéąĖč湥čüą║ąĖčģ ą┤ą░ąĮąĮčŗčģ ąŠą▒ 菹╗ąĄą╝ąĄąĮčéą░čģ čüąĄčéąĖ čüą▓čÅąĘąĖ.

ą¤čĆąĖą╝ąĄąĮąĄąĮąĖąĄ ą▓ čüčāčēąĄčüčéą▓čāčÄčēąĖčģ čüąĖčüč鹥ą╝ą░čģ č鹥ą╗ąĄą╝ąĄčéčĆąĖąĖ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą▓ čüąĄą╝ąĄą╣čüčéą▓ą░ IP/TCP, ą┤ą╗čÅ ą║ąŠč鹊čĆčŗčģ čģą░čĆą░ą║č鹥čĆąĮąŠ ąĮą░ą╗ąĖčćąĖąĄ "čāąĘą║ąĖčģ" ą╝ąĄčüčé ą▓ ą░ą╗ą│ąŠčĆąĖčéą╝ą░čģ ąŠą▒ą╝ąĄąĮą░ ąĖąĮč乊čĆą╝ą░čåąĖąĄą╣ ąŠ čüąŠčüč鹊čÅąĮąĖąĖ čāąĘą╗ąŠą▓ čüąĄčéąĖ, ą┤ąĄą╗ą░ąĄčé ąĪąóą×ąĀ ą▓ąŠčüą┐čĆąĖąĖą╝čćąĖą▓ąŠą╣ ą║ ą┤ąĄčüčéą░ą▒ąĖą╗ąĖąĘąĖčĆčāčÄčēąĖą╝ ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖčÅą╝, čéą░ą║ąĖą╝ ą║ą░ą║ ą░čéą░ą║ą░ ąŠčéą║ą░ąĘą░ ą▓ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖąĖ. ą¤čĆąĖ čŹč鹊ą╝ ą╝ąŠą│čāčé ą▓ąŠąĘąĮąĖą║ą░čéčī ąŠčéą║ą░ąĘčŗ 菹╗ąĄą╝ąĄąĮč鹊ą▓ ąÜąÉą¤ąĪ, ąĮąĄ ąŠą▒čāčüą╗ąŠą▓ą╗ąĄąĮąĮčŗąĄ ą▓ąŠąĘąĮąĖą║ąĮąŠą▓ąĄąĮąĖąĄą╝ ą┤ąĄčüčéą░ą▒ąĖą╗ąĖąĘąĖčĆčāčÄčēąĄą│ąŠ ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖčÅ.

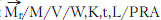

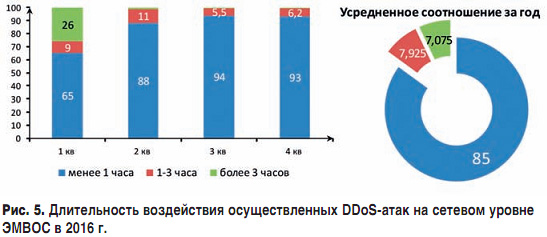

ąĪčéą░čéąĖčüčéąĖą║ą░ ąŠčüčāčēąĄčüčéą▓ą╗ąĄąĮąĮčŗčģ DDoS-ą░čéą░ą║ ą┐ąŠą║ą░ąĘčŗą▓ą░ąĄčé (čüą╝. čĆąĖčü. 4ŌĆō6), čćč鹊 ąŠą▒čŖąĄą╝ ą░čéą░ą║ čāą▓ąĄą╗ąĖčćąĖą▓ą░ąĄčéčüčÅ, ą░ ą┐čĆąŠą┤ąŠą╗ąČąĖč鹥ą╗čīąĮąŠčüčéčī čüąĮąĖąČą░ąĄčéčüčÅ, ą┐čĆąĖ čŹč鹊ą╝ ą┤ąŠą╗čÅ ą░čéą░ą║ ąĮą░ ą┐čĆąŠč鹊ą║ąŠą╗čŗ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ čüąĄčéčīčÄ ąĖ č鹥ą╗ąĄą╝ąĄčéčĆąĖąĖ čüąŠčüčéą░ą▓ą╗čÅąĄčé ąĮąĄ ą╝ąĄąĮąĄąĄ 16% (ą┐čĆąŠč鹊ą║ąŠą╗čŗ ICMP ąĖ SSDP) [18].

ą¤čĆąĖ čüčĆąĄą┤ąĮąĄą╣ ą┐čĆąŠą┤ąŠą╗ąČąĖč鹥ą╗čīąĮąŠčüčéąĖ ą┤ąĄčüčéčĆčāą║čéąĖą▓ąĮčŗčģ ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮčŗčģ ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖą╣ ą╝ąĄąĮąĄąĄ 1 čćą░čüą░ ą▓ąŠąĘąĮąĖą║ą░ąĄčé ą░ą║čéčāą░ą╗čīąĮą░čÅ ąĘą░ą┤ą░čćą░ ąĖčüą║ą╗čÄč湥ąĮąĖčÅ ąĮąĄą░ą┤ąĄą║ą▓ą░čéąĮąŠą│ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ čĆąĄčüčāčĆčüąŠą▓ ąĪąóą×ąĀ ą┤ą╗čÅ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą┐čĆąŠą┐čāčüą║ąĮąŠą╣ čüą┐ąŠčüąŠą▒ąĮąŠčüčéąĖ čüąĄčéąĖ čüą▓čÅąĘąĖ, ą┐čĆąĖčćąĖąĮąŠą╣ čüąĮąĖąČąĄąĮąĖčÅ ą║ąŠč鹊čĆąŠą╣ čÅą▓ąĖą╗ąŠčüčī ą┤ąĄčüčéčĆčāą║čéąĖą▓ąĮąŠąĄ ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖąĄ ąĮą░ ąČąĖą▓čāč湥čüčéčī čüąĄčéąĖ č湥čĆąĄąĘ ą▒ą╗ąŠą║ąĖčĆąŠą▓ą░ąĮąĖąĄ ą╝ąĄčģą░ąĮąĖąĘą╝ąŠą▓ č鹥ą╗ąĄą╝ąĄčéčĆąĖąĖ, ą░ ąĮąĄ č鹥čģąĮąĖč湥čüą║ąĖą╣ ąŠčéą║ą░ąĘ.

ąöą╗čÅ čĆąĄčłąĄąĮąĖčÅ ą┐čĆąĄą┤ą╗ą░ą│ą░ąĄčéčüčÅ čüą┐ąŠčüąŠą▒ ą┤ąĖąĮą░ą╝ąĖč湥čüą║ąŠą╣ ą┤ą▓čāčģčāčĆąŠą▓ąĮąĄą▓ąŠą╣ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ ąĖąĮč鹥čĆąĮąĄčé-ą┐čĆąŠč鹊ą║ąŠą╗ą░, ąĄą│ąŠ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄ čüąĮąĖąČą░ąĄčé ą▓čĆąĄą╝čÅ ąĮąĖą▓ąĄą╗ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐ąŠčüą╗ąĄą┤čüčéą▓ąĖą╣ DDoS-ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖčÅ ąĮą░ ą║ąŠą╝ą┐ąŠąĮąĄąĮčéčā čüą▒ąŠčĆą░ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąŠ čüąŠčüč鹊čÅąĮąĖąĖ čüąĄčéąĖ čüą▓čÅąĘąĖ ą┤ąŠ ąĮąĄą║čĆąĖčéąĖčćąĮčŗčģ čü č鹊čćą║ąĖ ąĘčĆąĄąĮąĖčÅ ą▓čĆąĄą╝ąĄąĮąĮčŗčģ ąĘą░čéčĆą░čé, ą░ąĮą░ą╗ąŠą│ąĖčćąĮčŗčģ ą┤ąĄą╣čüčéą▓ąĖą╣ ą┐čĆąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ čĆąĄčüčāčĆčüąŠą▓ ąĪąóą×ąĀ.

ą¤ąĄčĆą▓čŗą╣ čāčĆąŠą▓ąĄąĮčī čĆąĄą░ą╗ąĖąĘčāąĄčé čüą╗ąĄą┤čāčÄčēąĖąĄ čäčāąĮą║čåąĖąĖ (čüą╝. čĆąĖčü. 7):

ąØą░ ą▓č鹊čĆąŠą╝ čāčĆąŠą▓ąĮąĄ čäčāąĮą║čåąĖąĖ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖčéčüčÅ (čüą╝. čĆąĖčü. 8):

ą¤čĆąĖąĮčåąĖą┐ čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖčÅ ąĘą░ą║ą╗čÄčćą░ąĄčéčüčÅ ą▓ čüą╗ąĄą┤čāčÄčēąĄą╝: čéčĆą░čäąĖą║ ą┐ąŠčüčéčāą┐ą░ąĄčé ą┤ą╗čÅ ą░ąĮą░ą╗ąĖąĘą░ ą▓ ą╝ąŠą┤čāą╗čī ąŠą▒ąĮą░čĆčāąČąĄąĮąĖčÅ DDoS-ą░čéą░ą║ąĖ (čüą╝. čĆąĖčü. 7). ążąŠčĆą╝ąĖčĆčāąĄčéčüčÅ čĆąĄčłąĄąĮąĖąĄ ąŠ ąĮą░ą╗ąĖčćąĖąĖ ąĖą╗ąĖ ąŠčéčüčāčéčüčéą▓ąĖąĖ DDoS-ą░čéą░ą║ąĖ, ąĖčüčģąŠą┤čÅ ąĖąĘ ąĮą░ą▒ąŠčĆą░ ą┐čĆą░ą▓ąĖą╗, ąŠą┐čĆąĄą┤ąĄą╗čÅąĄą╝čŗčģ čüąĖčüč鹥ą╝ąŠą╣ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ąŠą▒čŖąĄą║čéą░ ą░čéą░ą║ąĖ ąĖ čĆąĄą░ą╗ąĖąĘčāčÄčēąĖčģ ą┐ąŠčĆčÅą┤ąŠą║ ą▓čŗčÅą▓ą╗ąĄąĮąĖčÅ DDoS-ą░čéą░ą║.

ą£ąŠą┤čāą╗čī č乊čĆą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ čäąĖą╗čīčéčĆą░čåąĖąĖ IP-ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ č乊čĆą╝ąĖčĆčāąĄčé ą┐ąĄčĆąĄč湥ąĮčī čģą░čĆą░ą║č鹥čĆąĖčüčéąĖą║ 菹╗ąĄą╝ąĄąĮč鹊ą▓ (IP-ą┐ą░ą║ąĄč鹊ą▓) čéčĆą░čäąĖą║ą░, ą┐ąŠą┤ą╗ąĄąČą░čēąĖčģ čäąĖą╗čīčéčĆą░čåąĖąĖ. ą£ąĮąŠąČąĄčüčéą▓ąŠ čģą░čĆą░ą║č鹥čĆąĖčüčéąĖą║, ąŠą┐čĆąĄą┤ąĄą╗čÅčÄčēąĖčģ ą┐čĆą░ą▓ąĖą╗ą░ čäąĖą╗čīčéčĆą░čåąĖąĖ čéčĆą░čäąĖą║ą░, č乊čĆą╝ąĖčĆčāčÄčéčüčÅ ąĮą░ ąŠčüąĮąŠą▓ąĄ ą░ąĮą░ą╗ąĖąĘą░ "ą▓čĆąĄą┤ąĮąŠą│ąŠ" čéčĆą░čäąĖą║ą░, ą┐ąŠą╗čāčćą░ąĄą╝ąŠą│ąŠ ąĖąĘ ą╝ąŠą┤čāą╗čÅ ąŠą▒ąĮą░čĆčāąČąĄąĮąĖčÅ DDoS-ą░čéą░ą║ąĖ.

ą£ąĮąŠąČąĄčüčéą▓ąŠ čģą░čĆą░ą║č鹥čĆąĖčüčéąĖą║ čäąĖą╗čīčéčĆą░čåąĖąĖ čéčĆą░čäąĖą║ą░ ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ ą▓ ą╝ąŠą┤čāą╗čī ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą┐ąĄčĆą▓ąŠą│ąŠ čāčĆąŠą▓ąĮčÅ. ąÆ ą╝ąŠą┤čāą╗ąĄ ąĖąĮč乊čĆą╝ą░čåąĖčÅ ąŠ ą┐čĆą░ą▓ąĖą╗ą░čģ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┐ąŠą┤ą▓ąĄčĆą│ą░ąĄčéčüčÅ ą┐čĆąĄąŠą▒čĆą░ąĘąŠą▓ą░ąĮąĖčÄ, ąĖčüą┐ąŠą╗čīąĘčāčÄčēąĄą╝čā ą╝ąĄčģą░ąĮąĖąĘą╝ 菹╗ąĄą║čéčĆąŠąĮąĮąŠ-čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ, ąĖ ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ ą▓ ą╝ąŠą┤čāą╗čī ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą┐ąĄčĆą▓ąŠą│ąŠ čāčĆąŠą▓ąĮčÅ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░. ą£ąŠą┤čāą╗čī ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą┐ąĄčĆą▓ąŠą│ąŠ čāčĆąŠą▓ąĮčÅ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░ ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčé ą┐čĆąŠą▓ąĄčĆą║čā ą┤ąŠčüč鹊ą▓ąĄčĆąĮąŠčüčéąĖ ąĖ ą╗ąĄą│ąĖčéąĖą╝ąĮąŠčüčéąĖ ą┐ąĄčĆąĄą┤ą░ąĮąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąŠ ą┐čĆą░ą▓ąĖą╗ą░čģ čäąĖą╗čīčéčĆą░čåąĖąĖ čéčĆą░čäąĖą║ą░ ą┤ą╗čÅ ąŠą▒čŖąĄą║čéą░ DDoS-ą░čéą░ą║ąĖ, ąĖ čāą┐čĆą░ą▓ą╗čÅčÄčēą░čÅ ąĖąĮč乊čĆą╝ą░čåąĖčÅ ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ ą▓ ą╝ąŠą┤čāą╗čī čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĄą╣.

ą£ąŠą┤čāą╗čī čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĄą╣ č乊čĆą╝ąĖčĆčāąĄčé čĆąĄčłą░čÄčēąĄąĄ ą┐čĆą░ą▓ąĖą╗ąŠ ą┤ą╗čÅ čäąĖą╗čīčéčĆą░čåąĖąĖ IP-ą┐ą░ą║ąĄč鹊ą▓ čü ą┐čĆąĖąĘąĮą░ą║ą░ą╝ąĖ "ą▓čĆąĄą┤ąĮąŠą│ąŠ" čéčĆą░čäąĖą║ą░ ąĖ ą┐čĆąĖą╝ąĄąĮčÅąĄčé ąĄą│ąŠ ą┤ą╗čÅ ą┐čĆąĄą┤ąŠčéą▓čĆą░čēąĄąĮąĖčÅ DDoS-ą░čéą░ą║ąĖ.

ą×ą┤ąĮąŠą▓čĆąĄą╝ąĄąĮąĮąŠ ąĖąĘ ą╝ąŠą┤čāą╗čÅ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą┐ąĄčĆą▓ąŠą│ąŠ čāčĆąŠą▓ąĮčÅ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░ ąĖąĮč乊čĆą╝ą░čåąĖčÅ ąŠ ą┐čĆą░ą▓ąĖą╗ą░čģ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┐ąŠčüčéčāą┐ą░ąĄčé ą▓ ą╝ąŠą┤čāą╗čī ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą▓č鹊čĆąŠą│ąŠ čāčĆąŠą▓ąĮčÅ (čüą╝. čĆąĖčü. 8), ą│ą┤ąĄ ą┐ąŠą┤ą▓ąĄčĆą│ą░ąĄčéčüčÅ ą┐čĆąĄąŠą▒čĆą░ąĘąŠą▓ą░ąĮąĖčÄ čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ ą╝ąĄčģą░ąĮąĖąĘą╝ą░ 菹╗ąĄą║čéčĆąŠąĮąĮąŠ-čåąĖčäčĆąŠą▓ąŠą╣ ą┐ąŠą┤ą┐ąĖčüąĖ, ąĖ ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ ą▓ ą╝ąŠą┤čāą╗čī ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą▓č鹊čĆąŠą│ąŠ čāčĆąŠą▓ąĮčÅ ą▒ą╗ąĖąČą░ą╣čłąĄą│ąŠ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░, č湥čĆąĄąĘ ą║ąŠč鹊čĆčŗą╣ ąĖą┤ąĄčé čéčĆą░čäąĖą║ DDoS-ą░čéą░ą║ąĖ. ąĀą░ą▒ąŠčéą░ ą╝ąŠą┤čāą╗ąĄą╣ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą▓č鹊čĆąŠą│ąŠ čāčĆąŠą▓ąĮčÅ ąĖ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĄą╣ ą▒ą╗ąĖąČą░ą╣čłąĄą│ąŠ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░ ą░ąĮą░ą╗ąŠą│ąĖčćąĮą░ ą▓čŗčłąĄčĆą░čüčüą╝ąŠčéčĆąĄąĮąĮčŗą╝.

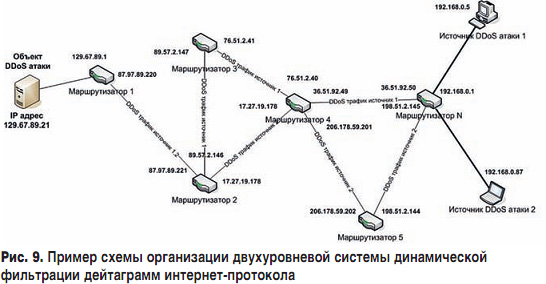

ąśčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄ ą▓čŗčłąĄąŠą┐ąĖčüą░ąĮąĮąŠą│ąŠ čüą┐ąŠčüąŠą▒ą░ ą┤ą╗čÅ ąŠčĆą│ą░ąĮąĖąĘą░čåąĖąĖ ą┤ą▓čāčģčāčĆąŠą▓ąĮąĄą▓ąŠą╣ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ ąĖąĮč鹥čĆąĮąĄčé-ą┐čĆąŠč鹊ą║ąŠą╗ą░ čü čåąĄą╗čīčÄ ąĘą░čēąĖčéčŗ ąŠčé DDoS-ą░čéą░ą║ ą┐ąŠą║ą░ąĘą░ąĮąŠ ąĮą░ čĆąĖčü. 9.

DDoS-ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖąĄ ąĖą╝ąĖčéąĖčĆąŠą▓ą░ą╗ą░čüčī ąĮą░ 80 ąĖ 3369 ą┐ąŠčĆčéčŗ. ąĪ IP-ą░ą┤čĆąĄčüąŠą▓ 36.51.92.50 ąĖ 198.51.2.145 ąĮą░ čāąĘąĄą╗ čüąĄčéąĖ čü IP-ą░ą┤čĆąĄčüąŠą╝ 129.67.89.21 ą┐ąŠčüčéčāą┐ą░čÄčé ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝čŗ DDoS-ą░čéą░ą║ąĖ. ą£ąŠą┤čāą╗čī ąŠą▒ąĮą░čĆčāąČąĄąĮąĖčÅ DDoS-ą░čéą░ą║ąĖ ą┐ąĄčĆąĄą┤ą░ą▓ą░ą╗ ą┐ą░čĆą░ą╝ąĄčéčĆčŗ ąĘą░ą│ąŠą╗ąŠą▓ą║ą░ ąĖ ą┤ą╗ąĖąĮčŗ IP-ą┐ą░ą║ąĄčéą░ ą▓ ą╝ąŠą┤čāą╗čī č乊čĆą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐ą░čĆą░ą╝ąĄčéčĆą░ čäąĖą╗čīčéčĆą░čåąĖąĖ IP-ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝. ąÆąĮą░čćą░ą╗ąĄ ą░ąĮą░ą╗ąĖąĘąĖčĆąŠą▓ą░ą╗ą░čüčī ąĖąĮč乊čĆą╝ą░čåąĖčÅ, čüąŠą┤ąĄčƹȹ░čēą░čÅčüčÅ ą▓ ąĘą░ą│ąŠą╗ąŠą▓ą║ąĄ ą┐ą░ą║ąĄčéą░. ążąŠčĆą╝ąĖčĆąŠą▓ą░ą╗čüčÅ ą┐ą░čĆą░ą╝ąĄčéčĆ čäąĖą╗čīčéčĆą░čåąĖąĖ (IP-ą░ą┤čĆąĄčü ąŠčéą┐čĆą░ą▓ąĖč鹥ą╗čÅ ąĖ ą┐ąŠą╗čāčćą░č鹥ą╗čÅ, ąĮąŠą╝ąĄčĆ ą┐ąŠčĆčéą░). ą¤čĆąĖ čāčüą┐ąĄčłąĮąŠą╝ ąĘą░ą▓ąĄčĆčłąĄąĮąĖąĖ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ čü čüąĖčüč鹥ą╝ąŠą╣ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░ ą┐ą░čĆą░ą╝ąĄčéčĆ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ ą┐ąĄčĆąĄą┤ą░ą▓ą░ą╗čüčÅ ą▓ ą╝ąŠą┤čāą╗čī čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĄą╣ (ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆ 1, IP-ą░ą┤čĆąĄčü 129.67.89. 1).

ą£ąŠą┤čāą╗čī čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ąĮą░ ąŠčüąĮąŠą▓ąĄ ą┐čĆąĖąĮčÅč鹊ą│ąŠ ą┐ą░čĆą░ą╝ąĄčéčĆą░ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ č乊čĆą╝ąĖčĆąŠą▓ą░ą╗ ąĖ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ą╗ ą┐čĆą░ą▓ąĖą╗ąŠ čäąĖą╗čīčéčĆą░čåąĖąĖ (ą┐čĆą░ą▓ąĖą╗ąŠ Ōä¢ 1, čéą░ą▒ą╗. 1). ą¤čĆą░ą▓ąĖą╗ąŠ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┐čĆąĖą╝ąĄąĮčÅą╗ąŠčüčī č鹊ą╗čīą║ąŠ ą▓ ąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĖąĖ čāąĘą╗ą░ čüąĄčéąĖ, ą┐ąĄčĆąĄą┤ą░ą▓čłąĄą│ąŠ ą┐ą░čĆą░ą╝ąĄčéčĆ čäąĖą╗čīčéčĆą░čåąĖąĖ.

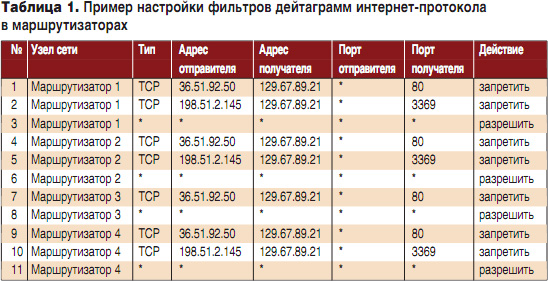

ąÆ čéą░ą▒ą╗. 1 ą┐čĆąĖą▓ąĄą┤ąĄąĮ ą┐čĆąĖą╝ąĄčĆ ąĮą░čüčéčĆąŠą╣ą║ąĖ ą┐čĆą░ą▓ąĖą╗ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ ą▓ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░čģ ą┐čĆąĖ ąĖą╝ąĖčéą░čåąĖąĖ DDoS-ą░čéą░ą║ąĖ č湥čĆąĄąĘ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆ N.

ą£ąŠą┤čāą╗čī čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĄą╣ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░ 1, ąĖčüą┐ąŠą╗čīąĘčāčÅ ą┤ą░ąĮąĮčŗąĄ čéą░ą▒ą╗ąĖčåčŗ ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĖ ąĖ ą┐čĆąĖąĮčÅč鹊ą│ąŠ ą┐ą░čĆą░ą╝ąĄčéčĆą░ čäąĖą╗čīčéčĆą░čåąĖąĖ, ąŠą┐čĆąĄą┤ąĄą╗čÅą╗ IP-ą░ą┤čĆąĄčü ą▒ą╗ąĖąĘą╗ąĄąČą░čēąĄą│ąŠ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░, ąŠčé ą║ąŠč鹊čĆąŠą│ąŠ ą┐čĆąĖčłąĄą╗ IP-ą┐ą░ą║ąĄčé DDoS-ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝čŗ (ąĘą░ą┤ą░ąĮąĮčŗą╣ ą▓ ą┐ą░čĆą░ą╝ąĄčéčĆąĄ čäąĖą╗čīčéčĆą░čåąĖąĖ). ąÆ ą┐čĆąĖą╝ąĄčĆąĄ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆ 2 čü IP-ą░ą┤čĆąĄčüąŠą╝ 87.97.89.221. ą¤čĆąĖ čāčüą┐ąĄčłąĮąŠą╝ ąĘą░ą▓ąĄčĆčłąĄąĮąĖąĖ ą┐čĆąŠčåąĄą┤čāčĆ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ (ą╝ąŠą┤čāą╗čī ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą▓č鹊čĆąŠą│ąŠ čāčĆąŠą▓ąĮčÅ) ą╝ąĄąČą┤čā ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░ą╝ąĖ 1 ąĖ 2 ą╝ąŠą┤čāą╗čī čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĄą╣ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░ 1 ą┐ąĄčĆąĄą┤ą░ą▓ą░ą╗ ą┐ą░čĆą░ą╝ąĄčéčĆ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┤ą╗čÅ čāąĘą╗ą░ čüąĄčéąĖ c IP-ą░ą┤čĆąĄčüąŠą╝ 129.67.89.21 ą▓ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆ 2. ą£ąŠą┤čāą╗čī čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĄą╣ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░ 2 ąĮą░ ąŠčüąĮąŠą▓ąĄ ą┐čĆąĖąĮčÅč鹊ą│ąŠ ą┐ą░čĆą░ą╝ąĄčéčĆą░ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ č乊čĆą╝ąĖčĆąŠą▓ą░ą╗ ąĖ ąĖąĮąĖčåąĖąĖčĆąŠą▓ą░ą╗ ą┐čĆą░ą▓ąĖą╗ąŠ čäąĖą╗čīčéčĆą░čåąĖąĖ (ą┐čĆą░ą▓ąĖą╗ąŠ Ōä¢ 4, čéą░ą▒ą╗. 1). ą¤čĆą░ą▓ąĖą╗ąŠ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┐čĆąĖą╝ąĄąĮčÅą╗ąŠčüčī č鹊ą╗čīą║ąŠ ą▓ ąĮą░ą┐čĆą░ą▓ą╗ąĄąĮąĖąĖ čāąĘą╗ą░ čüąĄčéąĖ, ą┐ąĄčĆąĄą┤ą░ą▓čłąĄą│ąŠ ą┐ą░čĆą░ą╝ąĄčéčĆ čäąĖą╗čīčéčĆą░čåąĖąĖ. ąöą░ą╗ąĄąĄ ą┐ą░čĆą░ą╝ąĄčéčĆ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┐ąĄčĆąĄą┤ą░ą▓ą░ą╗čüčÅ ą▓ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆ 3, ą░ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆ 3 ą┐ąĄčĆąĄą┤ą░ą▓ą░ą╗ ą┐ą░čĆą░ą╝ąĄčéčĆ čäąĖą╗čīčéčĆą░čåąĖąĖ ą▓ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆ 4. ąÆ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆąĄ 3 č乊čĆą╝ąĖčĆąŠą▓ą░ą╗ąŠčüčī ąĖ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ą╗ąŠčüčī ą┐čĆą░ą▓ąĖą╗ąŠ Ōä¢ 7, čéą░ą▒ą╗. 1. ąÆ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆąĄ 4 č乊čĆą╝ąĖčĆčāąĄčéčüčÅ ąĖ ą┐čĆąĖą╝ąĄąĮčÅąĄčéčüčÅ ą┐čĆą░ą▓ąĖą╗ąŠ Ōä¢ 9.

ąöą╗čÅ ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝čŗ DDoS-ą░čéą░ą║ąĖ čü IP-ą░ą┤čĆąĄčüąŠą╝ ąŠčéą┐čĆą░ą▓ąĖč鹥ą╗čÅ 198.51.2.145 ą▓ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░čģ 1, 2 ąĖ 4 ą▒čŗą╗ąĖ čüč乊čĆą╝ąĖčĆąŠą▓ą░ąĮčŗ ąĖ ą┐čĆąĖą╝ąĄąĮąĄąĮčŗ ą┐čĆą░ą▓ąĖą╗ą░ Ōä¢ 2, 5 ąĖ 10 (čéą░ą▒ą╗. 1). ą¤čĆąŠčģąŠąČą┤ąĄąĮąĖąĄ IP-ą┐ą░ą║ąĄč鹊ą▓ čü IP-ą░ą┤čĆąĄčüą░ą╝ąĖ ąŠčéą┐čĆą░ą▓ąĖč鹥ą╗čÅ, ąŠčéą╗ąĖčćąĮčŗą╝ąĖ ąŠčé IP-ą░ą┤čĆąĄčüąŠą▓ 198.51.2.145 ąĖ 36.51.92.50, čĆą░ąĘčĆąĄčłąĄąĮčŗ ą┐čĆą░ą▓ąĖą╗ą░ą╝ąĖ Ōä¢3, 6, 8, ąĖ 11 (čéą░ą▒ą╗. 1).

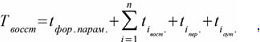

ą¤ąŠčüą╗ąĄ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÅ ą┐čĆą░ą▓ąĖą╗ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ DDoS-ą░čéą░ą║ąĖ ą▓ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░čģ ą▓ą╗ąĖčÅąĮąĖąĄ DDoS-ą░čéą░ą║ąĖ ąĮą░ čäčāąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĖąĄ čāąĘą╗ą░ čüąĄčéąĖ ą┐čĆąĄą║čĆą░čéąĖčéčüčÅ ąĘą░ ą▓čĆąĄą╝čÅ tią▓ąŠčüčé., ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠąĄ ą┤ą╗čÅ ąŠą▒čĆą░ą▒ąŠčéą║ąĖ čāąČąĄ ą┐čĆąŠčłąĄą┤čłąĖčģ č湥čĆąĄąĘ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆ ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ DDoS-ą░čéą░ą║ąĖ. ą×ą▒čēąĄąĄ ą▓čĆąĄą╝čÅ ą┐čĆąĄą║čĆą░čēąĄąĮąĖčÅ ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖčÅ DDoS-ą░čéą░ą║ąĖ ą▒čāą┤ąĄčé ąŠą┐čĆąĄą┤ąĄą╗čÅčéčīčüčÅ

ą│ą┤ąĄ tč乊čĆą╝ ą┐ą░čĆą░ą╝ - ą▓čĆąĄą╝čÅ č乊čĆą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐ą░čĆą░ą╝ąĄčéčĆą░ . čäąĖą╗čīčéčĆą░čåąĖąĖ ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝čŗ DDoS ą░čéą░ą║ąĖ, ti - ą▓čĆąĄą╝čÅ ą┐ąĄčĆąĄą┤ą░čćąĖ ą┐ą░čĆą░ą╝ąĄčéčĆą░ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┐ąŠ ą║ą░ąĮą░ą╗čā čüą▓čÅąĘąĖ, ti - ą▓čĆąĄą╝čÅ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ą▓ čāčüčéčĆąŠą╣čüčéą▓ą░čģ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĄą╣. ąÆčĆąĄą╝čÅ č乊čĆą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ ą┐čĆą░ą▓ąĖą╗ čäąĖą╗čīčéčĆą░čåąĖąĖ ąĖ ąĖčģ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÅ ąĮą░čüč鹊ą╗čīą║ąŠ ą╝ą░ą╗ąŠ, čćč鹊 ąĖą╝ ą╝ąŠąČąĮąŠ ą┐čĆąĄąĮąĄą▒čĆąĄčćčī.

ąĪčāčēąĄčüčéą▓ąĄąĮąĮąŠąĄ čüąĮąĖąČąĄąĮąĖąĄ "ą┐ą░čĆą░ąĘąĖčéąĮąŠą│ąŠ" čéčĆą░čäąĖą║ą░ (ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ DDoS-ą░čéą░ą║ąĖ) ą▓ čāąĘą╗ą░čģ ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĖ čüąĄčéąĖ ą▒čāą┤ąĄčé ąŠčüčāčēąĄčüčéą▓ą╗čÅčéčīčüčÅ ą┐ąŠčüą╗ąĄą┤ąŠą▓ą░č鹥ą╗čīąĮąŠ ą┐ąŠ ą╝ąĄčĆąĄ č乊čĆą╝ąĖčĆąŠą▓ą░ąĮąĖčÅ ąĖ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖčÅ ą┐čĆą░ą▓ąĖą╗ čäąĖą╗čīčéčĆą░čåąĖąĖ IP-ą┐ą░ą║ąĄč鹊ą▓, ą┐čĆąĖ čŹč鹊ą╝ ą▓ ą║ąŠąĮąĄčćąĮąŠą╝ ąĖč鹊ą│ąĄ ą┐čĆąŠčåąĄčüčü čäąĖą╗čīčéčĆą░čåąĖąĖ ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ DDoS ą┤ąŠčüčéąĖą│ąĮąĄčé ąĮą░ąĖą▒ąŠą╗ąĄąĄ "ą▒ą╗ąĖąĘą║ąĖčģ" č鹊č湥ą║ ą║ č鹊čćą║ą░ą╝ ą│ąĄąĮąĄčĆą░čåąĖąĖ ą┐ą░ą║ąĄč鹊ą▓ "ą┐ą░čĆą░ąĘąĖčéąĮąŠą│ąŠ" čéčĆą░čäąĖą║ą░:

ą│ą┤ąĄ ąĪn m ŌĆō ą┐ą░čĆą░ąĘąĖčé. čéčĆą░čä. ŌĆō ą║ąŠą╗ąĖč湥čüčéą▓ąŠ "ą┐ą░čĆą░ąĘąĖčéąĮąŠą│ąŠ" čéčĆą░čäąĖą║ą░, ą│ąĄąĮąĄčĆąĖčĆčāąĄą╝ąŠąĄ ąŠą┤ąĮąĖą╝ ąĖčüč鹊čćąĮąĖą║ąŠą╝ DDoS-ą░čéą░ą║ąĖ ąĖ ą┐čĆąŠčģąŠą┤čÅčēąĖą╝ č湥čĆąĄąĘ n ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆ, n - ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆąŠą▓ ą▓ąŠ ą▓č鹊čĆąŠą╝ čāčĆąŠą▓ąĮąĄ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ ąĖąĮč鹥čĆąĮąĄčé-ą┐čĆąŠč鹊ą║ąŠą╗ą░, m - ą║ąŠą╗ąĖč湥čüčéą▓ąŠ ąĖčüč鹊čćąĮąĖą║ąŠą▓ DDoS-ą░čéą░ą║ąĖ.

ąöą╗čÅ čāč湥čéą░ ą┤ąĖąĮą░ą╝ąĖą║ąĖ čüąŠčüč鹊čÅąĮąĖčÅ čüąĄčéąĖ čüą▓čÅąĘąĖ ą▓ ą┐čĆąĄą┤ą╗ąŠąČąĄąĮąĮąŠą╣ ą╝ąŠą┤ąĄą╗ąĖ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą╝ą░č鹥ą╝ą░čéąĖč湥čüą║ąĖą╣ ą░ą┐ą┐ą░čĆą░čé ą┐ąŠą╗čāą╝ą░čĆą║ąŠą▓čüą║ąĖčģ ą┐čĆąŠčåąĄčüčüąŠą▓. ą×ą┐ąĖčüą░ąĮąĖąĄ ą┐čĆąŠčåąĄčüčüą░ čĆą░ą▒ąŠčéčŗ ąĀą× ąŠčĆą│ą░ąĮąŠą▓ ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčéčüčÅ čü ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄą╝ ąĖą╝ąĖčéą░čåąĖąŠąĮąĮąŠą│ąŠ ą╝ąŠą┤ąĄą╗ąĖčĆąŠą▓ą░ąĮąĖčÅ ąĖ ą╝ą░č鹥ą╝ą░čéąĖč湥čüą║ąŠą│ąŠ ą░ą┐ą┐ą░čĆą░čéą░ čüąĄč鹥ą╣ ą╝ą░čüčüąŠą▓ąŠą│ąŠ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ. ą¤ąŠč鹊ą║ ąĘą░čÅą▓ąŠą║, ą┐ąŠčüčéčāą┐ą░čÄčēąĖą╣ ą▓ ąĪąóą×ąĀ, ą┐čĆąĄą┤čüčéą░ą▓ą╗čÅąĄčé čüąŠą▒ąŠą╣ čüčāą┐ąĄčĆą┐ąŠąĘąĖčåąĖčÄ ą┐ąŠč鹊ą║ąŠą▓ ąŠčé čĆą░ąĘąĮąŠčéąĖą┐ąĮčŗčģ čüčĆąĄą┤čüčéą▓ ąÜąÉą¤ąĪ, čüą│čĆčāą┐ą┐ąĖčĆąŠą▓ą░ąĮąĮčŗčģ ą┐ąŠ ąĘą░ą┤ą░ąĮąĮčŗą╝ ą┐čĆąĖąĘąĮą░ą║ą░ą╝.

ąöą╗čÅ čĆą░čüč湥čéą░ ą▓čĆąĄą╝ąĄąĮąĮčŗčģ ą┐ąŠą║ą░ąĘą░č鹥ą╗ąĄą╣ ąĪąóą×ąĀ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą░ąĮą░ą╗ąĖčéąĖą║ąŠ-ąĖą╝ąĖčéą░čåąĖąŠąĮąĮą░čÅ ą╝ąŠą┤ąĄą╗čī, ąŠčüąĮąŠą▓ą░ąĮąĮą░čÅ ąĮą░ ą╝ąĄč鹊ą┤ąĄ ą░ą┐ą┐čĆąŠą║čüąĖą╝ą░čåąĖąĖ čĆą░ąĘą╗ąĖčćąĮčŗčģ čäčāąĮą║čåąĖą╣ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅ ą┐ąŠč鹊ą║ąŠą▓ ąŠčéą║ą░ąĘąŠą▓ ąĖ ą┤ą╗ąĖč鹥ą╗čīąĮąŠčüčéąĖ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ ąĘą░čÅą▓ąŠą║ ą▓ ąĪąĄą£ą×, ą┐ąŠąĘą▓ąŠą╗čÅčÄčēąĄą╝ ąŠčüčāčēąĄčüčéą▓ąĖčéčī ąĘą░ą╝ąĄąĮčā ąĮąĄą╝ą░čĆą║ąŠą▓čüą║ąĖčģ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖą╣ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĖčÅą╝ąĖ čäą░ąĘąŠą▓ąŠą│ąŠ čéąĖą┐ą░ ŌĆō čŹčĆą╗ą░ąĮą│ąŠą▓čüą║ąĖą╝ ąĖą╗ąĖ ą│ąĖą┐ąĄčĆ菹║čüą┐ąŠąĮąĄąĮčåąĖą░ą╗čīąĮčŗą╝ ąĖ čāą║ą░ąĘą░ąĮąĖąĄą╝ ąĮąŠą╝ąĄčĆą░ 菹║čüą┐ąŠąĮąĄąĮčåąĖą░ą╗čīąĮąŠ čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮąĮąŠą╣ ą▓ąĄčéą▓ąĖ ą┤ą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ ąĖąĘ čüąŠčüčéą░ą▓ą╗čÅčÄčēąĖčģ ą┐čĆąŠčåąĄčüčüą░.

ąöą╗čÅ ąŠčåąĄąĮą║ąĖ ą▓ą╗ąĖčÅąĮąĖčÅ ą┐ą░čĆą░ą╝ąĄčéčĆąŠą▓ čüčéčĆčāą║čéčāčĆčŗ ąĪąóą×ąĀ ąĖ čģą░čĆą░ą║č鹥čĆąĖčüčéąĖą║ ą▓čģąŠą┤ąĮąŠą│ąŠ ą┐ąŠč鹊ą║ą░ ąĘą░čÅą▓ąŠą║ ąĮą░ ąŠčéą║ą░ąĘąŠčāčüč鹊ą╣čćąĖą▓ąŠčüčéčī 菹╗ąĄą╝ąĄąĮč鹊ą▓ ąĪąĪ ąĮą░ ąŠčüąĮąŠą▓ąĄ ąÜąÉą¤ąĪ ą┐čĆąĄą┤ą╗ą░ą│ą░ąĄčéčüčÅ ąĖčüčüą╗ąĄą┤ąŠą▓ą░ąĮąĖąĄ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ ą║ąŠą╝ą┐ąŠąĮąĄąĮč鹊ą▓ ąÜąÉą¤ąĪ ą┐čĆąŠą▓ąŠą┤ąĖčéčī ą┐čāč鹥ą╝ ąĖčüčüą╗ąĄą┤ąŠą▓ą░ąĮąĖčÅ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ ąĖčģ čüąŠčüčéą░ą▓ą╗čÅčÄčēąĖčģ. ąöą╗čÅ čĆą░čüč湥čéą░ ą┐ąŠą║ą░ąĘą░č鹥ą╗ąĄą╣ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ ą║ąŠą╝ą┐ąŠąĮąĄąĮč鹊ą▓ ąÜąÉą¤ąĪ ą▓ą┐ąĄčĆą▓čŗąĄ ą┐čĆąĄą┤ą╗ąŠąČąĄąĮąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčī ą╗ąŠą│ąĖą║ąŠ-ą▓ąĄčĆąŠčÅčéąĮąŠčüčéąĮčŗąĄ ą╝ąĄč鹊ą┤čŗ čĆą░čüč湥čéą░ ąĮą░ą┤ąĄąČąĮąŠčüčéąĖ čüąŠą▓ą╝ąĄčüčéąĮąŠ čü ą╝ą░č鹥ą╝ą░čéąĖč湥čüą║ąĖą╝ ą░ą┐ą┐ą░čĆą░č鹊ą╝ č鹥ąŠčĆąĖąĖ čüąĖčüč鹥ą╝ ą╝ą░čüčüąŠą▓ąŠą│ąŠ ąŠą▒čüą╗čāąČąĖą▓ą░ąĮąĖčÅ ąĖ ą╝ąĄč鹊ą┤ą░ą╝ąĖ ąĖą╝ąĖčéą░čåąĖąŠąĮąĮąŠą│ąŠ ą╝ąŠą┤ąĄą╗ąĖčĆąŠą▓ą░ąĮąĖčÅ.

ąöą╗čÅ ąĖčüą║ą╗čÄč湥ąĮąĖčÅ ąĮąĄą░ą┤ąĄą║ą▓ą░čéąĮąŠą│ąŠ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ čĆąĄčüčāčĆčüąŠą▓ ąĪąóą×ąĀ ą┤ą╗čÅ ą▓ąŠčüčüčéą░ąĮąŠą▓ą╗ąĄąĮąĖčÅ ą┐čĆąŠą┐čāčüą║ąĮąŠą╣ čüą┐ąŠčüąŠą▒ąĮąŠčüčéąĖ čüąĄčéąĖ čüą▓čÅąĘąĖ, ą┐čĆąĖčćąĖąĮąŠą╣ čüąĮąĖąČąĄąĮąĖčÅ ą║ąŠč鹊čĆąŠą╣ čÅą▓ąĖą╗ąŠčüčī ą┤ąĄčüčéčĆčāą║čéąĖą▓ąĮąŠąĄ ąĖąĮč乊čĆą╝ą░čåąĖąŠąĮąĮąŠąĄ ą▓ąŠąĘą┤ąĄą╣čüčéą▓ąĖąĄ ąĮą░ ąČąĖą▓čāč湥čüčéčī čüąĄčéąĖ č湥čĆąĄąĘ ą▒ą╗ąŠą║ąĖčĆąŠą▓ą░ąĮąĖąĄ ą╝ąĄčģą░ąĮąĖąĘą╝ąŠą▓ č鹥ą╗ąĄą╝ąĄčéčĆąĖąĖ, ą┐čĆąĄą┤ą╗ą░ą│ą░ąĄčéčüčÅ čüą┐ąŠčüąŠą▒ ą┤ąĖąĮą░ą╝ąĖč湥čüą║ąŠą╣ ą┤ą▓čāčģčāčĆąŠą▓ąĮąĄą▓ąŠą╣ čäąĖą╗čīčéčĆą░čåąĖąĖ ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ ąĖąĮč鹥čĆąĮąĄčé-ą┐čĆąŠč鹊ą║ąŠą╗ą░. ąĢą│ąŠ ą┐čĆąĖą╝ąĄąĮąĄąĮąĖąĄ ą┐ąŠąĘą▓ąŠą╗ąĖčé ą┐ąŠą▓čŗčüąĖčéčī čŹčäč乥ą║čéąĖą▓ąĮąŠčüčéčī čüąĖčüč鹥ą╝čŗ ąĘą░čēąĖčéčŗ ąŠčé DDoS-ą░čéą░ą║ ąĮą░ čāčĆąŠą▓ąĮąĄ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ čüąĄčéčīčÄ (čäčĆą░ą│ą╝ąĄąĮč鹊ą╝ čüąĄčéąĖ) ąĘą░ čüč湥čé ą┤ąĖąĮą░ą╝ąĖč湥čüą║ąŠą│ąŠ ąĖąĘą╝ąĄąĮąĄąĮąĖčÅ čāčüą╗ąŠą▓ąĖą╣ ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĖ ąĪąĪ ą▓ąŠ ą▓čĆąĄą╝ąĄąĮąĖ ąĖ čüčāčēąĄčüčéą▓ąĄąĮąĮąŠą│ąŠ čüąĮąĖąČąĄąĮąĖčÅ "ą┐ą░čĆą░ąĘąĖčéąĮąŠą│ąŠ" čéčĆą░čäąĖą║ą░ (ą┤ąĄą╣čéą░ą│čĆą░ą╝ą╝ DDoS-ą░čéą░ą║ąĖ) ą▓ čāąĘą╗ą░čģ ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖąĖ čüąĄčéąĖ, ąĮą░ąĖą▒ąŠą╗ąĄąĄ "ą▒ą╗ąĖąĘą║ąĖčģ" ą║ č鹊čćą║ą░ą╝ ą│ąĄąĮąĄčĆą░čåąĖąĖ ą┐ą░ą║ąĄč鹊ą▓ "ą┐ą░čĆą░ąĘąĖčéąĮąŠą│ąŠ" čéčĆą░čäąĖą║ą░.

ąøąĖč鹥čĆą░čéčāčĆą░

ą×ą┐čāą▒ą╗ąĖą║ąŠą▓ą░ąĮąŠ: ą¢čāčĆąĮą░ą╗ "ąóąĄčģąĮąŠą╗ąŠą│ąĖąĖ ąĖ čüčĆąĄą┤čüčéą▓ą░ čüą▓čÅąĘąĖ" #4, 2017

ą¤ąŠčüąĄčēąĄąĮąĖą╣: 2239

ąÉą▓č鹊čĆ

| |||

ąÆ čĆčāą▒čĆąĖą║čā "ąĀąĄčłąĄąĮąĖčÅ ąŠą┐ąĄčĆą░č鹊čĆčüą║ąŠą│ąŠ ą║ą╗ą░čüčüą░" | ąÜ čüą┐ąĖčüą║čā čĆčāą▒čĆąĖą║ | ąÜ čüą┐ąĖčüą║čā ą░ą▓č鹊čĆąŠą▓ | ąÜ čüą┐ąĖčüą║čā ą┐čāą▒ą╗ąĖą║ą░čåąĖą╣